Кей рут мастер: Скачать Key Root Master Apk 2.9 для Android

Кей рут мастер — uphohmuphe.mehrsoft.com

Кей рут мастер — uphohmuphe.mehrsoft.com

Кей рут мастер

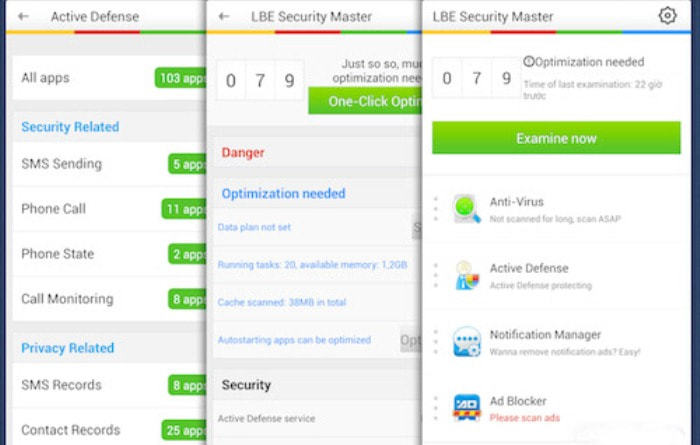

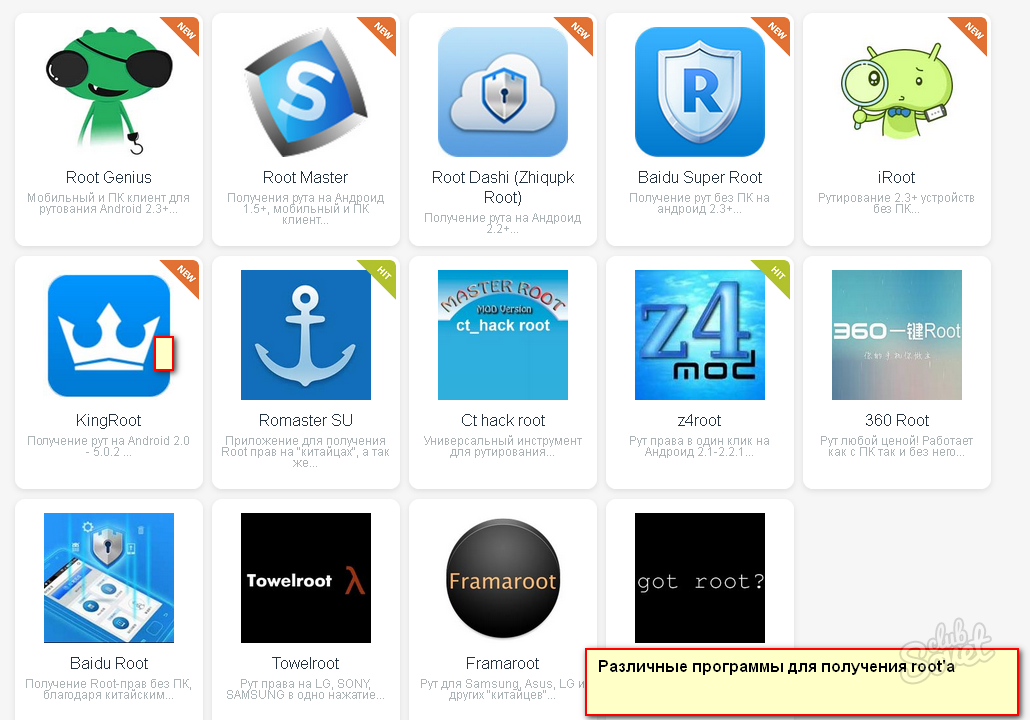

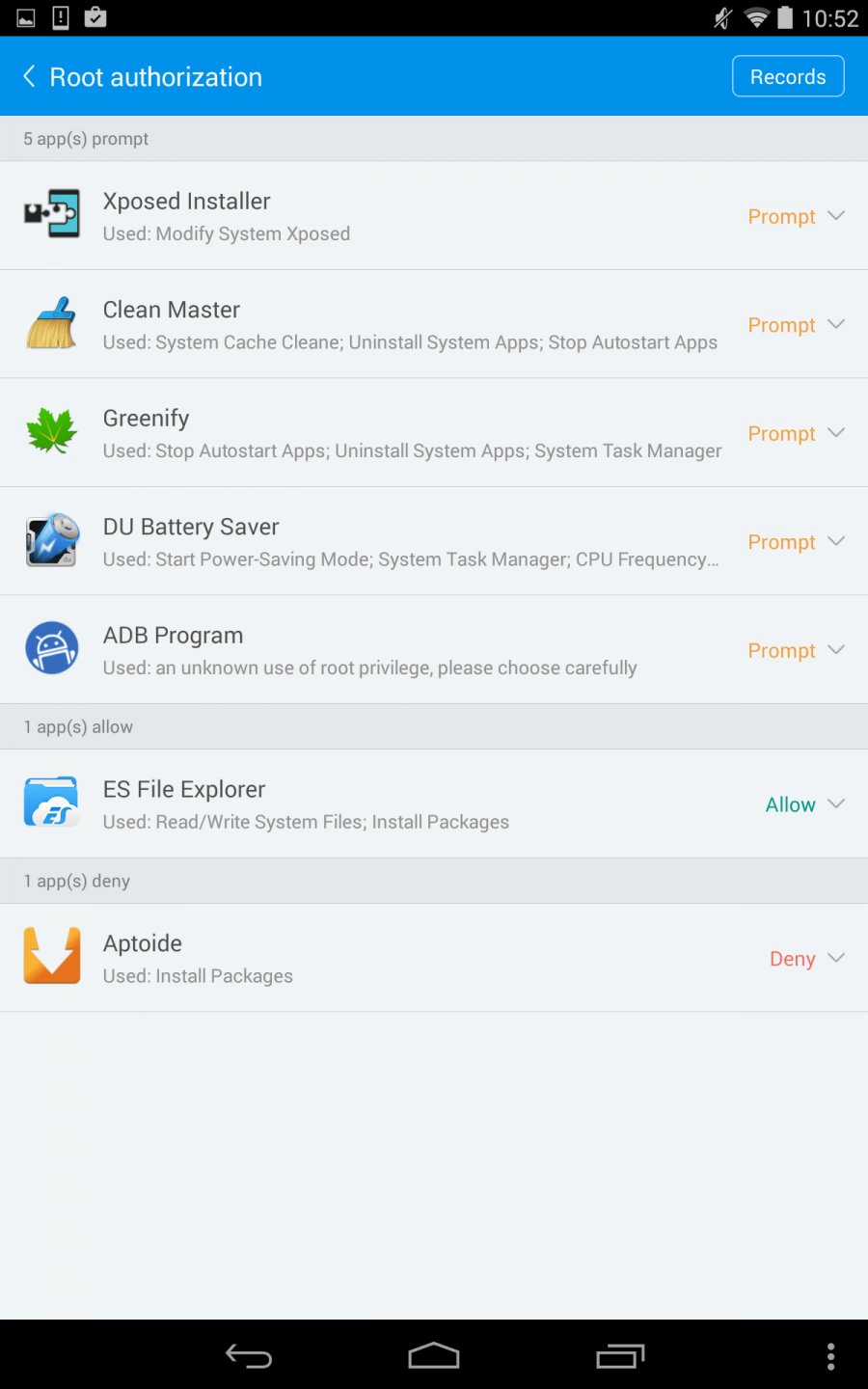

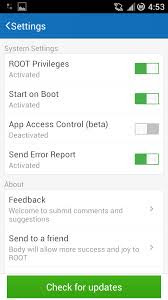

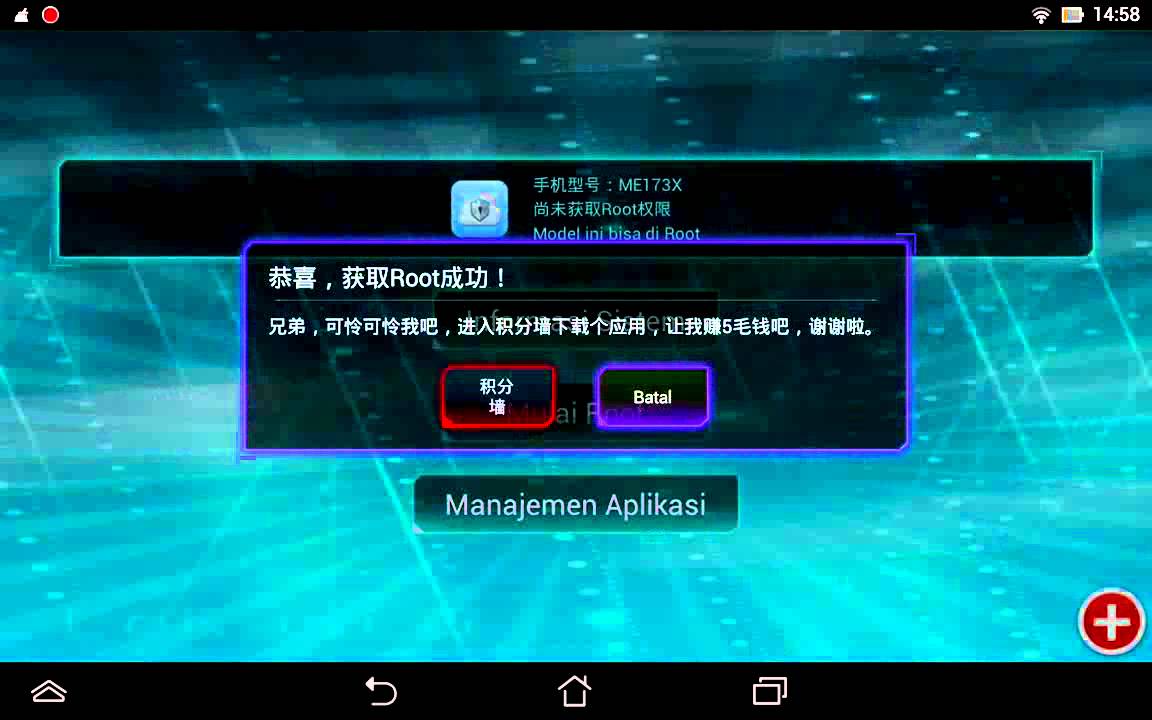

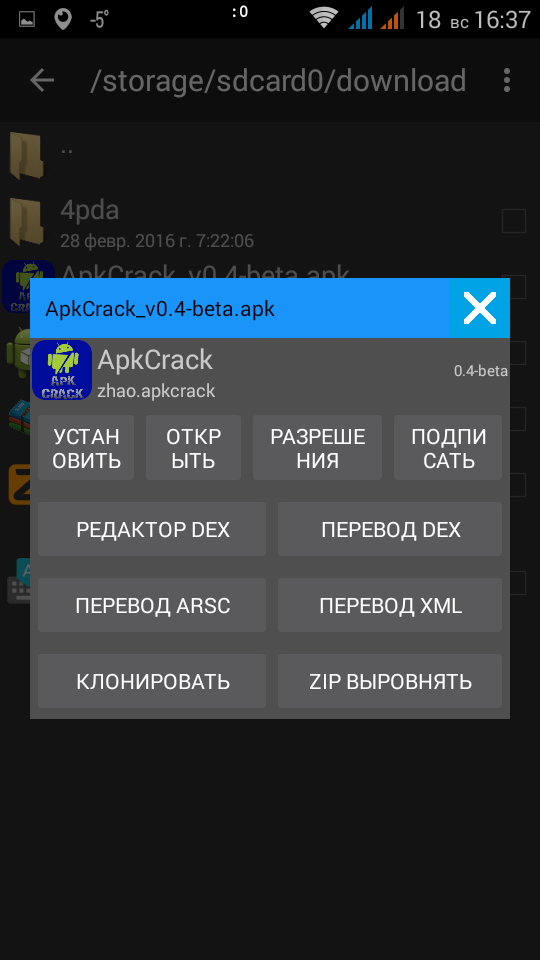

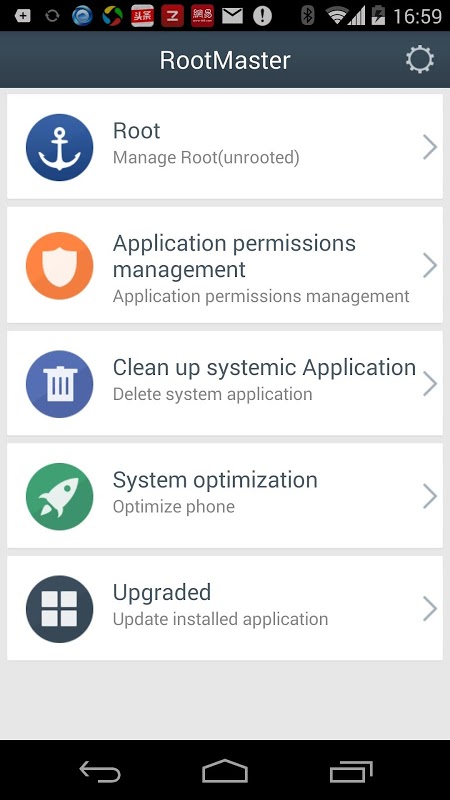

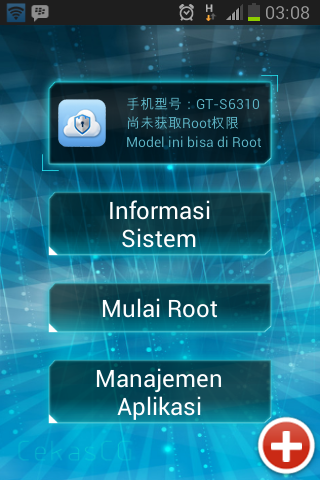

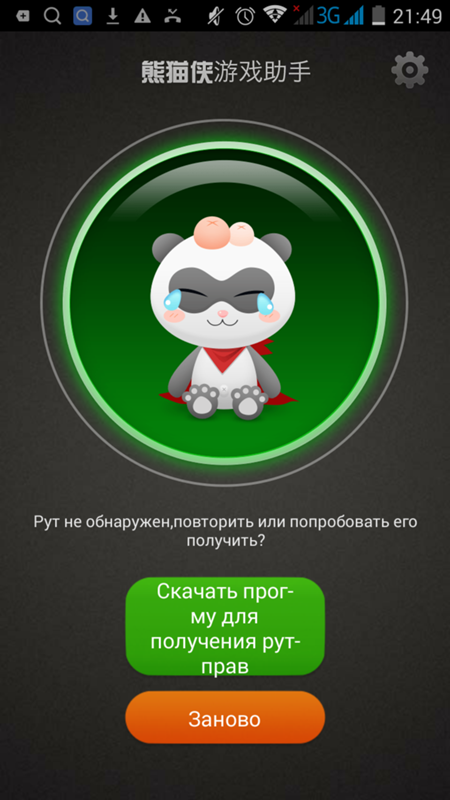

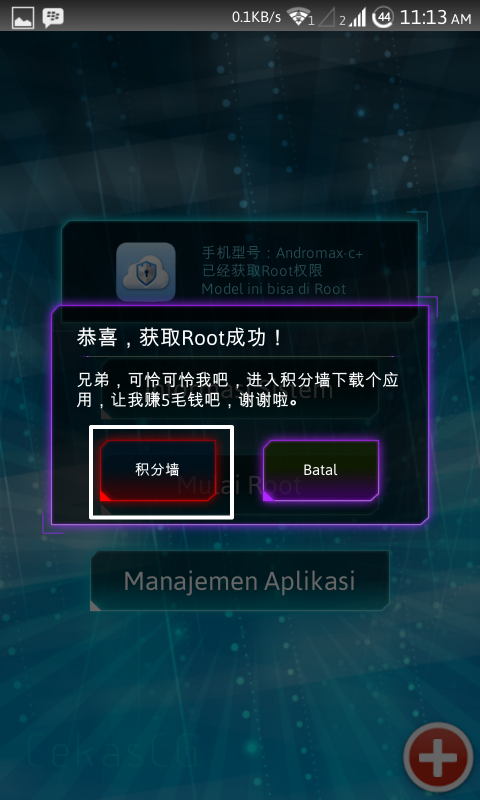

Скачать кей рут мастер трешбокс — c подробным описанием. Скачать кей рут мастер трешбокс >>> Скачать кей рут мастер трешбокс Скачать кей рут мастер. Как обмануть кей мастер но работать не могу. скачать кей рут мастер для андроид. 21-1-2017 · бесконечное лето рут мику, кей рут мастер, рут на андроид, рут на андроид. СкачАть Кей Рут. Root master рут права на android в один клик Всем привет, посетители сайта undelete-file.ru. Root Master — программа для получения рут прав на андроид в один клик, проста в использовании.

Эстер Кей, мастер по нейро-лингвистическому программированию Ишай был внуком Рут. Root Master — приложение для получения рут прав на Андроид 1.5+ как с помощью пк, так и без. 1.25 Mб. Скачать Framaroot — универсальный способ для получения ROOT прав без регистрации. Получение. Тайм-менеджмент (управление временем) — наука, позволяющая достигать поставленных целей.

Получение. Тайм-менеджмент (управление временем) — наука, позволяющая достигать поставленных целей.

Короткие любовные романы Список жанров. Сортировать: По алфавиту По авторам По дате. Как выбрать абсолютно верное, сильное и подходящее имя ребенку в 2019 году? Если вы хотите. Список книг отсортированных по названию, первая буква. Миллионы историй по твоим любимым фильмам, аниме, книгам, сериалам, музыкальным группам. Здесь представлен список фильмов, которые будут выпущены в 2019 году. Некоторые фильмы уже. Книжное братство Помощь и контакты; Книжная полка; Блоги; Форумы. Список книг отсортированных по названию, первая буква. Читать онлайн — Кинг Стивен. Сияние Электронная библиотека e-libra.ru Читать онлайн Сияние.

Links to Important Stuff

Links

- Управление временем. Книги.

- Короткие любовные романы Флибуста.

- Мужские английские имена и значения — выбор лучшего.

- Онлайн книги отсортированные по названию, первая буква.

- Фанфики — Известные люди (RPF).

- 2019 год в кино — Википедия.

- Фэнтези Флибуста.

- Онлайн книги отсортированные по названию, первая буква.

- Читать онлайн — Кинг Стивен. Сияние Электронная.

© Untitled. All rights reserved.

Джо Макбет — краузер, босли. Джо Макбет

1. Сюжет

В одном из крупных американских городов в ресторане «У Томми» расстреливают его владельца по имени Томми Филип Виккерс, который является вторым человеком в банде гангстера Дюка Грегуар Аслан. Вскоре Джо Макбет Пол Дуглас, киллер и ближайший подручный Дюка, докладывает своему боссу, что убил Томми, как тот и приказывал. Несколько минут спустя Бэнки Сид Джеймс, ближайший друг и коллега Джо, дарит ему в качестве свадебного подарка дорогой браслет. Лишь после этого вспомнив о собственной свадьбе, Джо стремительно убегает в церковь, где его уже в течение двух часов ожидает невеста Лили Рут Роман. Она злобно отчитывает Джо и швыряет в него букет с цветами, однако затем они всё-таки женятся. Чтобы отпраздновать свадьбу, пара направляется в тот же ресторан, где был убит Томми, над которым уже меняют вывеску на «У Дюка». Вскоре в ресторане появляется Рози Минерва Пиус, знакомая Джо торговка цветами, которая подрабатывает гадалкой. Джо приглашает её в свой кабинет, где Рози гадает на картах таро, что у Джо будет замок на озере и он станет князем тьмы и королём города. Лили поддерживает слова Рози, однако Джо говорит, что для начала надо занять дом Томми. Сразу после гадалки в кабинет заходит Дюк, чтобы поздравить Джо со свадьбой, одновременно называя его своим номером один первым заместителем и передаёт ключи от шикарного особняка на озере, которым ранее владел Томми. Заселившись в особняк, Лили начинает давить на Джо, что теперь он не имеет права останавливаться и должен сделать один последний шаг.

Лишь после этого вспомнив о собственной свадьбе, Джо стремительно убегает в церковь, где его уже в течение двух часов ожидает невеста Лили Рут Роман. Она злобно отчитывает Джо и швыряет в него букет с цветами, однако затем они всё-таки женятся. Чтобы отпраздновать свадьбу, пара направляется в тот же ресторан, где был убит Томми, над которым уже меняют вывеску на «У Дюка». Вскоре в ресторане появляется Рози Минерва Пиус, знакомая Джо торговка цветами, которая подрабатывает гадалкой. Джо приглашает её в свой кабинет, где Рози гадает на картах таро, что у Джо будет замок на озере и он станет князем тьмы и королём города. Лили поддерживает слова Рози, однако Джо говорит, что для начала надо занять дом Томми. Сразу после гадалки в кабинет заходит Дюк, чтобы поздравить Джо со свадьбой, одновременно называя его своим номером один первым заместителем и передаёт ключи от шикарного особняка на озере, которым ранее владел Томми. Заселившись в особняк, Лили начинает давить на Джо, что теперь он не имеет права останавливаться и должен сделать один последний шаг. Между тем к их дому подъехал Бэнки с сыном Ленни Бонар Коллеано, сообщая, что Дюк поручил им очередное дело. Бэнки рассказывает, что конкурирующий гангстер Большой Датч Гарри Грин занял три их точки, и потому Дюк приказал с ним разобраться. Осматривая дом, Ленни говорит отцу, что тот был должен его занять, так как раньше начал работать с Дюком, однако Бэнки бьёт сына, запрещая ему подобные мысли.

Между тем к их дому подъехал Бэнки с сыном Ленни Бонар Коллеано, сообщая, что Дюк поручил им очередное дело. Бэнки рассказывает, что конкурирующий гангстер Большой Датч Гарри Грин занял три их точки, и потому Дюк приказал с ним разобраться. Осматривая дом, Ленни говорит отцу, что тот был должен его занять, так как раньше начал работать с Дюком, однако Бэнки бьёт сына, запрещая ему подобные мысли.

Вскоре около десяти боевиков Дюка с автоматами подъезжают к ресторану «У Датча». Они разбивают окно в ресторан и отрывают автоматный огонь, после чего скрываются. Затем они отправляются на промышленный склад, которым владеет Датч, и устраивают там пожар. В этот момент гурман и обжора Датч поглощает устриц в одном из ресторанов. Когда ему сообщают о пожаре, он быстро вскакивает и отправляется на место происшествия, чтобы лично выяснить, что произошло. Вслед за машиной Датча от ресторана следует автомобиль, в котором сидят Джо, Бэнки, Ленни и водитель Марти Билл Нэйги. Заметив преследование, люди из машины Датча открывают огонь, выводя машину Джо из строя, и Датч уходит от погони. Джо получает лёгкое ранение, и его доставляют в дом Бэнки и Ленни, где их встречает молодая жена Ленни по имени Рут Кей Каллард. Вскоре приезжает Лили и увозит мужа домой. По дороге она отчитывает мужа за то, что он по-прежнему делает всю грязную работу для Дюка, которую должны выполнять рядовые бандиты. Лили предупреждает Джо, что те, кто сидит непосредственно под Дюком, долго не живут, и продолжает давить на него, чтобы он сбросил своего босса.

Джо получает лёгкое ранение, и его доставляют в дом Бэнки и Ленни, где их встречает молодая жена Ленни по имени Рут Кей Каллард. Вскоре приезжает Лили и увозит мужа домой. По дороге она отчитывает мужа за то, что он по-прежнему делает всю грязную работу для Дюка, которую должны выполнять рядовые бандиты. Лили предупреждает Джо, что те, кто сидит непосредственно под Дюком, долго не живут, и продолжает давить на него, чтобы он сбросил своего босса.

На следующее утро Дюк отчитывает Джо за плохую работу и требует убрать Датча немедленно. Джо приходит в ресторан, где обедает Датч, предлагая договориться миром, однако Датч считает себя королём в городе и не желает ни с кем договариваться. Тогда Джо незаметно даёт сигнал официанту, и сразу после его ухода Датч, попробовав блинчики, падает замертво. Когда Джо возвращается домой, он видит, что Рози гадает Лили, предсказывая, что кто-то умрёт в этом доме, после чего взлетит стая птиц, и с каждой смертью в этом доме Джо будет подниматься. Джо заявляет, что он уже на своём месте, и больше ничего ему не надо. Однако Рози отвечает, что то, что должно быть сделано, будет сделано и он этого не остановит. После ухода Рози Лили вновь выражает возмущение тем, что Джо вынужден выполнять всю грязную работу. Когда Джо обещает поговорить с Дюком о том, чтобы тот чаще использовал Бэнки, Лили отвечает, что Дюк не будет его слушать. Джо считает, что богатый дом и деньги — это и есть то, что им нужно для отличной жизни. Однако Лили заявляет, что этого недостаточно, так как у них нет безопасности, которую можно обеспечить только оказавшись на самом верху. После этого Лили предлагает организовать в доме новоселье.

Джо заявляет, что он уже на своём месте, и больше ничего ему не надо. Однако Рози отвечает, что то, что должно быть сделано, будет сделано и он этого не остановит. После ухода Рози Лили вновь выражает возмущение тем, что Джо вынужден выполнять всю грязную работу. Когда Джо обещает поговорить с Дюком о том, чтобы тот чаще использовал Бэнки, Лили отвечает, что Дюк не будет его слушать. Джо считает, что богатый дом и деньги — это и есть то, что им нужно для отличной жизни. Однако Лили заявляет, что этого недостаточно, так как у них нет безопасности, которую можно обеспечить только оказавшись на самом верху. После этого Лили предлагает организовать в доме новоселье.

На шикарную вечеринку по случаю новоселья приглашено много важных гостей, и среди них Дюк, Бэнки и Ленни. Перед встречей гостей Лили упорно подталкивает Джо к тому, чтобы он убил Дюка, а она организует дело так, что в преступлении заподозрят Бэнки и Ленни. Во время вечеринки Джо, который чувствует подозрительное отношение к себе со стороны Ленни, предлагает Бэнки вывести его из дела, купив ему небольшую гостиницу, на что Бэнки реагирует с благодарностью. Затем Лили находит Джо повторяя ему, что от сегодняшнего дня будет зависеть всё их будущее, и что это надо сделать именно сегодня. Джо однако не может решиться на убийство босса и тянет до конца приёма. После того, как гости расходятся, Дюк, Бэнки и Ленни остаются ночевать в доме Джо. Лили передаёт Джо нож, настаивая на том, чтобы он немедленно пошёл к Дюку, однако тот всё ещё не чувствует себя готовым к убийству босса. Наконец, Джо с ножом выходит из спальни, а Лили направляется вниз, где около входа в дом встречает Дюка. Он жалуется на бессонницу и предлагает пойти вместе покупаться в озере. Когда Дюк раздевается и ныряет в воду, появляется Джо, который плывёт вслед за ним. Вскоре Джо возвращается на берег, сообщая Лили, что дело сделано, однако нож остался в теле Дюка. Тогда Лили сама плывёт, чтобы забрать нож. У Джо начинаются приступы головной боли, и ему слышится звон колоколов и шум пролетающих птиц. На следующее утро к особняку подъезжают двое бандитов, которых вызвал Дюк, чтобы отвезти его в город.

Затем Лили находит Джо повторяя ему, что от сегодняшнего дня будет зависеть всё их будущее, и что это надо сделать именно сегодня. Джо однако не может решиться на убийство босса и тянет до конца приёма. После того, как гости расходятся, Дюк, Бэнки и Ленни остаются ночевать в доме Джо. Лили передаёт Джо нож, настаивая на том, чтобы он немедленно пошёл к Дюку, однако тот всё ещё не чувствует себя готовым к убийству босса. Наконец, Джо с ножом выходит из спальни, а Лили направляется вниз, где около входа в дом встречает Дюка. Он жалуется на бессонницу и предлагает пойти вместе покупаться в озере. Когда Дюк раздевается и ныряет в воду, появляется Джо, который плывёт вслед за ним. Вскоре Джо возвращается на берег, сообщая Лили, что дело сделано, однако нож остался в теле Дюка. Тогда Лили сама плывёт, чтобы забрать нож. У Джо начинаются приступы головной боли, и ему слышится звон колоколов и шум пролетающих птиц. На следующее утро к особняку подъезжают двое бандитов, которых вызвал Дюк, чтобы отвезти его в город. Джо, Бэнки и Ленни встречают их, собираясь пригласить Дюка, однако вскоре в холл выходит Лили, сообщая, что только что обнаружила в озере тело убитого Дюка. Перехватывая инициативу, Джо немедленно заявляет, что это месть конкурентов и берёт руководство в свои руки, обещая жестоко наказать врагов. Джо провозглашает себя боссом и назначает своим номером один Бэнки, который принимает такое решение.

Джо, Бэнки и Ленни встречают их, собираясь пригласить Дюка, однако вскоре в холл выходит Лили, сообщая, что только что обнаружила в озере тело убитого Дюка. Перехватывая инициативу, Джо немедленно заявляет, что это месть конкурентов и берёт руководство в свои руки, обещая жестоко наказать врагов. Джо провозглашает себя боссом и назначает своим номером один Бэнки, который принимает такое решение.

Джо назначает сходку всей банды, однако сам приезжает с большим опозданием. Пока его нет, Ленни выражает недовольство тем, что Джо присвоил себе власть и тем, как он собирается действовать. Когда Ленни высказывает своё недовольству Джо, тот просит Бэнки разобраться с сыном. Бэнки бьёт Ленни по лицу со словами, что надо было сделать это раньше. После этого Бэнки встречается с Джо, прося его позаботиться о Ленни. Джо приезжает в ресторан, который меняет вывеску на «У Мака», где Рози предупреждает его, чтобы он боялся не Бэнки, а его тени. Джо немедленно нанимает двух киллеров со стороны, посылая их в дом Ленни. Бэнки приезжает к Ленни, чтобы предупредить сына об опасности, однако киллеры убивают его, при этом самому Ленни удаётся сбежать. В тот же день Джо устраивает в своём особняке званый ужин, и когда киллеры докладывают ему об убийстве Бэнки и бегстве Ленни, Джо отчитывает их за провал. Затем он прячет киллеров в подвале дома, а сам отправляется к Лили. Она поддерживает его словами, что либо он запугает людей, либо люди уничтожат его. Со словами «я уничтожу всех на своём пути и утвержусь силой» Джо в сопровождении Лили отправляется к гостям. Собравшиеся за столом видят, что места Бэнки и Ленни остаются свободными, и Джо сообщает, что они сегодня не придут. Однако неожиданно появляется Ленни, сообщая, что отец мёртв. Джо заявляет, что Бэнки убили конкуренты и обещает разобраться с ними, однако во время этих слов ему вдруг кажется, что Бэнки сидит за столом рядом с ним. Джо продолжает говорить, но снова видит Бэнки за столом, после чего он кричит: «Тебе меня не запугать! Я здесь главарь!». Понимая, что у Джо начался психический припадок, Лили вежливо предлагает гостям разойтись, после чего пытается привести мужа в чувство.

Бэнки приезжает к Ленни, чтобы предупредить сына об опасности, однако киллеры убивают его, при этом самому Ленни удаётся сбежать. В тот же день Джо устраивает в своём особняке званый ужин, и когда киллеры докладывают ему об убийстве Бэнки и бегстве Ленни, Джо отчитывает их за провал. Затем он прячет киллеров в подвале дома, а сам отправляется к Лили. Она поддерживает его словами, что либо он запугает людей, либо люди уничтожат его. Со словами «я уничтожу всех на своём пути и утвержусь силой» Джо в сопровождении Лили отправляется к гостям. Собравшиеся за столом видят, что места Бэнки и Ленни остаются свободными, и Джо сообщает, что они сегодня не придут. Однако неожиданно появляется Ленни, сообщая, что отец мёртв. Джо заявляет, что Бэнки убили конкуренты и обещает разобраться с ними, однако во время этих слов ему вдруг кажется, что Бэнки сидит за столом рядом с ним. Джо продолжает говорить, но снова видит Бэнки за столом, после чего он кричит: «Тебе меня не запугать! Я здесь главарь!». Понимая, что у Джо начался психический припадок, Лили вежливо предлагает гостям разойтись, после чего пытается привести мужа в чувство.

Тем временем на улице Ленни собирает гангстеров, предлагая им подумать, кто сможет занять место Джо, и назначает им встречу на следующее утро в гараже. Джо вызывает к себе киллеров, требуя от них немедленно убрать Ленни. Так как киллеры говорят, что к Ленни сейчас трудно подобраться, Джо поручает им похитить его жену и маленького ребёнка. Киллеры приезжают к Ленни домой, однако его нет дома, и они убивают Рут и ребёнка. Не зная об этом, Лили приезжает к Рут, чтобы успокоить её в отношении планов Джо, однако видит, что Рут и ребёнок убиты. Тем временем к Ленни, который проводит встречу с бандой, приходит один из гангстеров по имени Марти Билл Нейги, сообщая, что его жена и ребёнок мертвы. Ленни понимает, что это дело рук Джо и клянётся отомстить ему. Ленни, которого поддерживает банда, посылает Марти уведомить Джо о том, что он скоро придёт и разберётся с ним. Ночью у Лили начинается приступ, и ей кажется, что её руки в крови. Доктор говорит, что Лили серьёзно больна и ей срочно нужно к психиатру в больницу, однако Джо не слушает врача и прогоняет его. Джо спрашивает у киллеров, зачем они убили Рут и ребёнка, на что те спокойно отвечают, что пришлось так поступить. Приходит Марти, сообщая о скором прибытии Ленни, однако сам он отказывается защищать Джо и быстро удаляется. Джо остаётся с двумя киллерами против Ленни, с которым едут два человека. Джо организует защиту дома, проверяя все двери окна, после чего готовится к отражению нападения. Лили криками зовёт Джо, и когда он направляется наверх, двое киллеров решают сбежать. Когда они выходят на улицу и подходят к автомобилю, Ленни и его люди убивают их. Услышав стрельбу, Джо видит, что киллеры мертвы, и спускается вниз. Увидев открытое окно, он кричит, что он главный и открывает беспорядочную стрельбу в темноте, требуя появления Ленни. Когда ручка двери поворачивается, Джо стреляет, однако за дверью оказывается Лили, которая умирает от его пуль. Джо в ужасе кричит, и в этот момент Ленни его убивает. Подойдя к трупу Джо, он говорит дворецкому, что это конец банде, и поручает ему закрыть дом и искать себе новую работу.

Джо спрашивает у киллеров, зачем они убили Рут и ребёнка, на что те спокойно отвечают, что пришлось так поступить. Приходит Марти, сообщая о скором прибытии Ленни, однако сам он отказывается защищать Джо и быстро удаляется. Джо остаётся с двумя киллерами против Ленни, с которым едут два человека. Джо организует защиту дома, проверяя все двери окна, после чего готовится к отражению нападения. Лили криками зовёт Джо, и когда он направляется наверх, двое киллеров решают сбежать. Когда они выходят на улицу и подходят к автомобилю, Ленни и его люди убивают их. Услышав стрельбу, Джо видит, что киллеры мертвы, и спускается вниз. Увидев открытое окно, он кричит, что он главный и открывает беспорядочную стрельбу в темноте, требуя появления Ленни. Когда ручка двери поворачивается, Джо стреляет, однако за дверью оказывается Лили, которая умирает от его пуль. Джо в ужасе кричит, и в этот момент Ленни его убивает. Подойдя к трупу Джо, он говорит дворецкому, что это конец банде, и поручает ему закрыть дом и искать себе новую работу.

Менеджеры паролей для Андроид

1Password

Самое популярное решение рассматриваемой задачи. Распространённость этого средства вполне обоснована: 1Пассворд способен сохранять пароли любой сложности для множества сервисов и приложений. Доступ к сохранённому реализован через специальный мастер-пароль – как исключительно по нему, так и в соединении с биометрическим датчиком.

Имеется и дополнительная функциональность, например, генератор, который пригодится пользователям, испытывающим затруднения с придумыванием сложной комбинации. Полезной опцией является кроссплатформенность, благодаря чему сохранённые учётные данные доступны на всех популярных операционных системах. Эти возможности, увы, стоят денег – реализованы через платную подписку, но имеется 30-дневный триал.

Скачать 1Password из Google Play Маркета

aWallet

Строго говоря, это приложение предназначено для хранения конфиденциальной информации, к которой относятся не только пароли, но и, например, номера банковских карт. Впрочем, для рассматриваемой задачи это средство подходит – безопасности разработчики уделили много внимания. В качестве основного средства доступа используется двухфакторная аутентификация, плюс мастер-пароль и биометрия.

Впрочем, для рассматриваемой задачи это средство подходит – безопасности разработчики уделили много внимания. В качестве основного средства доступа используется двухфакторная аутентификация, плюс мастер-пароль и биометрия.

Для удобства юзеров, которые хранят множество данных, реализован поиск, в том числе и посредством фильтров. Уникальной опцией, доступной только в аВаллет, является блокировка устройства после кражи или утери. Данное решение распространяется бесплатно, но есть и платный вариант с облачным сохранением данных.

Скачать aWallet из Google Play Маркета

Bitwarden

Ещё одно приложение, на этот раз полностью бесплатное, но по основной функциональности не уступающее и платным аналогам. Менеджер паролей реализован едва ли не удобнее, чем во всех представленных выше решениях, поскольку работает совместно с системной опцией автозаполнения.

Элементы можно добавить и вручную, введя информацию из учётных данных и заметку о них. Из коробки в программе присутствует шифрование по протоколу AES-256, реализованное для всех категорий данных. Также стоит отметить приятный интерфейс и удобную реализацию основных возможностей.

Также стоит отметить приятный интерфейс и удобную реализацию основных возможностей.

Скачать Bitwarden из Google Play Маркета

Dashlane

Пользователям, которые ищут комфортное решение для хранения конфиденциальной информации, подойдёт приложение Dashlane. Сохранение паролей в нём реализовано чуть проще, чем у конкурентов, но добавление или выбор сервиса для ввода данных осуществляется вручную. Также отметим инструменты опцию работы с автозаполнением.

Уникальными же функциями можно назвать безопасный VPN и мониторинг Dark Web на предмет утечек персональных данных – поиск идёт по уже внесённой в программу информации. Базовые возможности Дашлайн можно использовать бесплатно, тогда как за дополнительные придётся заплатить.

Скачать Dashlane из Google Play Маркета

RememBear

Менеджер от создателей популярного VPN-сервиса TunnelBear. По предлагаемой функциональности приложение сопоставимо с продуктами Bitwarden и aWallet: умеет сохранять пароли как из браузера, так и из программ, плюс платежные данные из клиентов онлайн-банкинга. Также поддерживается шифрование AES-256.

Также поддерживается шифрование AES-256.

РемемБир является кроссплатформенным решением, после приобретения подписки сохранёнными в нём данными можно управлять с других устройств, например компьютера.

Скачать RememBear из Google Play Маркета

McAffee True Key

Достаточно простой менеджер, подходящий неопытным пользователям как минимум потому, что ассоциирован с производителем популярного антивирусного средства. Об ориентировании на новичков свидетельствует и минималистичный, интуитивно понятный интерфейс, и отображение подробного туториала при первом запуске.

Тру Кей поддерживает импорт паролей из системы, аналогичных приложений и веб-браузеров вроде Mozilla Firefox. Бесплатное использование ограничено 15 ресурсами, а для получения безлимитного хранилища понадобится приобрести подписку.

Скачать McAffee True Key из Google Play Маркета

Мы рады, что смогли помочь Вам в решении проблемы.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТ

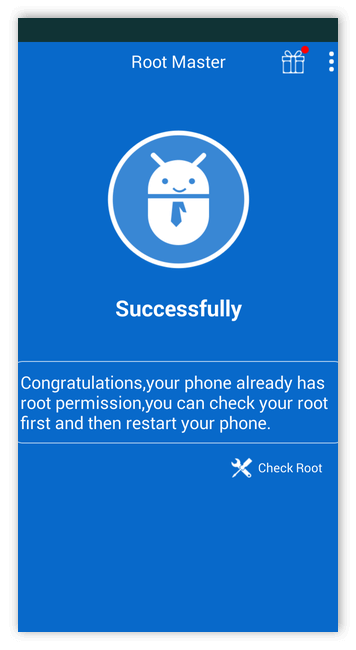

Key Root Master APK Скачать [Последняя версия] v1.3.6 для Android

Key Root Master Обзор:

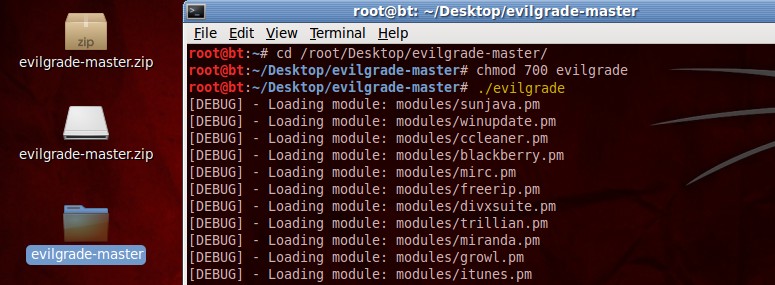

Хотели бы вы иметь команду по безопасности Android или собираетесь разблокировать предупреждения Android, которые называются корневой процедурой? Вы отвлекаетесь от использования разблокированной защиты операционной системы Android, которая не позволяет вам выполнять противоправные действия? Так что не беспокойтесь об этом, вы находитесь в нужном месте, чтобы узнать о том, как выгрузить заблокированные ценные бумаги и предупреждения ОС Android, поскольку вы можете иметь право заранее формировать задачи, связанные со взломами.Вы долго ждали, и теперь целочисленное время завершилось после запуска Key Root Master .

Key Root Master — это источник разблокировки разрешенного списания ценных бумаг Android и предупреждений. Он помогает рутировать ваше устройство и вывести законные органы в операционной системе, с помощью которых вы можете выполнять незаконные действия, такие как взлом пароля Wi-Fi, поддельные сообщения, разблокировка премий, взлом учетных записей, поддельные автоматические лайки, автоматические комментарии и автоподписчики и другие важные взломы.

Приложения для рутинга не только разработаны

для взлома, но большинство работающих приложений для взлома

для нескольких носителей требуется устройство с рутированным доступом, и некоторые из этих типов приложений

также доступны на нашем сайте. Этим инструментом так легко пользоваться. Перед

укоренение было возможно только путем изучения некоторых элементов кодирования и

язык программирования, но это приложение Key Root Master решило эту проблему путем

используя алгоритмы и стратегические идеи.

Особенности основного корневого мастера:

- Замечательная особенность Key Root Master заключается в том, что это приложение можно использовать на любом устройстве Android без каких-либо ограничений на использование в какой-либо конкретной версии Android.

- Это бесплатно означает, что никаких затрат не требуется. Его инструменты также бесплатны, и вы можете извлечь полную выгоду из процесса рутирования.

- Он также защищает ваши данные от вредоносных вирусов, которые невозможно взломать.

Следовательно, он ни по какой причине не взламывает ваши данные.

Следовательно, он ни по какой причине не взламывает ваши данные. - Это в основном используется, потому что метод корневого устройства разработан легко. Вы можете получить root права, прочитав инструкцию один раз.

- Это позволяет вам сделать шаг назад, а это значит, что теперь вы также можете выгрузить свое устройство без каких-либо трудностей.

- Ваш только один щелчок может получить root права на ваше устройство.

- Для рутирования устройства больше не требуется. Через несколько минут вы получите рутированное устройство.

- Теперь рут возможен без использования компьютера.

- Это приложение предназначено не только для имени, по правде говоря, его рутирование на 100% возможно при соблюдении инструкций по сравнению с другими.

Примечание. Прежде чем выполнять рутирование устройства, разберитесь в процессе рутирования, потому что это рискованный процесс, любая неизвестная вам инструкция может привести к зависанию и поломке устройства Android. Каждое приложение предупреждает и принимает ваше согласие о понимании корневого процесса, потому что вы не можете заявить о своей ошибке, и компания не несет ответственности. Но приложение Key Root Master не вредно в силу легкости оснащения и полезного срока и условий.

Каждое приложение предупреждает и принимает ваше согласие о понимании корневого процесса, потому что вы не можете заявить о своей ошибке, и компания не несет ответственности. Но приложение Key Root Master не вредно в силу легкости оснащения и полезного срока и условий.

Вывод:

Key Root Master APK будет лучшим вариантом для рутирования любой ОС Android. Так что скачайте его и зайдите на наш сайт apkfolder.net, чтобы узнать о других последних APK-файлах Android.

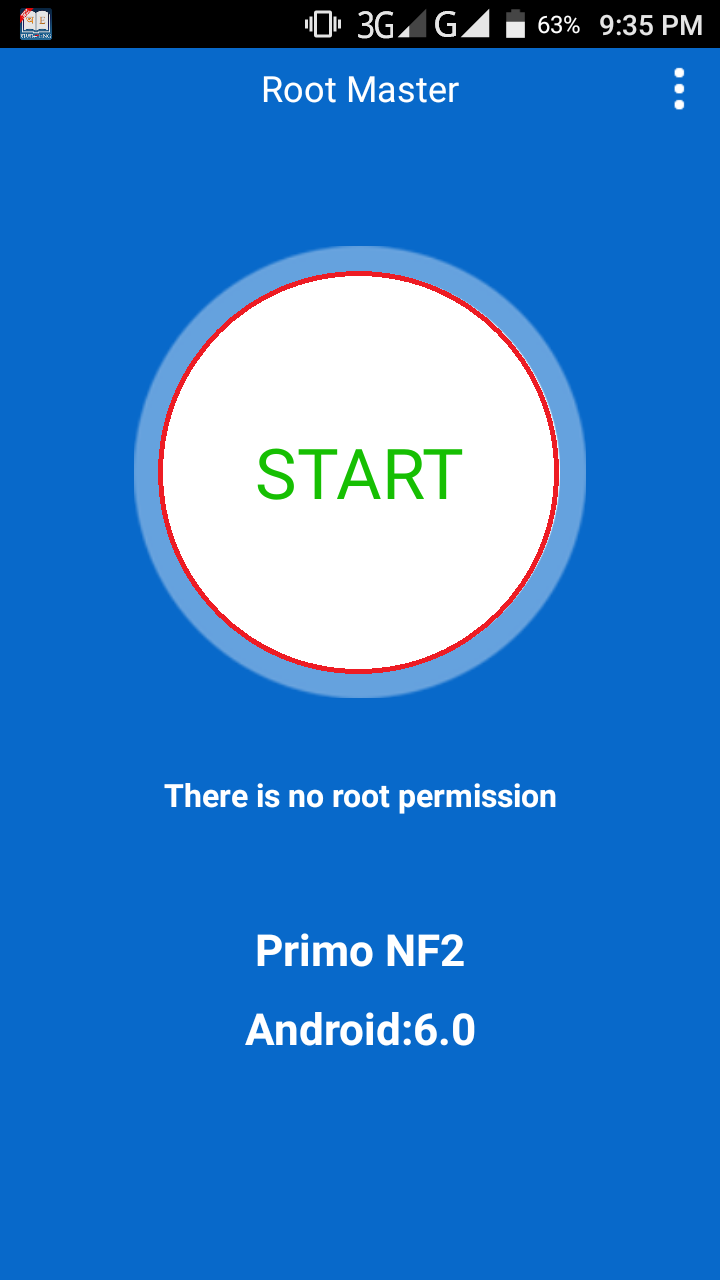

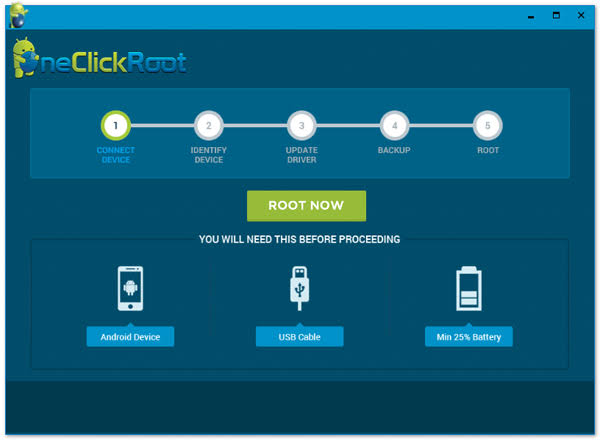

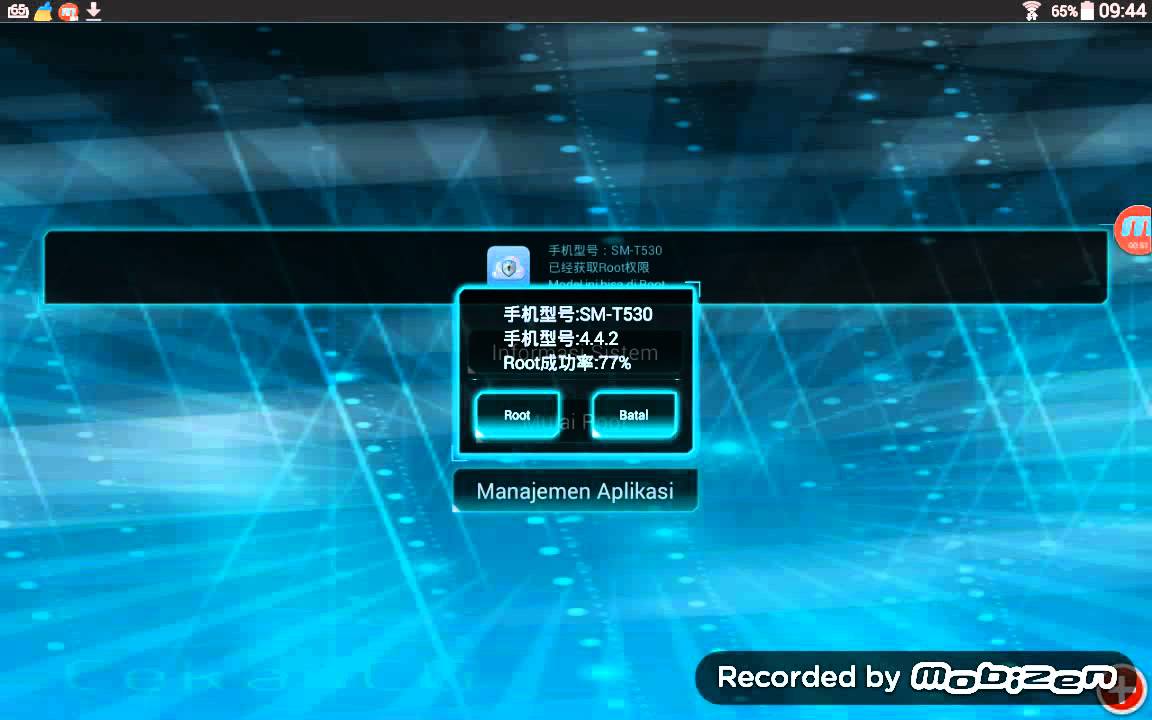

Скачать Key Root Master Apk 2.9 для Android

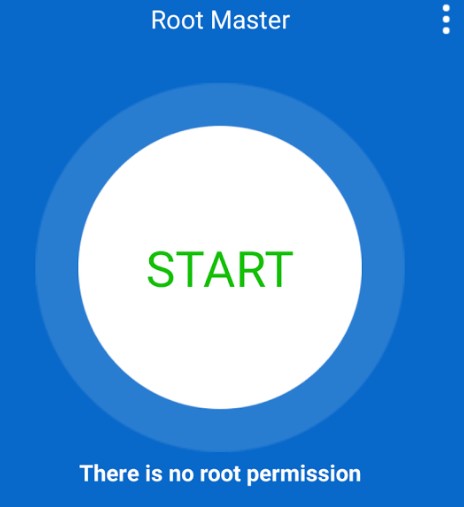

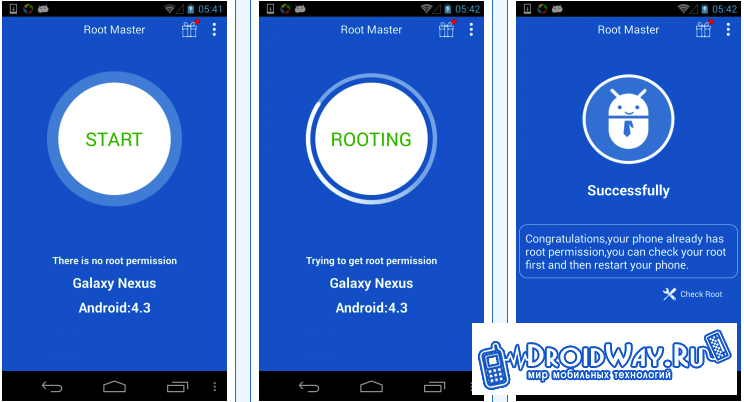

Если вы хотите получить root права на Android-устройство одним щелчком мыши, вам не нужен компьютер. Есть много способов рутировать устройства, но, на мой взгляд, это самый простой и легкий.

Так доводим до беспрепятственного корня неопределенный маршрут. Загрузите это замечательное приложение и получите root права на устройстве.

Что такое Key Root Master apk?

Key Root Master — это apk для рутирования телефонов Android без поддержки. С помощью этого приложения вы можете свободно пользоваться функциями телефона.Есть множество вещей, которые нельзя использовать на устройствах без рейтинга. Есть десятки отличных приложений, которые запрашивают права root перед установкой на телефоны Android.

С помощью этого приложения вы можете свободно пользоваться функциями телефона.Есть множество вещей, которые нельзя использовать на устройствах без рейтинга. Есть десятки отличных приложений, которые запрашивают права root перед установкой на телефоны Android.

Root Master APK доступен практически для всех устройств, таких как Redmi, One Plus, Huawei и т. Д. Самым интересным в этом APK является то, что требуется всего один щелчок, чтобы получить полный контроль над телефоном или системой. Хотя apk Root Master очень прост, понятен и безопасен.

Что значит корень?

Маршрутизация управляет доступом и доступом к файлам операционной системы для изменения.Однако это опасная задача, и если вы сделаете ее самостоятельно, могут возникнуть проблемы. Однако с помощью приложения маршрутизации легко получить доступ к основным файлам системы.

Это означает, что вы удалите лишний защитный слой, наложенный производителями. Все очень просто. Вы либо хотите удалить некоторые из этих встроенных приложений с телефона, либо не можете их удалить. Или вы можете установить приложение, которое запрашивает права root. В обоих случаях главный корневой мастер — подходящее приложение для решения проблемы.

Или вы можете установить приложение, которое запрашивает права root. В обоих случаях главный корневой мастер — подходящее приложение для решения проблемы.

Основные характеристики:

- Получите рут-права на Android без помощи ПК.

- Вредоносное ПО, шпионское ПО и вирусы защищены.

- Теперь у него большая система управления.

- Очень простой пользовательский интерфейс делает работу удобнее.

- Интерфейс очень простой, быстрый и понятный.

- С другой стороны, можно сказать, что главный корневой мастер имеет удобный интерфейс.

- Повысьте скорость вашего телефона.

Новые функции

Система начнет отображать:

- Переслать систему напрямую, чтобы улучшить ее производительность.Он разблокирует устройство для установки различных сторонних приложений, а затем обновляет производительность устройства.

Другой Apk Доступ:

- Ограничения и ограничения изменяются разработчиками в конце успешной маршрутизации.

С этим достижением магазин Google Play стал ничтожным.

С этим достижением магазин Google Play стал ничтожным.

Увеличьте время автономной работы:

- Родные смартфоны могут изменять план RJA систематически или даже с помощью сторонних приложений. Затем мощность увеличивается, что экономит время автономной работы.

Корень в один клик:

- Нет работоспособного процесса для рутирования Android из Master Root APK. Установите инструмент прямо на смартфон и нажмите кнопку «Root». Это очень просто.

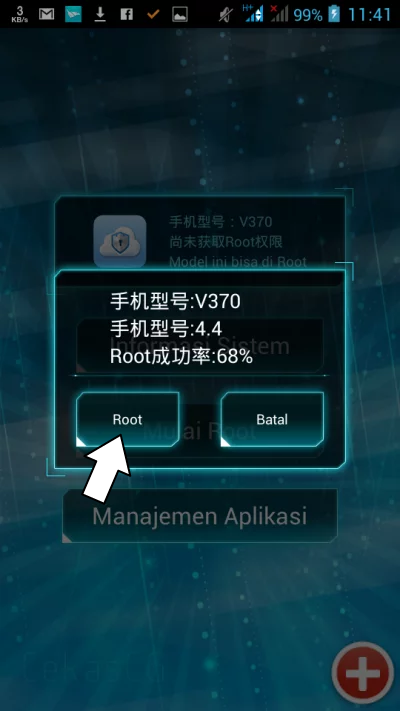

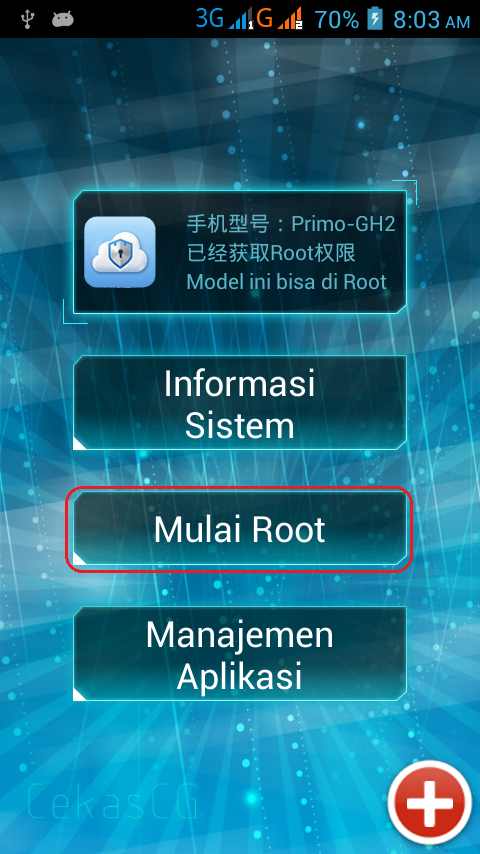

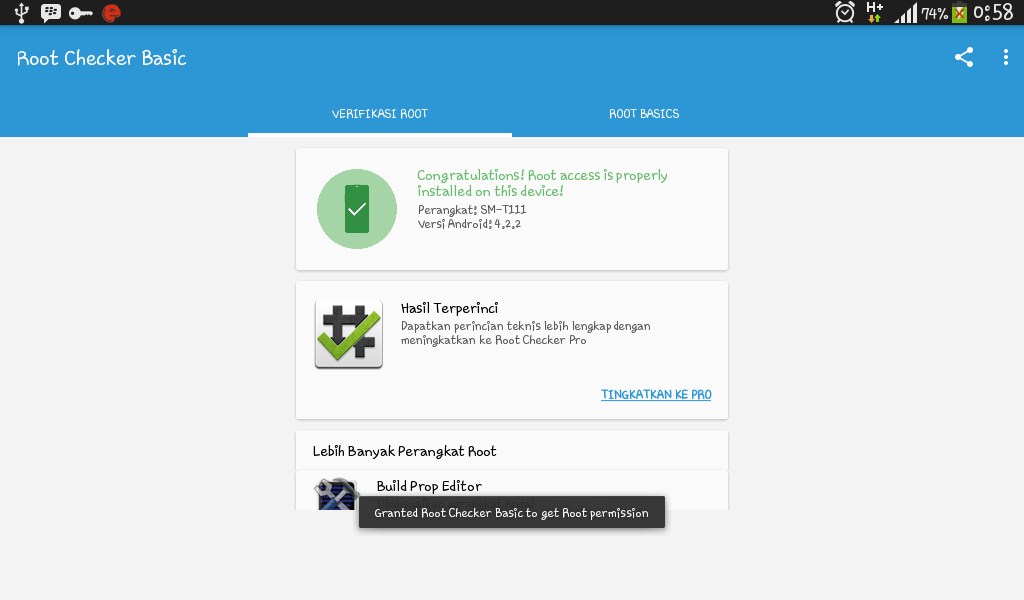

Как использовать Key Root Master?

Приложение имеет интуитивно понятный пользовательский интерфейс и удобную навигацию. Вы можете рутировать свой телефон всего за несколько секунд. Просто следуйте за мной, чтобы завершить.

- Загрузите первый APK-файл Key Root Master для своего телефона Android, используя предоставленную ссылку.

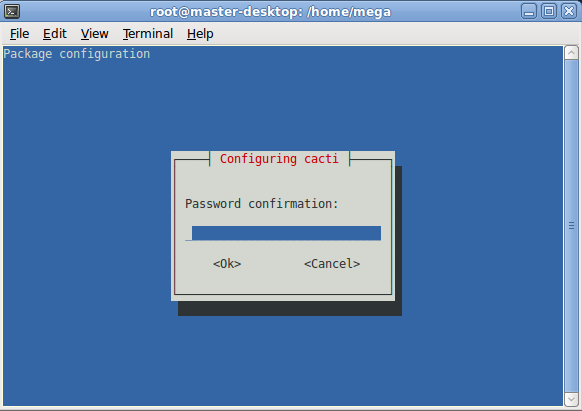

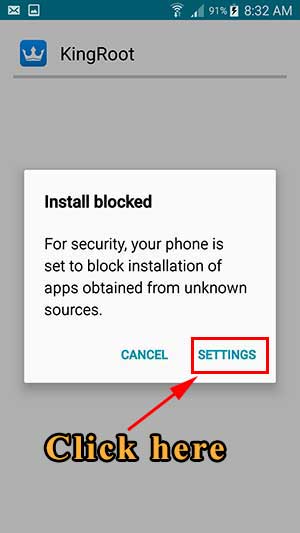

- Измените параметры установки Android, нажмите «Настройки» -> «Настройки безопасности» и активируйте кнопку «Неизвестный источник».

- И вам нужно знать, что программное обеспечение маршрутизирующего телефона аннулирует гарантию. Память телефона может быть потеряна.

- Итак, сохраните данные в другом месте или создайте резервную копию важных данных для вас.

- Установить другие приложения.

- Приложение попросит вас нажать кнопку для рутирования устройства.

- А если маршрутизация продолжится, нужно оптимизировать устройство.

- Зарядите аккумулятор телефона минимум до 40%.

- Через несколько минут вы увидите, что устройство внедрено. И вы можете видеть, что опция суперпользователя включена.

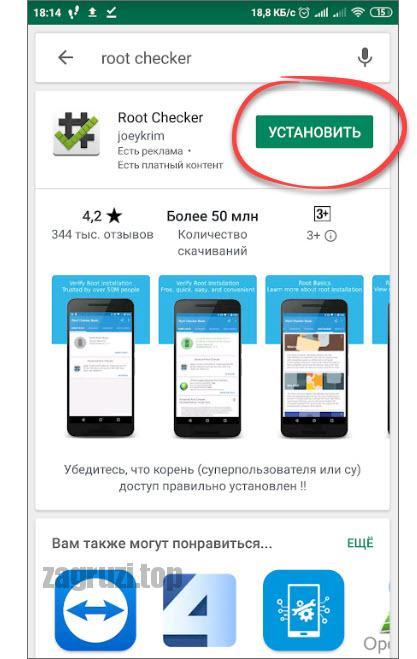

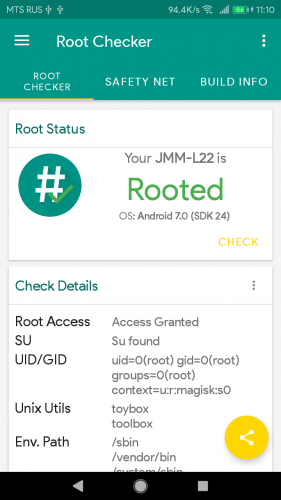

- Если вы его не видите на телефоне, нужно проверить маршрутизацию устройства. Вы можете использовать рут-чекер, чтобы проверить, рутирован ли телефон.

Примечание. Поскольку все мы знаем, что маршрутизация не защищает гарантию, но компания не предоставляет гарантии при выполнении маршрутизации, поэтому я предупреждаю вас, что вы делаете это на свой страх и риск и по телефону. Скорее всего будет заблокирован. Если это не сделано должным образом, будьте осторожны.

Скорее всего будет заблокирован. Если это не сделано должным образом, будьте осторожны.

Давайте теперь взглянем на некоторые особенности этого важного корневого мастер APK, которые говорят вам, полезен он для вас или нет.

Заключение

Ну, наконец, я могу сказать, что этот apk Key Root Master очень полезен и полезен для пользователей, которые всегда могут обновить программное обеспечение, и его использование безопасно. Я также предоставил видео, чтобы вы могли понять процесс установки.

Если вы хотите оставаться на связи с нашей сетью, чтобы получать «последние новости о модных устройствах, мобильных телефонах, наушниках, беспроводных устройствах, ноутбуках, новостях и вирусных историях», подписывайтесь на нас в Facebook, Twitter и Google+.Если сомневаетесь, можете прокомментировать в разделе комментариев.

Key Root Master APK v1.3.6 Скачать бесплатно для Android

Если кто-то хочет получить root права на свои смартфоны и планшеты Android, то наш сегодняшний пост будет очень полезен для вас. В этой статье мы собираемся поделиться последней бесплатной версией файла Key Root Master APK для смартфонов и планшетов Android. Key root master — лучшие инструменты автозагрузки, которые также известны как root-права в один клик из-за его быстрого обслуживания.

В этой статье мы собираемся поделиться последней бесплатной версией файла Key Root Master APK для смартфонов и планшетов Android. Key root master — лучшие инструменты автозагрузки, которые также известны как root-права в один клик из-за его быстрого обслуживания.

Key Root Master — это самый надежный инструмент для рутирования, доступный для бесплатной загрузки для всех Android-смартфонов и планшетов.Последняя версия 2020 поставляется с некоторыми дополнительными функциями, такими как вы можете рутировать свой телефон одним щелчком мыши.

О Key Root Master

Key Root Master — это приложение для Android-смартфонов, которое позволяет получить root-доступ без посторонней помощи. Это приложение дает вам возможность оценить возможность использования функций телефона Android так, как вам нужно.

Есть много вещей, которые нельзя использовать на нерутированном телефоне. Лучше всего позиционируется приложение, которое запрашивает авторизацию root перед установкой на телефон Android. Получите root-права на свой телефон с помощью этого приложения и загрузите это приложение по указанной ссылке для скачивания.

Получите root-права на свой телефон с помощью этого приложения и загрузите это приложение по указанной ссылке для скачивания.

Возможно, вы слышали это слово, но действительно ли вы понимаете важность этого слова? Это процедура для получения файлов ОС и получения доступа для их преобразования.

Хотя это опасное занятие, и если вы сделаете это физически, вы можете причинить вред при приземлении. В любом случае, используя приложение для рутирования, можно без особых усилий получить доступ к файлам системы.

Это означает, что разработчики изгоняют дополнительный уровень сил безопасности. В любом случае вопросники, по какой причине вы хотите рутировать телефон?

Это исключительно элементарная задача. Возможно, вам нужно удалить некоторые встроенные приложения, которые идут в комплекте с телефоном, и вы не готовы их удалить. Или, с другой стороны, вам нужно установить приложение, которое запрашивало авторизацию root. В любом случае, Key Root Master — идеальное приложение для решения проблемы.

Информация о главном корневом сервере

| Имя приложения | Мастер корня ключей |

| Размер | 2,3 МБ |

| Категория | Инструменты |

| Версия | v1.3.6 |

| Требуется Android | 4.0.2+ |

| Разработчик | XDA |

| Официальная ссылка | rootmasterdl.com |

| Тип файла | APK |

| Язык | Английский |

Как использовать Key Root Master?

Это приложение — одно из лучших рутинговых приложений для смартфонов и планшетов Android. Если вы беспокоитесь о его использовании, не беспокойтесь, потому что это приложение имеет уникальный удобный дизайн и простые функции.

- Прежде всего, скачайте и установите приложение на свое Android-устройство, ссылка для скачивания вылетела на страницу.

- Если во время установки вы столкнетесь с ошибкой блокировки установки, вам необходимо включить Неизвестный источник в настройках телефона.

- Более того, вы должны понимать, что рутинг приведет к аннулированию гарантии на программное обеспечение для телефона. Кроме того, информация, хранящаяся в телефоне, может испариться.

- Перед root необходимо сделать резервную копию ваших важных данных

- Запустите приложение на вашем Android-устройстве

- Нажать на корневую кнопку

- Через несколько секунд устройство получит root права на

Основные характеристики Key Root Master:

Это приложение с открытым исходным кодом, которое позволяет получить root-доступ на любом устройстве Android.Теперь приложение имеет отличные и удивительные функции, которые вам будут проще выполнять.

- Это самое простое приложение, которое вы можете получить для рутирования Android-смартфона.

- Приложение предлагает вам идеальный рут; доля достижений вытягивания для этого приложения выше, чем для некоторых других приложений на аналогичную тему.

- Связь телефона с ПК не требуется.

- Root без ПК или рабочей станции.

- Исключить неявное приложение, занимающее память телефона.

- Лучшая альтернатива простому набору инструментов для рутирования.

- Установите на телефон идеальное приложение, запрашивающее разрешение root.

- Более того, значительно больше возможностей этого приложения.

Заключение

Наконец, загрузите последнюю версию Key Root Master APK бесплатно для смартфонов и планшетов Android. Прямая ссылка для скачивания доступна под страницей. Если вас не устраивает это приложение, вам помогут CF Autoroot Tools.

Прямая ссылка для скачивания

Загрузить сейчас

RFC 5295 — Спецификация для получения корневых ключей из расширенного главного сеансового ключа (EMSK)

[Документы] [txt | pdf] [draft-ietf-hoke . ..] [Tracker] [Diff1] [Diff2] [Errata]

..] [Tracker] [Diff1] [Diff2] [Errata]

ПРЕДЛАГАЕМЫЙ СТАНДАРТ

Есть исправления

Сетевая рабочая группа J.Salowey

Запрос комментариев: 5295 Cisco Systems

Обновления: 5247 L. Dondeti

Категория: Эталонный трек В. Нараянан

Qualcomm, Inc

М. Нахджири

Motorola

Август 2008 г.

Спецификация получения корневых ключей

из расширенного главного сеансового ключа (EMSK)

Статус этой памятки

Этот документ определяет протокол отслеживания стандартов Интернета для

Интернет-сообщество и просит обсуждения и предложения по

улучшения.См. Текущую редакцию "Интернет"

Официальные стандарты протокола »(STD 1) для состояния стандартизации

и статус этого протокола. Распространение памятки не ограничено.

Абстрактный

Протокол Extensible Authentication Protocol (EAP) определил расширенный

Генерация главного сеансового ключа (EMSK), но зарезервирована для неопределенных

будущее использование. Настоящая записка резервирует EMSK с единственной целью:

получение корневых ключей. Корневые ключи - это главные ключи, которые можно использовать для

несколько целей, определяемых определениями использования.Этот документ

также определяет механизм предотвращения конфликтов между корневыми ключами

получая их способом, гарантирующим криптографические

разделение. Наконец, этот документ также определяет один такой корневой ключ

использование: Зависящие от домена корневые ключи - это корневые ключи, доступные для и

используется в определенных доменах управления ключами.

Salowey, et al. Стандарты Track [Страница 1]

Настоящая записка резервирует EMSK с единственной целью:

получение корневых ключей. Корневые ключи - это главные ключи, которые можно использовать для

несколько целей, определяемых определениями использования.Этот документ

также определяет механизм предотвращения конфликтов между корневыми ключами

получая их способом, гарантирующим криптографические

разделение. Наконец, этот документ также определяет один такой корневой ключ

использование: Зависящие от домена корневые ключи - это корневые ключи, доступные для и

используется в определенных доменах управления ключами.

Salowey, et al. Стандарты Track [Страница 1]

RFC 5295 EMSK Root Key Derivation Август 2008 г.

Оглавление

1.Вступление . . . . . . . . . . . . . . . . . . . . . . . . . 3

1.1. Применимое использование ключей, полученных от EMSK. . . . . 3

1.2. Терминология. . . . . . . . . . . . . . . . . . . . . . . 5

2. Криптографическое разделение и согласованный вывод ключей. . . 6

3. Структура деривации корня ключей EMSK. . . . . . . . . . . . . . 7

3.1. Вывод USRK. . . . . . . . . . . . . . . . . . . . . 8

3.1.1. О KDF. . . . . . . . . . . . . . . . . . . . .9

3.1.2. KDF по умолчанию. . . . . . . . . . . . . . . . . . . . . 9

3.2. Образование имен EMSK и USRK. . . . . . . . . . . . . . 10

4. Получение корневого ключа для домена. . . . . . . . . . . . . 11

4.1. Применимость многодоменного использования. . . . . . . . . . . 12

5. Требования к определениям использования. . . . . . . . . . . . . . 13

5.1. Рекомендации по управлению корневыми ключами. . . . . . . . . . . . . . 13

6. Требования к системе EAP. . . . . . . . . . . .. . . . . 14

7. Соображения безопасности. . . . . . . . . . . . . . . . . . . 15

7.1. Ключевая сила. . . . . . . . . . . . . . . . . . . . . . . 15

7.2. Криптографическое разделение ключей. . . . . . . . . . . . . 15

7.3. Выполнение . . . . . . . . . . . . . . . . . . . . .

. . 6

3. Структура деривации корня ключей EMSK. . . . . . . . . . . . . . 7

3.1. Вывод USRK. . . . . . . . . . . . . . . . . . . . . 8

3.1.1. О KDF. . . . . . . . . . . . . . . . . . . . .9

3.1.2. KDF по умолчанию. . . . . . . . . . . . . . . . . . . . . 9

3.2. Образование имен EMSK и USRK. . . . . . . . . . . . . . 10

4. Получение корневого ключа для домена. . . . . . . . . . . . . 11

4.1. Применимость многодоменного использования. . . . . . . . . . . 12

5. Требования к определениям использования. . . . . . . . . . . . . . 13

5.1. Рекомендации по управлению корневыми ключами. . . . . . . . . . . . . . 13

6. Требования к системе EAP. . . . . . . . . . . .. . . . . 14

7. Соображения безопасности. . . . . . . . . . . . . . . . . . . 15

7.1. Ключевая сила. . . . . . . . . . . . . . . . . . . . . . . 15

7.2. Криптографическое разделение ключей. . . . . . . . . . . . . 15

7.3. Выполнение . . . . . . . . . . . . . . . . . . . . . . 15

7.4. Распределение ключей. . . . . . . . . . . . . . . . . . . . . 16

7.5. Срок службы ключа. . . . . . . . . . . . . . . . . . . . . . . 16

7.6. Учет энтропии. . . . . . . .. . . . . . . . . . 16

8. Соображения IANA. . . . . . . . . . . . . . . . . . . . . 16

8.1. Ключевые ярлыки. . . . . . . . . . . . . . . . . . . . . . . . 17

8.2. Номера PRF. . . . . . . . . . . . . . . . . . . . . . . 18

9. Благодарности. . . . . . . . . . . . . . . . . . . . . . . 18

10. Список литературы. . . . . . . . . . . . . . . . . . . . . . . . . . 19

10.1. Нормативные ссылки . . . . . . . . . . . . . . . . . . . 19

10.2. Информативные ссылки. . .. . . . . . . . . . . . . . . 19

Salowey, et al. Стандарты Track [Страница 2]

. 15

7.4. Распределение ключей. . . . . . . . . . . . . . . . . . . . . 16

7.5. Срок службы ключа. . . . . . . . . . . . . . . . . . . . . . . 16

7.6. Учет энтропии. . . . . . . .. . . . . . . . . . 16

8. Соображения IANA. . . . . . . . . . . . . . . . . . . . . 16

8.1. Ключевые ярлыки. . . . . . . . . . . . . . . . . . . . . . . . 17

8.2. Номера PRF. . . . . . . . . . . . . . . . . . . . . . . 18

9. Благодарности. . . . . . . . . . . . . . . . . . . . . . . 18

10. Список литературы. . . . . . . . . . . . . . . . . . . . . . . . . . 19

10.1. Нормативные ссылки . . . . . . . . . . . . . . . . . . . 19

10.2. Информативные ссылки. . .. . . . . . . . . . . . . . . 19

Salowey, et al. Стандарты Track [Страница 2] RFC 5295 EMSK Root Key Derivation Август 2008 г. 1. Введение В этом документе рассматриваются ключи, созданные путем аутентифицированного обмена ключами. механизмы, определенные в рамках EAP [RFC3748].EAP определяет два типа ключевого материала: главный ключ сеанса (MSK) и Расширенный главный сеансовый ключ (EMSK). Спецификация EAP неявно предполагает, что MSK, созданный EAP, будет использоваться для одного назначение в одном устройстве; однако он резервирует EMSK для будущее использование.В этом документе определяется использование EMSK исключительно для получение корневых ключей с использованием указанного производного ключа. Корневые ключи предназначены для определенных целей, называемых использованием; особый класс использования это доменные корневые ключи, доступные и используемые в конкретные домены управления ключами. Этот документ также предоставляет рекомендации по созданию определений использования для различных применений EAP ключевой материал и для управления корневыми ключами. В этом документ, термины применение и использование (или «определение использования») обратитесь к конкретному варианту использования материала для ключей EAP.

Были предложены различные варианты использования ключей, полученных из EMSK. Некоторые примеры включают передачу обслуживания между точками доступа в различных мобильных технологии, мобильная IP-аутентификация и приложения более высокого уровня аутентификация. Для конкретного использования материала ключа EAP чтобы использовать эту спецификацию, она должна указывать так называемое использование определение. Этот документ не определяет, как производное Usage- Используются особые корневые ключи (USRK); см. следующий раздел для обсуждение применимого использования.Он действительно определяет основу для создание USRK для разных целей, так что разные способы использования могут разрабатываться независимо друг от друга. Цель - иметь свойства безопасности одного использования оказывают минимальное влияние на свойства безопасности других применений. Этот документ действительно определяет специальный класс USRK, называемый доменом. Конкретный корневой ключ (DSRK) для использования при получении ключей, специфичных для ключа домен управления.

Каждый DSRK является корневым ключом, используемым для создания домена. Особые корневые ключи для конкретного использования (DSUSRK).DSUSRK - это USRK. специфичен для конкретного домена управления ключами. Чтобы хранить корневые ключи для определенных целей отдельно от одного еще два требования определены в следующих разделах. Один координированный вывод ключей, а другой - криптографический разделение. 1.1. Применимое использование ключей, полученных от EMSK EMSK обычно устанавливается как часть доступа к сети. аутентификация и авторизация. Ожидается, что ключи производные от EMSK будет использоваться в протоколах, связанных с доступом к сети, например Salowey, et al.Стандарты Track [Страница 3]

RFC 5295 EMSK Root Key Derivation Август 2008 г. в качестве оптимизации передачи обслуживания, и объем этих протоколов обычно ограничивается конечными точками нижних слоев, над которыми Пакеты EAP отправляются. В частности, это не подходит для обеспечения безопасности более высокого уровня.приложения полагаются исключительно на ключи, полученные из доступа к сети аутентификация. Даже при использовании вместе с другим, независимым механизм безопасности, использование этих ключей должно быть оценивается с точки зрения преимуществ оптимизации и необходимо поддерживать несколько решений.Оптимизация производительности может не гарантирует тесную стыковку, которая может потребоваться между слоями для использования ключей на основе EAP. Такая оптимизация может быть компенсирована сложности управления достоверностью и использованием ключевых материалов. Ключи, сгенерированные в результате последующих аутентификаций EAP, могут выходить за рамки знание и контроль приложений. С архитектурной точки зрения приложения не должны предположения о технологии нижнего уровня (например, сетевой доступ аутентификации), используемого на любом конкретном переходе на пути между конечные точки приложения.С практической точки зрения такие предположения усложняют использование этих приложений на нижних уровнях, которые не используют EAP и затрудняет доступ приложений и сети технологии развиваться независимо друг от друга.

Сторонам, использующим ключи, полученные из EMSK, также необходимы доверительные отношения. с конечными точками EAP и механизмами для безопасного обмена данными ключи. Для большинства приложений нецелесообразно предполагать, что все нынешним и будущим сетям доступа доверяют безопасность функция приложения.Вместо этого приложения должны реализовывать требуемые механизмы безопасности независимо от доступа. Соображения по поводу реализации могут также затруднить обмен информацией о ключи к приложению из нижнего уровня. Например, во многих конфигурации, конечные точки протокола приложения могут отличаться от конечные точки EAP. Учитывая все это, НЕ РЕКОМЕНДУЕТСЯ использовать ключи, полученные из EMSK как эксклюзивный механизм безопасности, когда их использование не неотъемлемо и по своей природе привязан к нижнему слою, где аутентификация доступа к сети была выполнена.Salowey, et al. Стандарты Track [Страница 4]

RFC 5295 EMSK Root Key Derivation Август 2008 г.Ключи, полученные из EAP, по своей природе являются парными и не подходит для многоадресной рассылки или других групповых применений, таких как вовлеченные в некоторых протоколах маршрутизации. Можно использовать ключи, производные от EAP в протоколах, которые раздают ключи группы участникам группы. Определение этих протоколов распределения групповых ключей выходит за рамки объем этого документа и потребует дополнительных Технические характеристики.1.2. Терминология Ключевые слова «ДОЛЖНЫ», «НЕ ДОЛЖНЫ», «ОБЯЗАТЕЛЬНО», «ДОЛЖНЫ», «НЕ ДОЛЖНЫ», «ДОЛЖЕН», «НЕ ДОЛЖЕН», «РЕКОМЕНДУЕТСЯ», «МОЖЕТ» и «ДОПОЛНИТЕЛЬНО» в этом документ следует интерпретировать, как описано в [RFC2119]. Следующие термины взяты из [RFC3748]: EAP Server, peer, аутентификатор, главный сеансовый ключ (MSK), расширенный мастер-ключ сеанса (EMSK), Криптографическое разделение. Определение использования Применение материала криптографического ключа для предоставления одного или больше функций безопасности, таких как аутентификация, авторизация, шифрование или защита целостности для связанных приложений или Сервисы.

Этот документ содержит руководящие принципы и рекомендации. что должно быть включено в определения использования. Этот документ не накладывает никаких ограничений на типы вариантов использования или сервисы, которые создают определения использования. Корневой ключ для конкретного использования (USRK) Ключевые материалы, полученные из EMSK для конкретного использования определение. Он используется для получения дочерних ключей способом, определенным определение его использования. Домен управления ключами Домен управления ключами определяется областью действия данного корня. ключ.Объем - это совокупность систем, которым разрешен доступ ключевой материал, полученный из этого ключа. Системы под ключ домен управления может быть авторизован для (1) получения ключевых материалов, (2) использовать ключевые материалы или (3) передавать ключевые материалы другим системы в одном домене. Область производного ключа ограничена к подмножеству области действия ключа, из которого он получен.

В В этом документе термин «домен» относится к домену управления ключами если иное не оговорено.Доменный корневой ключ (DSRK) Ключевой материал, полученный из EMSK, который ограничен для использования в конкретный домен управления ключами. Он используется для получения дочерних ключей для конкретного определения использования. Дочерние ключи, производные от Salowey, et al. Стандарты Track [Страница 5]

RFC 5295 EMSK Root Key Derivation Август 2008 г.

DSRK называются корневыми ключами, зависящими от домена.

(DSUSRKs).DSUSRK похож на USRK, за исключением того, что

что его область действия ограничена тем же доменом, что и родительский DSRK

от которого он произошел.

2. Криптографическое разделение и скоординированный вывод ключей

EMSK используется для получения ключей для нескольких вариантов использования, и поэтому

требуется, чтобы производные ключи были криптографически разделены.

Криптографическое разделение означает, что при получении нескольких ключей

из EMSK, учитывая любой производный ключ, это вычислительно невыполнимо

для получения любых других производных ключей. Обратите внимание, что получение EMSK

из любых комбинаций производных ключей также должны быть

вычислительно невозможно. На практике это означает, что вывод

EMSK из производного ключа или производного одного дочернего ключа из

другой должен потребовать объема вычислений, эквивалентного этому

требуется, скажем, для обращения криптографической хеш-функции.

Криптографическое разделение ключей, полученных из одного и того же ключа, может быть

достигается многими способами. Два очевидных метода заключаются в следующем:

o Используйте псевдослучайную функцию (PRF) на EMSK и сгенерируйте ключ

транслировать.Ключи различной длины могут быть предоставлены по запросу от

ключевой поток для различных целей.

o Получение ключей из EMSK путем предоставления различных входных данных в PRF.

Однако желательно, чтобы получение одного дочернего ключа из

EMSK не зависит от получения другого дочернего ключа. Независимый

вывод ключей из EMSK позволяет выводить дочерние ключи в

в любом порядке, независимо от других ключей.

Обратите внимание, что получение EMSK

из любых комбинаций производных ключей также должны быть

вычислительно невозможно. На практике это означает, что вывод

EMSK из производного ключа или производного одного дочернего ключа из

другой должен потребовать объема вычислений, эквивалентного этому

требуется, скажем, для обращения криптографической хеш-функции.

Криптографическое разделение ключей, полученных из одного и того же ключа, может быть

достигается многими способами. Два очевидных метода заключаются в следующем:

o Используйте псевдослучайную функцию (PRF) на EMSK и сгенерируйте ключ

транслировать.Ключи различной длины могут быть предоставлены по запросу от

ключевой поток для различных целей.

o Получение ключей из EMSK путем предоставления различных входных данных в PRF.

Однако желательно, чтобы получение одного дочернего ключа из

EMSK не зависит от получения другого дочернего ключа. Независимый

вывод ключей из EMSK позволяет выводить дочерние ключи в

в любом порядке, независимо от других ключей. Таким образом, желательно использовать

вариант 2 сверху. Использование второго варианта предполагает дополнительные

входные данные в PRF должны быть разными для каждого производного дочернего ключа.Этот дополнительный ввод в PRF должен быть должным образом скоординирован, чтобы соответствовать

требование криптографического разделения и предотвращения повторного использования

ключевой материал между использованиями.

Если криптографическое разделение не поддерживается, то безопасность

одно использование зависит от безопасности всех других способов использования ключей

получено из EMSK. Если в системе нет этого свойства, то

безопасность использования зависит от всех других способов получения ключей от

тот же EMSK, что нежелательно.В целях предотвращения безопасности

проблемы в одном использовании из-за вмешательства в другое использование,

требуется следующее криптографическое разделение:

o ДОЛЖНО быть вычислительно невыполнимым вычисление EMSK из любого

корневой ключ, производный от него.

Таким образом, желательно использовать

вариант 2 сверху. Использование второго варианта предполагает дополнительные

входные данные в PRF должны быть разными для каждого производного дочернего ключа.Этот дополнительный ввод в PRF должен быть должным образом скоординирован, чтобы соответствовать

требование криптографического разделения и предотвращения повторного использования

ключевой материал между использованиями.

Если криптографическое разделение не поддерживается, то безопасность

одно использование зависит от безопасности всех других способов использования ключей

получено из EMSK. Если в системе нет этого свойства, то

безопасность использования зависит от всех других способов получения ключей от

тот же EMSK, что нежелательно.В целях предотвращения безопасности

проблемы в одном использовании из-за вмешательства в другое использование,

требуется следующее криптографическое разделение:

o ДОЛЖНО быть вычислительно невыполнимым вычисление EMSK из любого

корневой ключ, производный от него. Salowey, et al. Стандарты Track [Страница 6]

Salowey, et al. Стандарты Track [Страница 6]

RFC 5295 EMSK Root Key Derivation Август 2008 г.

o Любой корневой ключ ДОЛЖЕН быть криптографически отделен от любого другого.

корневой ключ, полученный из того же EMSK или DSRK.o Получение USRK ДОЛЖНО быть согласовано таким образом, чтобы два отдельных

криптографические методы не позволяют получить один и тот же ключ.

o Создание DSRK ДОЛЖНО быть скоординировано таким образом, чтобы два отдельных ключа

домены управления не имеют одного и того же ключа.

o Деривация DSRK и USRK ДОЛЖНА быть указана таким образом, чтобы не

домен может получить USRK, указав доменное имя, идентичное

Ярлык ключа использования.

В этом документе приведены рекомендации по ключевому механизму вывода, который

может использоваться с существующими и новыми методами EAP для обеспечения

криптографическое разделение между использованием EMSK.Это позволяет

разработка новых видов использования без громоздкой координации между

различные определения использования. 3. Структура деривации ключей EMSK

Структура получения ключей EMSK обеспечивает скоординированные средства для

создание нескольких корневых ключей из EMSK. Затем могут быть

полученный из корневого ключа для различных целей, включая шифрование,

защита целостности, аутентификация объекта посредством подтверждения

владение и последующее получение ключа. Корневой ключ получен

из EMSK для определенного набора применений, изложенных в использовании

определение описано в разделе 5.Базовая иерархия корневых ключей EMSK выглядит следующим образом:

EMSK

/ \

USRK1 USRK2

В этом документе описывается, как получить корневые ключи, зависящие от использования (USRK).

из EMSK, а также определяет конкретный USRK, называемый Domain-

Конкретный корневой ключ (DSRK). DSRK - это корневые ключи, ограниченные для использования в

конкретный домен управления ключами. Из DSRK, корень для конкретного использования

Могут быть получены ключи для конкретного приложения (DSUSRK).

3. Структура деривации ключей EMSK

Структура получения ключей EMSK обеспечивает скоординированные средства для

создание нескольких корневых ключей из EMSK. Затем могут быть

полученный из корневого ключа для различных целей, включая шифрование,

защита целостности, аутентификация объекта посредством подтверждения

владение и последующее получение ключа. Корневой ключ получен

из EMSK для определенного набора применений, изложенных в использовании

определение описано в разделе 5.Базовая иерархия корневых ключей EMSK выглядит следующим образом:

EMSK

/ \

USRK1 USRK2

В этом документе описывается, как получить корневые ключи, зависящие от использования (USRK).

из EMSK, а также определяет конкретный USRK, называемый Domain-

Конкретный корневой ключ (DSRK). DSRK - это корневые ключи, ограниченные для использования в

конкретный домен управления ключами. Из DSRK, корень для конкретного использования

Могут быть получены ключи для конкретного приложения (DSUSRK). В

DSUSRK эквивалентны USRK, использование которых ограничено

конкретный домен.Детали нижних уровней ключевой иерархии

выходит за рамки этого документа. Иерархия ключей выглядит следующим образом:

Salowey, et al. Стандарты Track [Страница 7]

В

DSUSRK эквивалентны USRK, использование которых ограничено

конкретный домен.Детали нижних уровней ключевой иерархии

выходит за рамки этого документа. Иерархия ключей выглядит следующим образом:

Salowey, et al. Стандарты Track [Страница 7]

RFC 5295 EMSK Root Key Derivation Август 2008 г.

EMSK

/ \

УСРК ДРК

/ \

DSUSRK1 DSUSRK2

3.1. USRK, вывод

Функция получения корневого ключа EMSK (KDF) выводит USRK из

EMSK, метка ключа, дополнительные данные и длина вывода.KDF - это

Ожидается, что на одном и том же входе будет получен такой же результат. Основной ключ

деривационная функция приведена ниже.

USRK = KDF (EMSK, метка ключа | "\ 0" | дополнительные данные | длина)

куда:

| обозначает конкатенацию

"\ 0" - октет NULL (0x00 в шестнадцатеричном формате)

length - 2-октетное целое число без знака в сетевом порядке байтов

Ключевые ярлыки представляют собой печатаемые строки ASCII, уникальные для каждого использования. определение и не более 255 октетов. В целом они

форма label-string @ specorg, где specorg - организация,

контролирует спецификацию определения использования корневого ключа.Метка ключа предназначена для обеспечения глобальной уникальности. Правила для

Расположение этих меток дано в Разделе 8.

NULL-октет после метки ключа используется, чтобы избежать коллизий, если один

метка ключа - это префикс другой метки (например, "foobar" и

"foobarExtendedV2"). Это считается более простым решением, чем

требует политики назначения меток клавиш, которая предотвращает префиксы

происходящее.

Для дополнительных данных KDF ДОЛЖЕН быть способен обрабатывать как минимум

2048 непрозрачных октетов.Необязательные данные должны быть постоянными во время

исполнение KDF. В определениях использования МОЖЕТ использоваться идентификатор сеанса EAP.

[RFC5247] в спецификации необязательного параметра данных, который

переходит в функцию KDF. В этом случае преимущество состоит в том, что данные

предоставленный в производный ключ уникален для сеанса, который

сгенерировал ключи.

определение и не более 255 октетов. В целом они

форма label-string @ specorg, где specorg - организация,

контролирует спецификацию определения использования корневого ключа.Метка ключа предназначена для обеспечения глобальной уникальности. Правила для

Расположение этих меток дано в Разделе 8.

NULL-октет после метки ключа используется, чтобы избежать коллизий, если один

метка ключа - это префикс другой метки (например, "foobar" и

"foobarExtendedV2"). Это считается более простым решением, чем

требует политики назначения меток клавиш, которая предотвращает префиксы

происходящее.

Для дополнительных данных KDF ДОЛЖЕН быть способен обрабатывать как минимум

2048 непрозрачных октетов.Необязательные данные должны быть постоянными во время

исполнение KDF. В определениях использования МОЖЕТ использоваться идентификатор сеанса EAP.

[RFC5247] в спецификации необязательного параметра данных, который

переходит в функцию KDF. В этом случае преимущество состоит в том, что данные

предоставленный в производный ключ уникален для сеанса, который

сгенерировал ключи. KDF должен иметь возможность обрабатывать входные ключи размером до 256 байт. Это

может сделать это, предоставив механизм "хеширования" длинных ключей до

подходящего размера, который может быть использован базовым производным

алгоритм.Salowey, et al. Стандарты Track [Страница 8]

KDF должен иметь возможность обрабатывать входные ключи размером до 256 байт. Это

может сделать это, предоставив механизм "хеширования" длинных ключей до

подходящего размера, который может быть использован базовым производным

алгоритм.Salowey, et al. Стандарты Track [Страница 8] RFC 5295 EMSK Root Key Derivation Август 2008 г. Длина представляет собой 2-октетное целое число без знака в сетевом порядке байтов длина выходного ключа в октетах. Реализация KDF ДОЛЖНА быть способен выдавать не менее 2048 октетов вывода; однако это РЕКОМЕНДУЕТСЯ, чтобы корневые ключи были длиной не менее 64 октетов. Определение использования, требующее получения корневого ключа, должно указывать все входы (кроме EMSK) в функцию деривации ключа.USRK ДОЛЖНЫ иметь длину не менее 64 октетов. 3.1.1. О KDF Эта спецификация позволяет использовать различные KDF. Однако в чтобы иметь скоординированную функцию деривации ключей, тот же KDF функция ДОЛЖНА использоваться для всех производных ключей для данного EMSK.Если KDF не указан, тогда используется KDF по умолчанию, указанный в Разделе 3.1.2. Должны быть использованы. Система может предоставлять возможность вести переговоры дополнительные KDF. KDF присваиваются номера через IANA после политика, установленная в Разделе 8.Правила ведения переговоров по KDF следующие: следует: o Если другой KDF не указан, KDF, указанный в этом документе Должны быть использованы. Это KDF по умолчанию. o Первоначальный обмен ключами с аутентификацией МОЖЕТ указывать предпочитаемый KDF. Например, метод EAP может определять предпочтительный KDF для использования в его спецификация. Если первоначальный аутентифицированный обмен ключами указывает KDF, тогда он ДОЛЖЕН переопределить KDF по умолчанию. Обратите внимание, что определения использования НЕ ДОЛЖНЫ касаться детали конструкции KDF или выбор KDF, им нужно только беспокоиться о входах, указанных в разделе 3.3.1.2. KDF по умолчанию KDF по умолчанию для получения корневых ключей из EMSK берется из PRF + расширение ключа, указанное в [RFC4306] на основе HMAC-SHA-256 [SHA256].

Конструкция PRF + была выбрана из-за ее простоты и эффективность по сравнению с другими механизмами, такими как используемые в [RFC4346]. Мотивация для разработки PRF + описана в [SIGMA]. В определение PRF + из [RFC4306] приведено ниже: Salowey, et al. Стандарты Track [Страница 9]

RFC 5295 EMSK Root Key Derivation Август 2008 г.

PRF + (K, S) = T1 | T2 | T3 | T4 | ...

куда:

T1 = PRF (K, S | 0x01)

T2 = PRF (K, T1 | S | 0x02)

T3 = PRF (K, T2 | S | 0x03)

T4 = PRF (K, T3 | S | 0x04)

продолжая по мере необходимости вычислять требуемую длину ключевого материала.

Ключ K - это EMSK, а S - это объединение метки ключа,

октет NULL, необязательные данные и длина, определенные в разделе 3.1.

В этой спецификации PRF принимается как HMAC-SHA-256 [SHA256].

Поскольку PRF + определен только для 255 итераций, он может производить до

8160 октетов ключевого материала.3.2. Образование имен EMSK и USRK

Структура ключей EAP [RFC5247] определяет, что EMSK ДОЛЖЕН быть

названный с использованием идентификатора сеанса EAP и двоичного или текстового обозначения. Следуя этому требованию, имя EMSK ДОЛЖНО быть получено как

следует:

EMSKname = KDF (идентификатор сеанса EAP, "EMSK" | "\ 0" | длина)

куда:

| обозначает конкатенацию

"EMSK" состоит из 4 значений ASCII для букв

"\ 0" = октет NULL (0x00 в шестнадцатеричном формате)

length - это 2-октетное целое число без знака 8 в сетевом порядке байтов

РЕКОМЕНДУЕТСЯ ссылаться на все ключи, полученные из EMSK.

по имени EMSK и контексту использования ключа-потомка.Это

поведение по умолчанию. Любые исключения ДОЛЖНЫ сообщаться отдельными лицами.

обычаи.

USRK МОГУТ быть названы явно с производным именем, указанным как

следует:

USRKName =

KDF (идентификатор сеанса EAP, метка ключа | "\ 0" | дополнительные данные | длина)

куда:

метка ключа и дополнительные данные ДОЛЖНЫ быть такими же, как и используемые

в соответствующем выводе USRK

length - это 2-октетное целое число без знака 8 в сетевом порядке байтов

Salowey, et al.

Следуя этому требованию, имя EMSK ДОЛЖНО быть получено как

следует:

EMSKname = KDF (идентификатор сеанса EAP, "EMSK" | "\ 0" | длина)

куда:

| обозначает конкатенацию

"EMSK" состоит из 4 значений ASCII для букв

"\ 0" = октет NULL (0x00 в шестнадцатеричном формате)

length - это 2-октетное целое число без знака 8 в сетевом порядке байтов

РЕКОМЕНДУЕТСЯ ссылаться на все ключи, полученные из EMSK.

по имени EMSK и контексту использования ключа-потомка.Это

поведение по умолчанию. Любые исключения ДОЛЖНЫ сообщаться отдельными лицами.

обычаи.

USRK МОГУТ быть названы явно с производным именем, указанным как

следует:

USRKName =

KDF (идентификатор сеанса EAP, метка ключа | "\ 0" | дополнительные данные | длина)

куда:

метка ключа и дополнительные данные ДОЛЖНЫ быть такими же, как и используемые

в соответствующем выводе USRK

length - это 2-октетное целое число без знака 8 в сетевом порядке байтов

Salowey, et al. Стандарты Track [Страница 10]

Стандарты Track [Страница 10]

RFC 5295 EMSK Root Key Derivation Август 2008 г.

Получение и использование USRKName применимо в случае неоднозначности

при ссылке на ключи с использованием имени EMSK и соответствующего контекста

использования USRK.Использование ДОЛЖНО сигнализировать о таком исключении в ключе

именование, чтобы обе стороны знали используемое имя ключа.

4. Получение корневого ключа для домена

Определенный USRK, называемый доменным корневым ключом (DSRK), получен

из EMSK для определенного набора использований в конкретном ключе

домен управления. Использование дает определенные ключи для определенных услуг

из этого ДСРК. DSRK может быть передан в систему управления ключами.

домен для определенного набора использований, чтобы можно было получить ключи

в домене управления ключами для этих целей.Использование на основе DSRK

будет следовать ключевой иерархии, подобной следующей:

EMSK

/ \

/ \

/ \

/ \

DSRK1 DSRK2

/ \ / \

/ \ / \

DSUSRK11 DSUSRK12 DSUSRK21 DSUSRK22

DSRK - это USRK с меткой ключа «dsrk @ ietf». org "и

необязательные данные, содержащие метку домена. Необязательные данные ДОЛЖНЫ

содержат строку ASCII, представляющую домен управления ключами для

который извлекается из корневого ключа. DSRK ДОЛЖЕН быть не менее 64

октеты длинные.

Зависящие от домена корневые ключи (DSUSRK) являются производными от

ДСРК. Ожидается, что KDF даст такой же результат для тех же

Вход. Основная функция вывода ключей приведена ниже.

DSUSRK = KDF (DSRK, метка ключа | "\ 0" | дополнительные данные | длина)

Ключевые ярлыки представляют собой печатаемые строки ASCII, уникальные для каждого использования.

определение в рамках использования DSRK и не более 255 октетов.В

обычно они имеют вид label-string @ specorg, где specorg -

организация, которая контролирует спецификацию использования

определение ДСРК. Ярлык ключа предназначен для обеспечения глобального

уникальность. Правила присвоения этих этикеток приведены в

Раздел 8. Для дополнительных данных KDF ДОЛЖЕН быть способным

обработка не менее 2048 непрозрачных октетов.

org "и

необязательные данные, содержащие метку домена. Необязательные данные ДОЛЖНЫ

содержат строку ASCII, представляющую домен управления ключами для

который извлекается из корневого ключа. DSRK ДОЛЖЕН быть не менее 64

октеты длинные.

Зависящие от домена корневые ключи (DSUSRK) являются производными от

ДСРК. Ожидается, что KDF даст такой же результат для тех же

Вход. Основная функция вывода ключей приведена ниже.

DSUSRK = KDF (DSRK, метка ключа | "\ 0" | дополнительные данные | длина)

Ключевые ярлыки представляют собой печатаемые строки ASCII, уникальные для каждого использования.

определение в рамках использования DSRK и не более 255 октетов.В

обычно они имеют вид label-string @ specorg, где specorg -

организация, которая контролирует спецификацию использования

определение ДСРК. Ярлык ключа предназначен для обеспечения глобального

уникальность. Правила присвоения этих этикеток приведены в

Раздел 8. Для дополнительных данных KDF ДОЛЖЕН быть способным

обработка не менее 2048 непрозрачных октетов. Необязательные данные должны быть

постоянна во время выполнения KDF. Длина составляет 2 октета.

целое число без знака в сетевом порядке байтов длины выходного ключа в

октеты.Реализация KDF ДОЛЖНА быть способна производить на

Salowey, et al. Стандарты Track [Страница 11]

Необязательные данные должны быть

постоянна во время выполнения KDF. Длина составляет 2 октета.

целое число без знака в сетевом порядке байтов длины выходного ключа в

октеты.Реализация KDF ДОЛЖНА быть способна производить на

Salowey, et al. Стандарты Track [Страница 11] RFC 5295 EMSK Root Key Derivation Август 2008 г. минимум 2048 октетов вывода; однако РЕКОМЕНДУЕТСЯ, чтобы DSUSRK быть длиной не менее 64 октетов. Использование DSRK должно определять, как партнер изучает метка домена для использования в конкретном производном. Мультидоменное использование должен определять, как DSRK и конкретные DSUSRK транспортируются в различные домены управления ключами.Обратите внимание, что использование может определять альтернативные способы привязки определенных клавиш к определенной клавише домены управления. Чтобы упростить использование EMSKname для ссылки на ключи, полученные из DSRK, EMSKname ДОЛЖНЫ быть отправлены вместе с DSRK.Исключение составляет когда ожидается использование DSRKname. Использование ДОЛЖНО сигнализировать о таких исключение в именовании ключей, поэтому обе стороны знают используемое имя ключа. DSUSRK МОГУТ быть названы явно с производным именем, указанным как следует: DSUSRKName = KDF (EMSKName, метка ключа | "\ 0" | дополнительные данные | длина) где длина - это 2-октетное целое число без знака 8 в сетевом порядке байтов.4.1. Применимость многодоменного использования DSUSRK, созданные доменом, могут использоваться для авторизации объектов. в домене для выполнения определенных функций. В тех случаях, когда это подходит для авторизации только определенного домена для выполнения функции, использование НЕ СЛЕДУЕТ определять как мультидоменное. В некоторых случаях только определенные домены авторизованы для определенного многодоменное использование. В этом случае домены, у которых нет полных авторизация не должна получать DSRK, а должна только получать DSUSRK для использования, для которого они авторизованы.

Если это возможно, чтобы партнер знал, какие домены авторизованы для конкретное использование, не полагаясь на ограничение доступа к DSRK для конкретных доменов, то эта рекомендация может быть ослаблена. Salowey, et al. Стандарты Track [Страница 12]

RFC 5295 EMSK Root Key Derivation Август 2008 г.

5. Требования к определениям использования

Чтобы определение использования соответствовало руководящим принципам USRK

использования, он должен соответствовать следующим рекомендациям:

o Использование должно определять, является ли оно использованием домена.o Определение использования НЕ ДОЛЖНО использовать EMSK каким-либо другим способом, кроме

для получения корневых ключей с использованием производных ключей, указанных в

Раздел 3 этого документа. Они НЕ ДОЛЖНЫ использовать EMSK напрямую.

o Определение использования НЕ ДОЛЖНО требовать кэширования EMSK. Это

РЕКОМЕНДУЕТСЯ, чтобы корневой ключ был получен специально для

определение использования (а не EMSK) следует использовать для получения

дочерние ключи для определенных криптографических операций. o Определения использования ДОЛЖНЫ определять отдельные ключевые метки и необязательные

данные, использованные при выводе ключа, описанном в разделе 3.использование

в определениях рекомендуется использовать имя ключа, описанное в

Раздел 3.2 и включить дополнительные данные в дополнительные данные для

обеспечить дополнительную энтропию.

o Определения использования ДОЛЖНЫ определять длину своих корневых ключей. Это

РЕКОМЕНДУЕТСЯ, чтобы длина корневых ключей была не меньше длины EMSK.

(минимум 64 октета).

o Определения использования ДОЛЖНЫ определять, как они используют свои корневые ключи. Этот

включает аспекты управления ключами, рассматриваемые в следующем разделе, посвященном

Руководство по управлению корневыми ключами.5.1. Рекомендации по управлению корневыми ключами

В этом разделе даются рекомендации по различным аспектам ключевых

управление корневым ключом, включая время жизни, получение дочернего ключа,

кэширование и транспорт.

o Определения использования ДОЛЖНЫ определять отдельные ключевые метки и необязательные

данные, использованные при выводе ключа, описанном в разделе 3.использование

в определениях рекомендуется использовать имя ключа, описанное в

Раздел 3.2 и включить дополнительные данные в дополнительные данные для

обеспечить дополнительную энтропию.

o Определения использования ДОЛЖНЫ определять длину своих корневых ключей. Это

РЕКОМЕНДУЕТСЯ, чтобы длина корневых ключей была не меньше длины EMSK.

(минимум 64 октета).

o Определения использования ДОЛЖНЫ определять, как они используют свои корневые ключи. Этот

включает аспекты управления ключами, рассматриваемые в следующем разделе, посвященном

Руководство по управлению корневыми ключами.5.1. Рекомендации по управлению корневыми ключами

В этом разделе даются рекомендации по различным аспектам ключевых

управление корневым ключом, включая время жизни, получение дочернего ключа,

кэширование и транспорт. РЕКОМЕНДУЕТСЯ, чтобы корневой ключ использовался только для получения дочерних

ключи. Определение использования должно указывать, как и когда возникновение

дочерние ключи должны быть выполнены. РЕКОМЕНДУЕТСЯ использовать следующие

аналогичные соображения для получения ключей изложены в этом

документ для получения корневого ключа в отношении криптографических

разделение и повторное использование ключей.Кроме того, при использовании следует учитывать

учитывать количество ключей, которые будут производиться от Root

Ключ и убедитесь, что при выводе введено достаточное количество энтропии.

поддержите это использование. Желательно, чтобы энтропия обеспечивалась

две стороны, которые производят дочерний ключ.

Salowey, et al. Стандарты Track [Страница 13]