Root права на: Root права на Xiaomi + Разблокировка загрузчика (2021) | Root-Device

Права суперпользователя Linux | Losst

Как вы знаете, Linux очень серьезно относится к управлению пользователями и предоставлению им прав на работу с системой. Обычный пользователь может записывать файлы только в свой каталог и каталог /tmp/. Также есть возможность читать некоторые файлы в корневой файловой системе. Но вы не можете устанавливать программы, ведь для этого нужно право на запись, не можете изменять атрибуты файлов, не можете запускать сервисы, не можете читать некоторые файлы логов и еще много чего не можете.

В Linux управлять корневой файловой системой и создавать там файлы имеет право только пользователь root.

В этой статье мы рассмотрим какие программы нужны для того, чтобы получить права root пользователя linux, как они работают, как выполнять программу с правами root от обычного пользователя и как запускать графические программы с правами root. А также выясним что такое sudo в чем разница su или sudo.

Содержание статьи:

Права суперпользователя в Linux

Очень долго перечислять чего не может обычный пользователь Linux, проще сказать на что у него есть право, а именно при стандартной настройке полномочий для файлов в Linux, обычный пользователь может:

- Читать, писать и изменять атрибуты файлов в своем каталоге

- Читать, писать, изменять атрибуты файлов в каталоге /tmp

- Выполнять программы там, где это не запрещено с помощью флага noexec

- Читать файлы, для которых установлен флаг чтения для всех пользователей.

Если же нужно сделать что-то большее нам понадобятся права root пользователя linux. У root есть право делать все в вашей файловой системе независимо от того какие права установлены на файл.

Вход под суперпользователем

Чтобы войти под пользователем root можно переключиться в одну из виртуальных консолей, например, с помощью сочетания клавиш Ctrl+Alt+F1 и затем ввести логин root и пароль root пользователя.

Вы получите полноценное окружение root с возможностью выполнять все действия, но такой способ очень непрактичный, так как вы теряете все преимущества использования графического интерфейса.

Можно поступить полностью противоположным путем, ввести логин root и его пароль в графическом менеджере входа, чтобы окружение рабочего стола работало от имени root, и мы получаем все права root linux, но такой вариант крайне не рекомендованный, и очень опасный, вы можете случайно повредить всю систему. Поэтому этот способ был отключен во многих менеджерах входа.

Переключение на суперпользователя в терминале

Теперь мы подошли к более интересному и практичному. С помощью специальных утилит вы можете переключить текущий эмулятор терминала в окружения суперпользователя и выполнять все следующие команды не от своего имени, а от его, таким образом, дав программе права root linux. Для этого существует утилита su. Вообще говоря, эта утилита позволяет не только переключаться на пользователя root но и на любого другого пользователя, но по умолчанию используется именно root. Рассмотрим ее подробнее. Команда su linux имеет следующий синтаксис:

Рассмотрим ее подробнее. Команда su linux имеет следующий синтаксис:

$ su опции пользователь

Вот ее основные опции:

- -c, —command — выполнить команду

- -g, —group — установить основную группу пользователя (только для root)

- -G —supp-group — дополнительные группы пользователя (только для root)

- -, -l, —login — режим входа, будут очищены и инициализированы с учетом нового пользователя все переменные окружения, а также изменен домашний каталог

- -p, —preserve-environment — сохранить переменные окружения

- -s, —shell — задать оболочку для входа

- —version — отобразить версию программы.

Теперь немного поэкспериментируем, чтобы понять как работает команда su linux.

Сначала выполним su без параметров, но для начала создадим переменную окружения, чтобы проверить как с ними обходится эта команда:

export VAR=1

Теперь выполняем:

su

Теперь смотрим что получилось:

whoami pwd echo $VAR echo $PATH exit

Из этих команд мы видим, что теперь мы пользователь root, но домашней директорией считается директория нашего предыдущего пользователя и наша переменная не сохранилась также изменилась переменная PATH, теперь там добавлен путь /sbin.

Теперь используем вход в режиме логина:

su -

И повторим ту же комбинацию:

whoami pwd echo $VAR echo $PATH exit

Та же ситуация, только на этот раз изменена ко всему еще и домашняя директория на директорию root. Но мы можем сохранить наши переменные окружения, если это нужно, для этого есть опция -p:

su -p

Как видите, наша переменная осталась. Вы также можете переключится на любого другого пользователя. Например:

su - test

Более подробно о команде su вы можете почитать в отдельной статье. Получение прав суперпользователя таким способом используется во многих дистрибутивах, например, Debian, OpenSUSE, ArchLInux, Gentoo и т д. Но в Ubuntu, как дистрибутиве для начинающих вход под пользователем root отключен. Это сделано потому, что это тоже не очень безопасно, вы можете забыть что выполняете команду от root и что-то натворить в системе. Поэтому переходим к следующей программе.

Поэтому переходим к следующей программе.

Получение прав root без переключения

Чтобы реализовать максимально безопасный интерфейс для работы с правами суперпользователя в Linux была разработана команда sudo. Давайте рассмотрим что такое sudo. Эта команда пишется перед каждой командой, которую нужно выполнить от имени суперпользователя, и для ее выполнения нужно ввести пароль уже не root, а всего лишь вашего пользователя. Так же, как и в предыдущей, в этой утилиты есть свои опции. Сначала рассмотрим синтаксис:

$ sudo опции команда

Опции программы:

- -b — выполнять запускаемую утилиту в фоне

- -E — сохранить переменные окружения

- -g — запустить команду от группы

- -H — использовать домашний каталог

- -l — показать список полномочий в sudo для текущего пользователя

- -r — использовать для команды роль SELinux

- -s — использовать оболочку

- -u — запустить команду от имени пользователя, если не задано используется root

- -i — не выполнять команду, а войти в оболочку, эквивалентно su —

Вы можете выполнить те же эксперименты, только для этой команды, чтобы понять как использовать команду sudo. Например:

Например:

sudo ls

Или:

sudo -u test ls

Использование sudo — это рекомендованный способ выполнять команды от имени суперпользователя в Linux. Так вы не забудете с чем имеете дело и меньше всего рискуете повредить систему. Более подробно о команде sudo читайте здесь. Но остался еще один нерешенный вопрос — как быть с графическими утилитами? Ведь команда sudo их не запускает, а запускать графическую оболочку от имени root небезопасно. Это мы и рассмотрим далее.

Графически приложения от имени суперпользователя

Для запуска графических приложений от имени суперпользователя существуют специальные утилиты. Они сохраняют все необходимые переменные окружения и полномочия. В KDE это команда kdesu, а в Gnome команда gksu.

Просто наберите gksu или kdesu, а затем нужную команду:

kdesu dolphin

Эта команда запустит файловый менеджер KDE с правами суперпользователя. В Gnome это будет выглядеть вот так:

gksu nautilus

Программа запросит пароль, уже в графическом окне, а потом откроется файловый менеджер.

Выводы

Вот и все. Теперь вы знаете как получить права суперпользователя в Linux, знаете как использовать команду sudo и в чем разница sudo или su. Теперь программы, требующие дополнительных привилегий в системе, не вызовут у вас проблем. Если остались вопросы, пишите в комментариях!

Зачем нужны рут права и стоит ли их получать?

Практически каждый продвинутый пользователь, знакомый с устройствами, работающими на базе операционной системы Android, хоть раз слышал такие термины, как root-права и права суперпользователя, которые означают одно и то же. В этой статье речь пойдет о том, что зачем нужны рут права и стоит ли их получать?

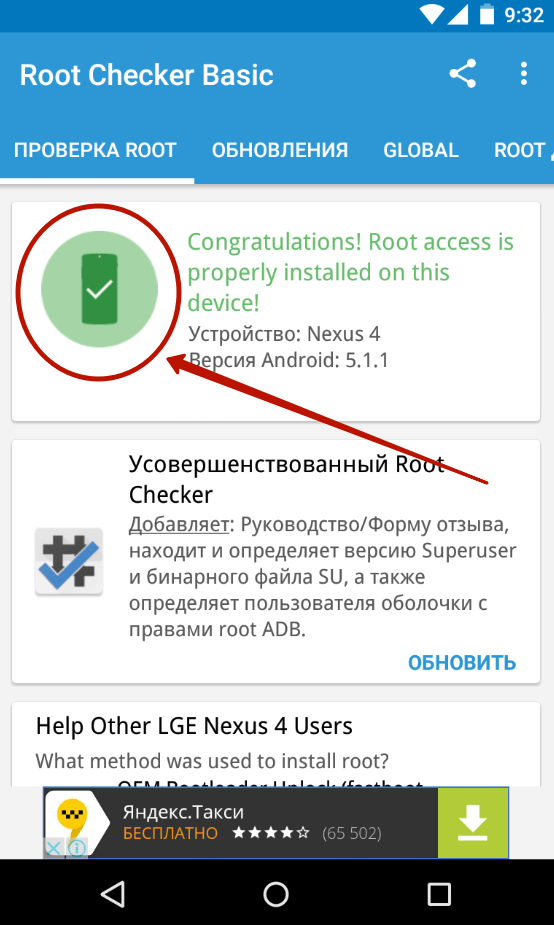

Root-права можно сравнить с правами администратора в операционной системе Windows. Получить их можно на любом устройстве, которое работает под управлением операционной системы Android.

Изначально эта платформа не дает возможности использовать root-доступ, чтобы неопытный пользователь случайно не удалил важный системный файл. Для продвинутых пользователей root -права – это отличная возможность использовать свое Android-устройство по максимуму.

Для продвинутых пользователей root -права – это отличная возможность использовать свое Android-устройство по максимуму.

По умолчанию на любом Android-устройстве действует некоторые ограничения, поэтому вы не сможете заставить свое устройство выполнить определенную операцию или действие, зайти в системную папку и так далее. Чтобы избавиться от подобных ограничений, вам потребуется root -доступ. С его помощью вы сможете добраться до любых системных файлов и папок.

Часто пользователи пытаются получить root -доступ для того, чтобы избавиться от системных приложений, которые не несут существенной пользы, занимая при этом место в памяти Android-устройства (речь идет о разнообразных фирменных оболочках).

Кроме того, root -права необходимы в том случае, если пользователь хочет установить какое-либо специфическое приложение или расширить функционал своего мобильного устройства. Например, если вы хотите управлять смартфоном с помощью жестов, но изначально эта функция не была предусмотрена, можно установить специальное приложение, однако ему потребуется полный доступ к системе. Кроме того root-права позволяют:

Кроме того root-права позволяют:

- Менять интерфейс.

- Устанавливать программы на карту памяти.

- Переносить кэш с Android-устройства на карту памяти.

- Отключать рекламу в приложениях.

Root-права бывают нескольких видов:

- Full Root – пользователь получает доступ ко всему на постоянной основе.

- Shell Root – пользователь получает доступ ко всему, но не может редактировать системную папку.

- Temporary Root – пользователь получает root -доступ, который пропадает после перезагрузки мобильного устройства.

Сейчас редко кто получает временные или частичные root -права, так как они уже потеряли свою былую актуальность. Однако на некоторых мобильных устройствах с китайской прошивкой второй и третий вариант root -прав встречается довольно часто, причем каких-либо дополнительных действий для этого не требуется.

Несмотря на то, что с помощью root -прав вы cможете удалять системные приложения и фактически делать с Android-устройством все, что захотите, у подобных возможностей есть масса недостатков. Первое, что стоит отметить – это неофициальность.

Первое, что стоит отметить – это неофициальность.

Если вы получили root -доступ, можете забыть о лицензии своего мобильного устройства. В частности, вы не сможете оплачивать покупки с помощью смартфона, так как финансовые организации, а точнее их антивирусные программы ведут активную борьбу с владельцами root-прав.

Также следует отметить то, что вы точно лишаетесь возможности гарантийного обслуживания после получения root -прав. То есть если ваше Android-устройство сломалось, но при этом оно еще находится на гарантии, никто его бесплатно чинить не будет. В теории можно поставить стандартную прошивку и устранить следы ранее осуществленных модификаций, но с этим справится далеко не каждый пользователь. В остальных случаях чтобы сервисный центр все-таки взялся за ремонт мобильного устройства, придется очень долго и нудно отстаивать свои права.

Стоит также учитывать, что при получении root-прав Android-устройство становится более уязвимым для вирусов и хакерских атак. Это происходит из-за того, что доступ к системным файлам оказывается полностью открытым. Любые пользовательские данные могут быть достаточно перехвачены. С помощью root -прав вы и сами можете попробовать себя в роли хакера, но любой более опытный пользователь в два счета превратит ваш смартфон в «кирпич».

Любые пользовательские данные могут быть достаточно перехвачены. С помощью root -прав вы и сами можете попробовать себя в роли хакера, но любой более опытный пользователь в два счета превратит ваш смартфон в «кирпич».

Root-доступ стоит получать лишь в том случае, если пользователь точно знает, для чего ему это нужно, и умеет это делать. Необходимо заранее оценить все проблемы, которые могут возникнуть и не рисковать, если вы не готовы мириться с тем или иным неудобством. Также стоит учитывать тот факт, что, если вы получите root-права на новое мобильное устройство, которое еще находится на гарантийном обслуживании, никто его бесплатно ремонтировать не будет.

Если же смартфон достаточно старый, вы можете его просто-напросто добить. Всем известно, что со временем в смартфонах выцветает экран и изнашивается аккумулятор. Но вместе с этим «стареет» еще и внутренняя память. У многих моделей мобильных устройств при перепрошивке преждевременно «умирают» модули памяти. Если с помощью root -прав вы хотели освободить место в памяти мобильного устройства, есть риск того, что ситуация станет только хуже.

Процесс получения root-прав на Android-устройствах далеко не всегда оправдан, поэтому стоит заранее взвесить все «за» и «против». Ни один разработчик не может дать гарантию, что все будет идти так, как запланировал пользователь. В любом случае, пользователь, получивший root-права, берет на себя полную ответственность и не может рассчитывать на бесплатное гарантийное обслуживание своего мобильного устройства. А при худшем стечении обстоятельств, можно полностью умертвить телефон, без возможности отката к заводским установкам.

[РЕШЕНО] Как получить Root права на Android планшет или смартфон

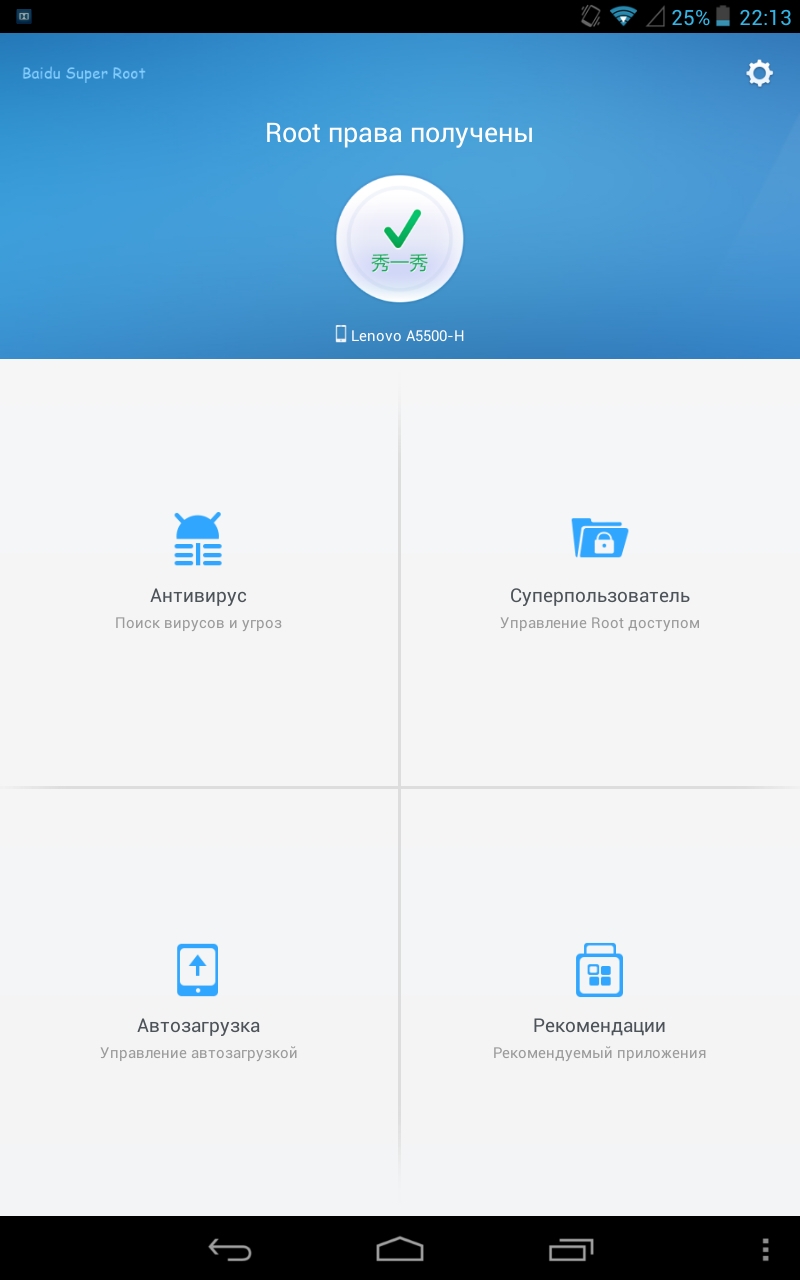

Если вы хотите получить Root права на Android, то для начала узнайте какой у вас чипсет(процессор) устанолен в устройстве- Mediatek, Allwinner или Rockchip. Выяснили? Ну что ж, приступим?

Получение Root прав для планшетов и телефонов на Allwinner процессорах

Для начала нам необходимо установить ADB драйверы. Скачиваем и устанавливаем.

Установка драйверов — Выключите планшет. Зажмите кнопку Vol+. Подсоедините планшет к компьютеру. И нажмите 3 раза кнопку вкл/выкл. Теперь открываете диспетчер устройств (нажмите на иконку «мой компьютер» правой кнопкой мыши и выберите «диспетчер устройств» или управление-диспетчер устройств) и в открывшемся списке найдите «неизвестное устройство» или устройство с желтым знаком вопроса. Нажмите на него правой кнопкой мыши и выберите «обновить драйвер» в открытом окне выберите установка в ручную или поиск на этом компьютере, затем выберите установку из указанного места. Нажмите «обзор» и выберите в папку с драйверами. Нажмите выбрать затем далее. Подождите пока система установит драйверы

Зажмите кнопку Vol+. Подсоедините планшет к компьютеру. И нажмите 3 раза кнопку вкл/выкл. Теперь открываете диспетчер устройств (нажмите на иконку «мой компьютер» правой кнопкой мыши и выберите «диспетчер устройств» или управление-диспетчер устройств) и в открывшемся списке найдите «неизвестное устройство» или устройство с желтым знаком вопроса. Нажмите на него правой кнопкой мыши и выберите «обновить драйвер» в открытом окне выберите установка в ручную или поиск на этом компьютере, затем выберите установку из указанного места. Нажмите «обзор» и выберите в папку с драйверами. Нажмите выбрать затем далее. Подождите пока система установит драйверы

Теперь скачиваем здесь и распаковываем на компьютер архив со скриптом. Подключаем планшет с процессором Allwinner к компьютеру и включаем отладку по USB

В папке запускаем bat файл install_Root

Откроется окно (командная строка) и запустится процесс. Ждите пока появится надпись в этом окне «Нажмите любую клавишу для продолжения». Когда она появилась, то смотрим на сам планшет и как только планшет загрузится, нажимаете пробел на клавиатуре компьютера. Этот пункт нужно повторить 3 раза,то есть после появления надписи «Нажмите любую клавишу для продолжения», необязательно дождаться загрузки планшета и только после этого нажимать любую клавишу. Все. После 3-4 перезагрузок у планшета с Allwinner появится Root.

Когда она появилась, то смотрим на сам планшет и как только планшет загрузится, нажимаете пробел на клавиатуре компьютера. Этот пункт нужно повторить 3 раза,то есть после появления надписи «Нажмите любую клавишу для продолжения», необязательно дождаться загрузки планшета и только после этого нажимать любую клавишу. Все. После 3-4 перезагрузок у планшета с Allwinner появится Root.

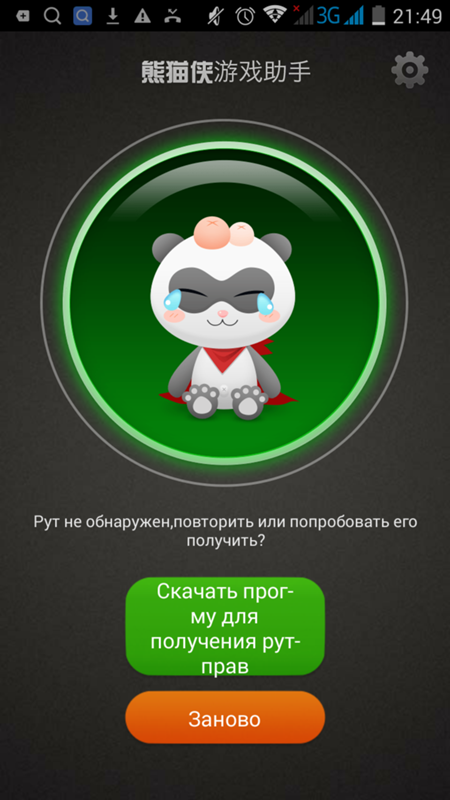

Получение Root прав для смартфонов на MediaTek процессоре

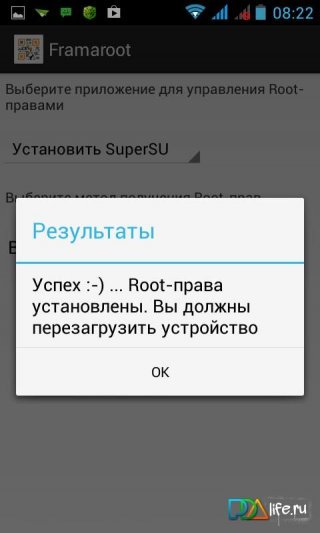

Есть два пути получения Root-прав. Первый длительный, но рабочий на 100 процентов я описал в отдельный статье. Второй способ более простой. Достаточно скачать на ваше устройство с процессором Mediatek приложение Framaroot и установить его

Запустить и выбрать любой из трех вариантов — Boromir, Faramir или Barahir. Появится сообщение об успешной установке.

Теперь достаточно перезагрузить устройство. Все.

Root права для RockChip процессоров

Здесь процесс точь-в-точь как в Allwinner. Скачиваем здесь архив со скриптом и распаковываем его на компьютере. На планшете c процессором RockChip включаем отладку по USB в настройках для разработчика.

На планшете c процессором RockChip включаем отладку по USB в настройках для разработчика.

Подключаем планшет к компьютеру. Система начнет устанавливать драйверы. При необходимости драйверы можно установить отдельно скачав их здесь. После этого достаточно запустить bat-файл TPSparkyRoot

и сделать все внимательно по пунктам

- Дожидаемся пока планшет включится и появится экран блокировки и жмем пробел

- Дожидаемся пока планшет включится и появится экран блокировки и жмем пробел

- То же самое

- Root получен.

Успехов.

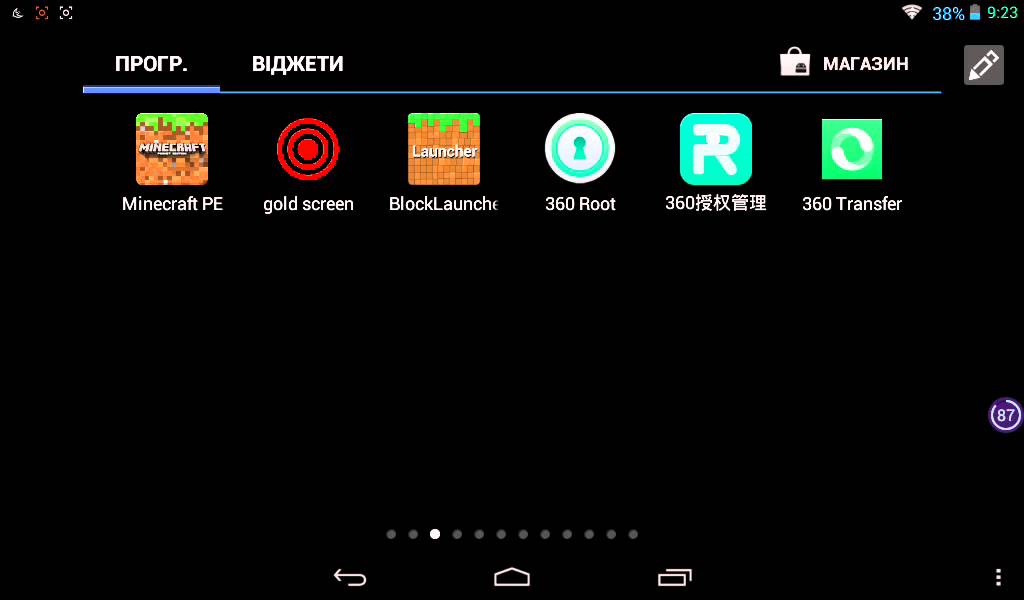

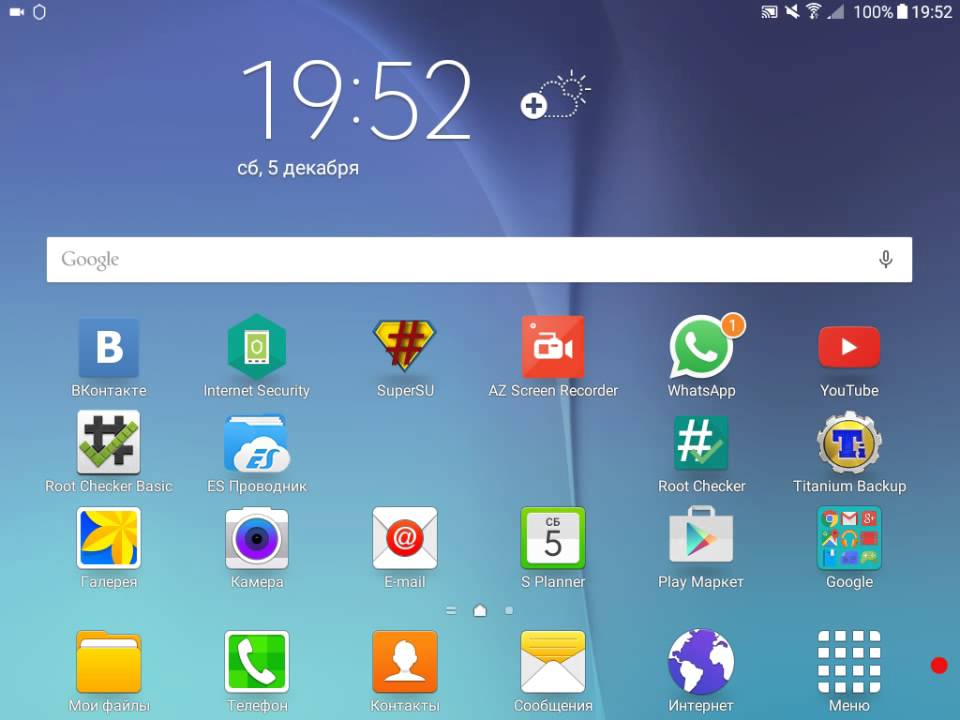

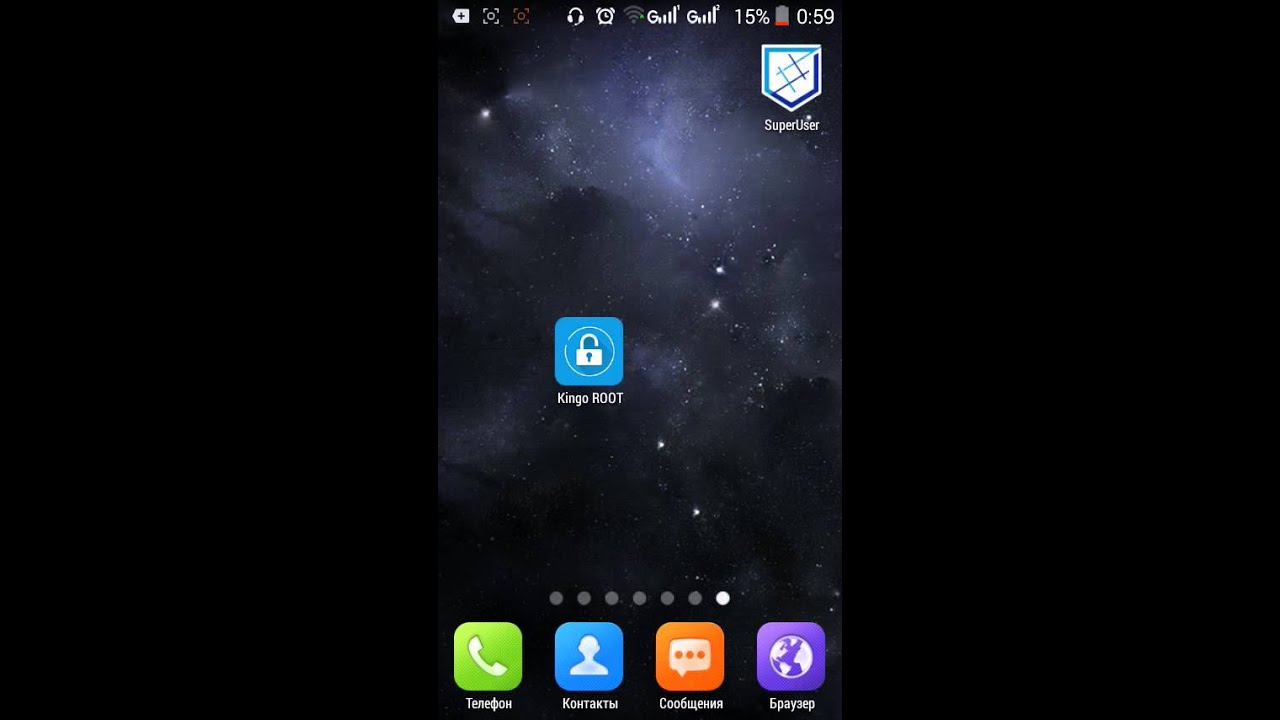

Как получить Root-права на Android

Максим Мишенев, опубликовано 18 января 2019 г.

Android хоть и позиционируется как открытая ОС, на самом деле, имеет целый ряд ограничений функционала. Чтобы снять их и получить доступ ко всем возможностям платформы, требуется получить root-права, то есть права главного пользователя (администратора).

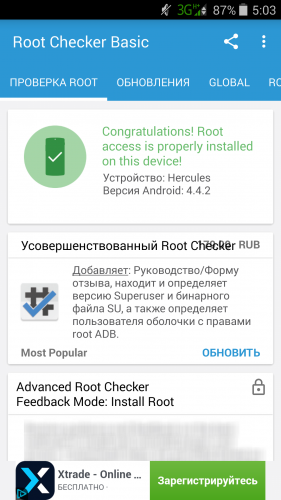

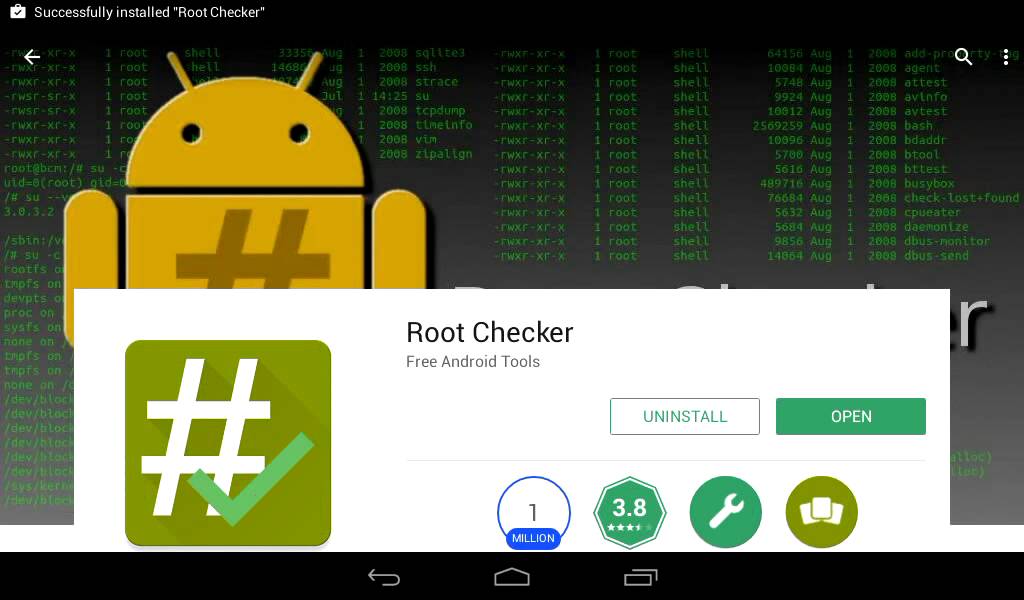

В обычной жизни те возможности, которые дают root-права, могут и не пригодиться, но бывают ситуации, когда без них нельзя обойтись: к примеру, нужно удалить вредоносное системное приложение или внести изменения в важный системный файл. Получить root-права можно исключительно при помощи сторонних приложений, и мы рассмотрим три наиболее удобных из них, позволяющих полностью автоматизировать процесс получения рут-прав.

Получить root-права можно исключительно при помощи сторонних приложений, и мы рассмотрим три наиболее удобных из них, позволяющих полностью автоматизировать процесс получения рут-прав.

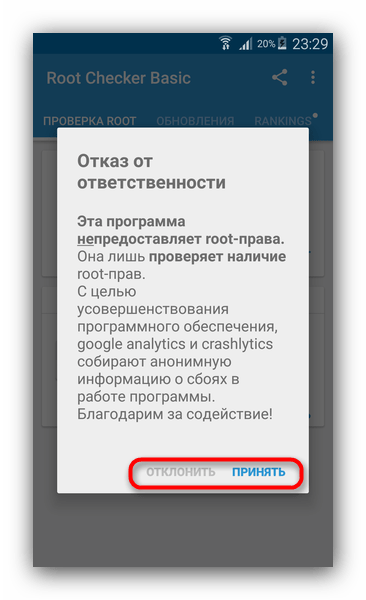

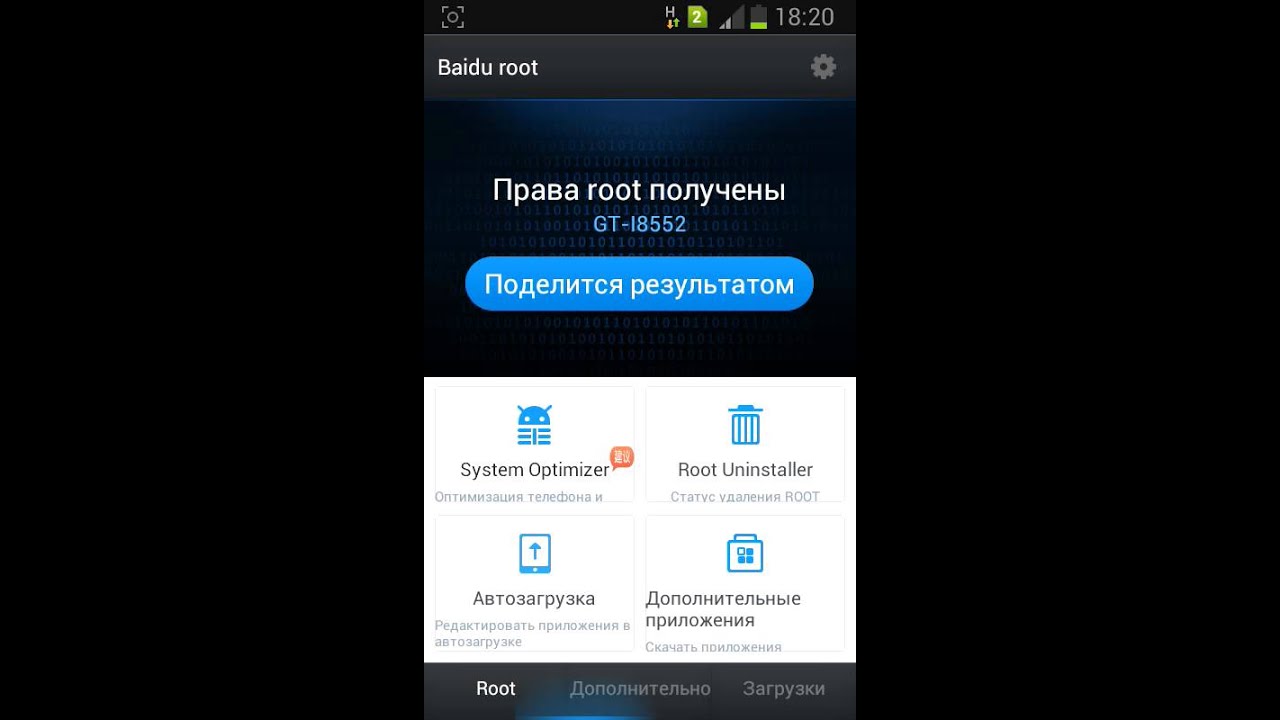

1. Framaroot

Framaroot – это самое известное приложение в своей сфере, и популярность оно заслужило за счет своей простоты и безотказности. Получить рут-права можно практически на любом android-смартфоне, и процент неудач при использовании данного ПО стремится к нулю. Скачать Framaroot можно на официальном сайте http://framaroot.ru. Вам предложат apk-файл, который потребуется скопировать в любую папку на вашем смартфоне. Затем в настройках Android в меню Безопасность нужно активировать возможность установки приложений из неизвестных источников, после чего установить Framaroot, кликнув по файлу с ней.

В меню самой программы выберите Superuser или SuperSU, далее нажмите на любой эксплоит, например, Boromir. В случае неудачи попробуйте другой эксплоит, и так, методом перебора программа рано или поздно взломает смартфон и предоставит вам root-права. По завершению операции нужно перезагрузить устройство.

По завершению операции нужно перезагрузить устройство.

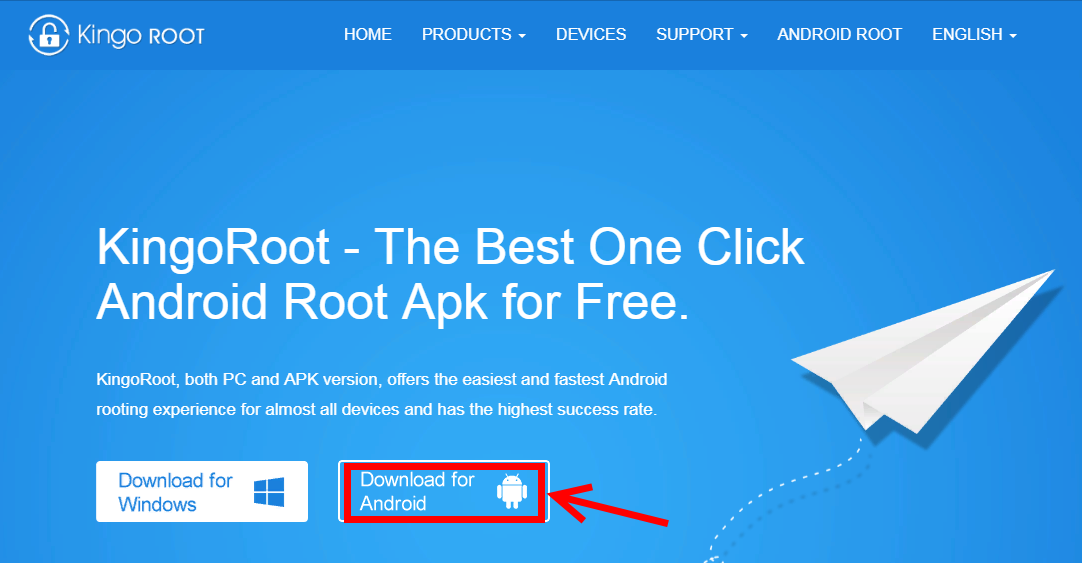

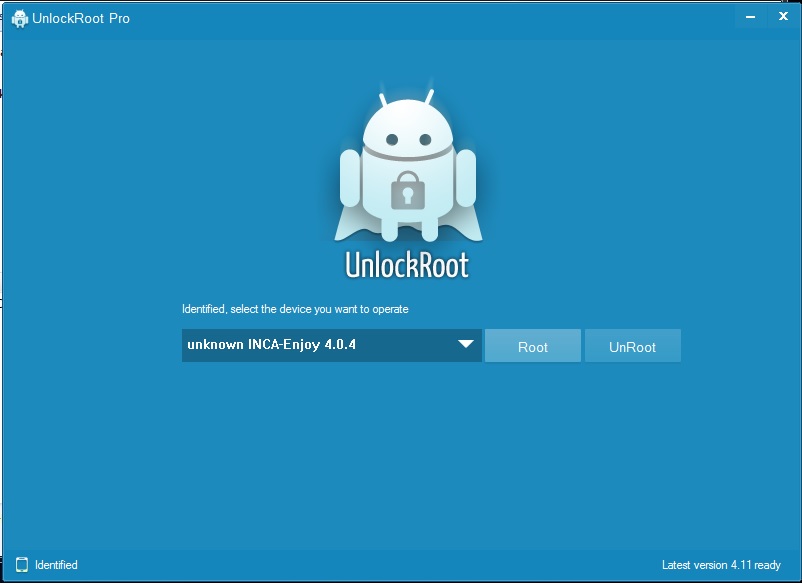

2. Kingo Android Root

Kingo Android Root или просто Kingo Root – программа несколько иного рода. Она устанавливается уже не на сам смартфон, а на компьютер или ноутбук, и для того, чтобы все заработало, нужно на смартфоне перейти в Настройки, открыть пункт «О телефоне», затем несколько раз нажать на пункт «Номер сборки» — на экране появится сообщение «Вы стали разработчиком». После этого возвращайтесь в Настройки, выбирайте меню «Для разработчиков» и активируйте в нем пункт «Отладка по USB».

После проделанных действий подключите смартфон по кабелю к ПК, запустите Kingo Root и дождитесь, пока программа определит ваш гаджет. Следующее и последнее действие – нажмите кнопку Root и немного подождите. В ряде случаев могут потребоваться драйвера для смартфона – их можно найти на известном российском сайте 4PDA.

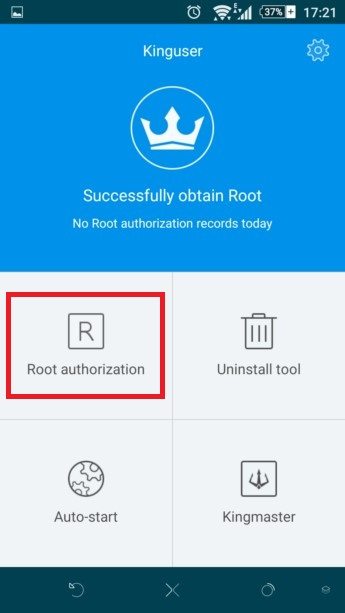

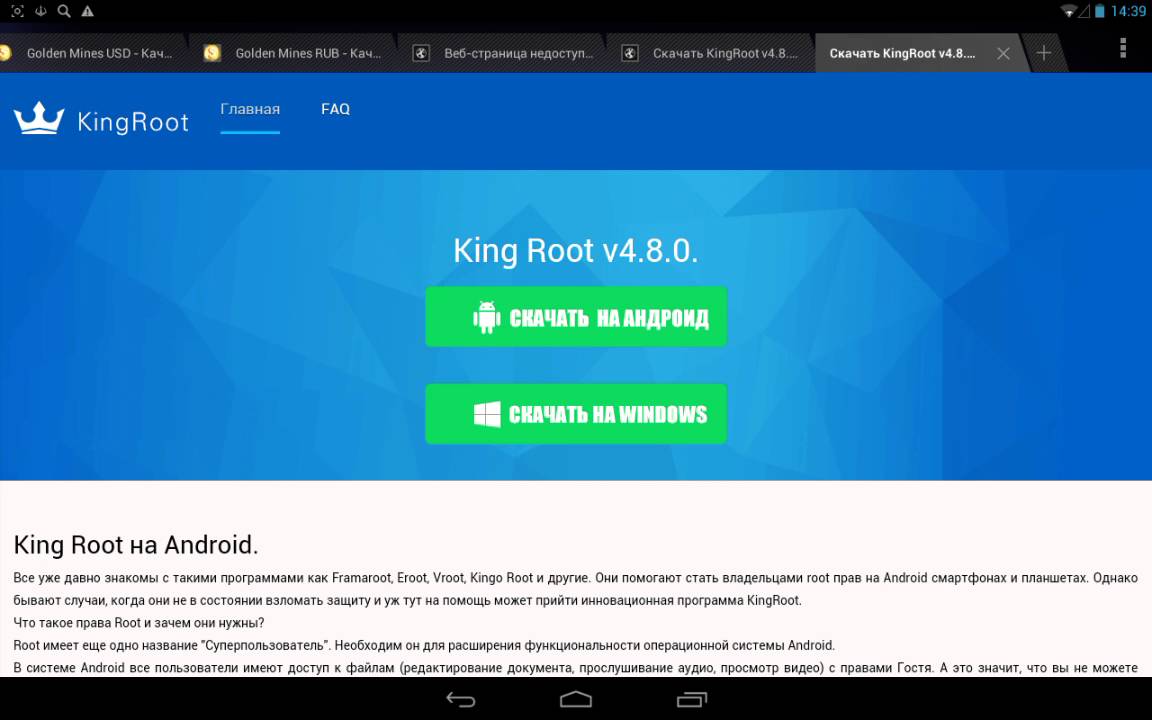

3. KingRoot

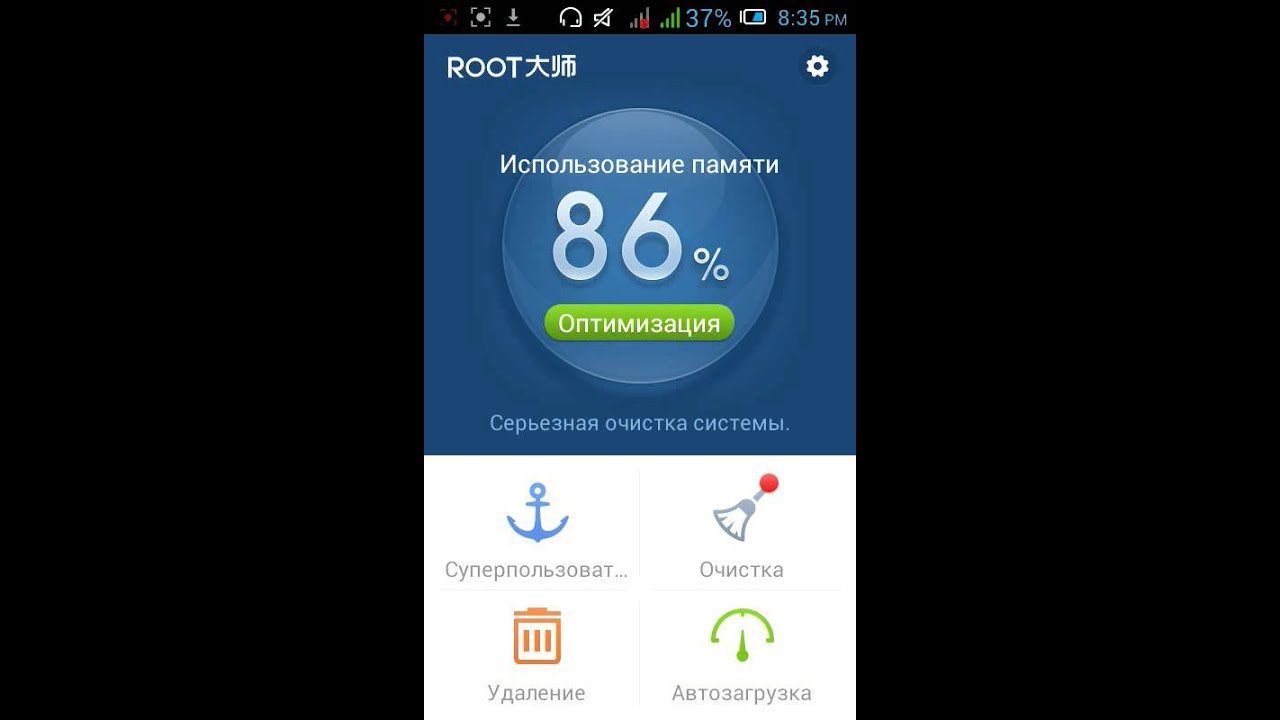

Программа со схожим названием KingRoot на деле не имеет ничего общего с Kingo Android Root, но по функционалу ей ничуть не уступает. Это мобильное приложение, которое, как и в случае с Framaroot, требуется скачать с интернета, скопировать в память смартфона и установить вручную. После установки и запуска KingRoot встретит вас интерфейсом с большой кнопкой Try to Root. Смело нажимайте ее и подождите – программа сделает все за вас. KingRoot поддерживает большинство современных смартфонов, и велика вероятность, что ваша модель окажется в списке, а это значит, что root права вы получите.

Это мобильное приложение, которое, как и в случае с Framaroot, требуется скачать с интернета, скопировать в память смартфона и установить вручную. После установки и запуска KingRoot встретит вас интерфейсом с большой кнопкой Try to Root. Смело нажимайте ее и подождите – программа сделает все за вас. KingRoot поддерживает большинство современных смартфонов, и велика вероятность, что ваша модель окажется в списке, а это значит, что root права вы получите.

После того, как root-права будут получены, перезагружайте смартфон, но удалять KingRoot не спешите – в программе есть масса полезных функций, в том числе удаление системных приложений и мусора, настройка автозагрузки и другие. С ее помощью можно удалить из памяти смартфона ненужные программы, потребляющие ресурсы, но никак не влияющие на работу операционной системы. Также KingRoot позволяет выдавать root-права другим приложениям, в том числе и Titanium BackUp – лучшему инструменту по созданию резервных копий файлов и программ для android-устройств.

Как получить ROOT права на Xiaomi за 5 минут

«Как получить Root-права на Xiaomi» – этот вопрос волнует многих пользователей смартфонов, ведь при получении Root-доступа перед владельцем смартфона открываются широкие возможности для сверхтонкой настройки параметров своего гаджета. Если вы тот, кто уже установил себе такие права, то у вас есть масса бонусов, начиная от деинсталляции установленных по умолчанию программ, которые «жрут» заряд батареи вашего Сяоми, и заканчивая изменением системных файлов, например для того, чтобы удалить рекламу из приложений. Также полученные права дают возможность производить настройку интерфейса смартфона «под себя» и управлять доступом к отдельным программам.

Получение Root на Xiaomi Redmi 3 или другом потребует от вас совершения определённых действий, которых хоть и много, но они совершенно не сложные. Вы сделаете всё необходимое в два счёта.

Внимание! Любые действия с телефоном вы делаете на свой страх и риск.

Если на вашем Сяоми установлена прошивка «developer», то возможности Root Xiaomi для Redmi или другой серии можно включить в настройках телефона во вкладке «Разрешения». Это сильно повышает уровень безопасности смартфона и способствует наиболее простому получению Root-прав.

Если на телефоне стоит стандартная прошивка

В телефонах, выпущенных после 2015 года, сначала нужно разблокировать загрузчик, защищающий ОС телефона от получения несанкционированного доступа извне. Если гаджет выпущен до 2015 года – пропускайте предыдущий шаг и приступайте сразу к установке расширенного TWRP-recovery предварительно еще раз перечитав инструкцию.

Теперь можно приступать к установке Root на Xiaomi. Для этого вам понадобятся:

- Смартфон Xiaomi с зарядом аккумулятора не менее 30%.

- ПК или ноутбук с Windows 7 и выше.

- Включённый режим отладки по USB на смартфоне.

- Оригинальный шнур microUSB для связи телефона и компьютера.

- Скачанная программа KingoRoot.

- Загруженный и установленный драйвер.

Отключение проверки цифровой подписи драйверов

Для Windows 8

- Нажимаем комбинацию кнопок «Win+I». Справа вылезут «Параметры».

- Зажимаем «Shift» и нажимаем «Выключение» -> «Перезагрузка».

- После перезагрузки появится окно «Выбор действия». Выбираем «Диагностика» -> «Дополнительные параметры» -> «Параметры загрузки» -> «Перезагрузить».

После перезагрузки мы увидим окно «Параметры перезагрузки» нажимаем «F7» и ждем когда винда перезагрузится.

Для Windows 7

Во время включения компьютера, после этапа загрузки BIOS, часто нажимаем «F8». Появится меню «Дополнительные варианты загрузки». Выбираете «Отключение обязательной подписи драйверов».

P.S: F8 срабатывает не всегда с первого раза, поэтому если не получилось, можно или повторить 2-3 раза, либо прибегнуть к альтернативному способу.

Качаем и устанавливаем драйвера.

Включение отладки:

Переходим по следующему пути Настройки — Общие — О смартфоне

- Находим строку с номером сборки (версия miui), затем нажимаем на нее примерно 7 – 10 раз

- Должно появится уведомление о включении меню для разработчиков

- Возвращаемся в настройки и находим пункт «Для Разработчиков»

- В этом меню находим опцию «Отладка по USB» и ставим галочку напротив, на этом все.

Подробная инструкция

- Скачайте и установите программу KingoRoot (2,4 МБ) на свой компьютер или ноутбук, при этом убедитесь, что всё получено в полном объёме и архив с программой не содержит вирусов.

- Подсоедините Xiaomi к компьютеру или ноутбуку посредством оригинального USB-шнура. Проверьте, чтобы кабель не был повреждён или неисправен.

- Запустите программу KingoRoot, а затем подождите, пока она увидит смартфон и отобразит его в списке подключённых устройств.

- Нажмите на кнопку «Root» и подождите до завершения операции. Готово, права получены!

- Кстати, удалить Root можно через ту же программу KingoRoot.

Если первый способ не помог

Если по каким-то причинам у вас не получается открыть доступ Root через программу KingoRoot, воспользуйтесь нижеприведенным методом.

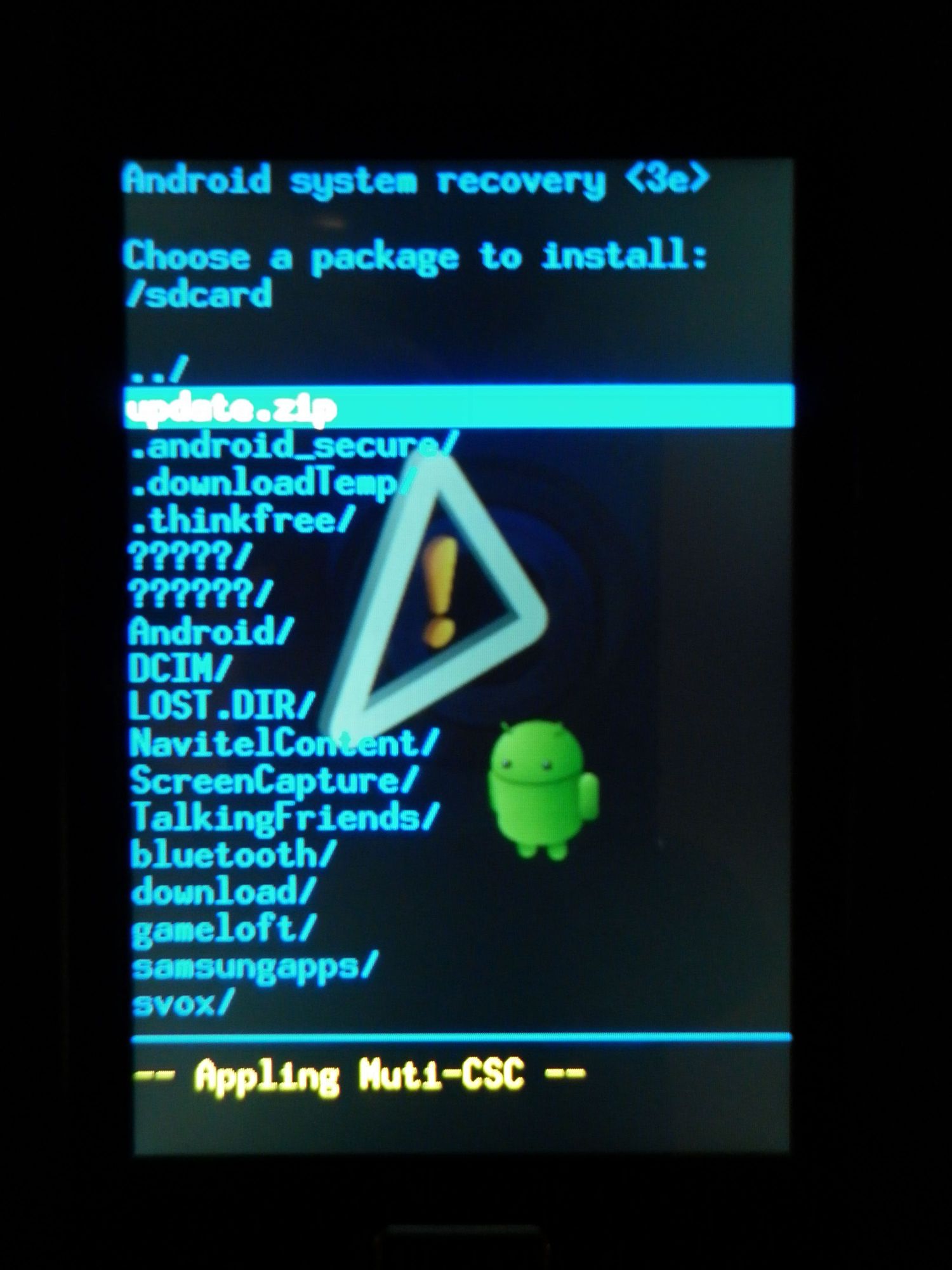

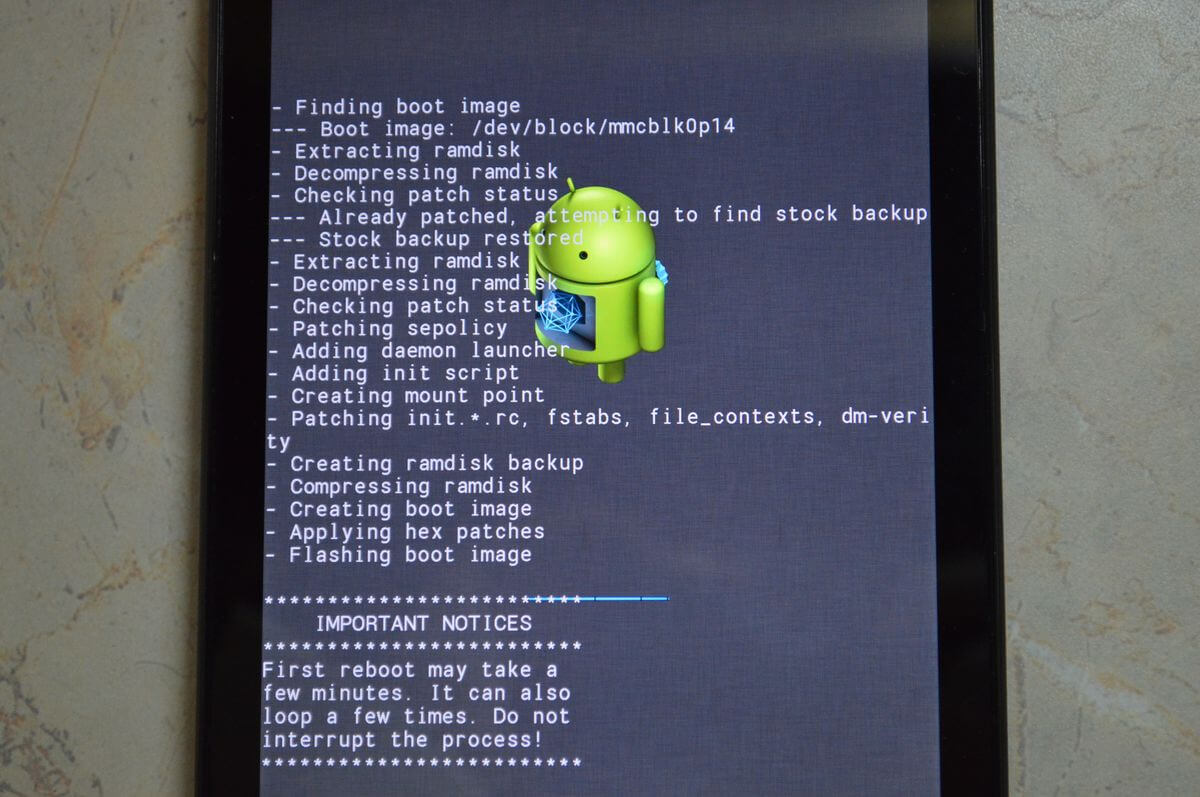

- Скачайте и распакуйте на компьютер архив с Recovery для вашей модели Xiaomi.

- Скиньте (без распаковки!) на телефон архив с Root-правами.

- Зайдите в настройки, включите «Отладку по USB». Выключите смартфон.

- Одновременно зажмите кнопки питания и увеличения громкости (+) до вибрации. Посередине появившегося экрана жмите на кнопку «Download».

- На компьютере откройте папку с Recovery и запустите файлы flash и boot. Дождитесь, пока скрипт завершит работу.

- Отсоедините гаджет от ноутбука и снова зажмите кнопки питания и громкости вверх. Теперь вы увидите кнопку Recovery – жмите на неё.

Телефон может задать вопрос – модифицировать ли системный раздел? Обязательно жмите «Да»!

Телефон может задать вопрос – модифицировать ли системный раздел? Обязательно жмите «Да»! - Далее жмём на «Установку», выбираем ранее загруженный архив SuperSU (2,7 МБ), подтверждаем действие и возвращаемся в основное меню.

- Теперь после каждого обновления системы вам нужно будет заходить в меню Advanced и выбирать пункт «Disable Boot Verify».

- Перезагрузите телефон и включите приложение SuperSU. Выберите экспертный режим, а затем обновите бинарный файл стандартным методом.

Готово! Тот, кто сделает всё правильно, получит полный комплект Root-прав на Xiaomi, и вопросы «Как получить Root-права» или «Как сделать Xiaomi Root» не будут его больше беспокоить. Как видите, получить Root права совсем несложно. Остаётся только наслаждаться разнообразием полученных возможностей.

Уязвимость чипов MediaTek позволяет получать root-права на десятках устройств

В мартовском обновлении безопасности Android была исправлена критическая уязвимость CVE-2020-0069, которая затрагивает «миллионы» устройств с чипсетами MediaTek.

В феврале 2019 года один из членов форума XDA Developers нашёл уязвимость в планшетах Amazon Fire, которая позволяет получать права суперпользователя. Однако выяснилось, что опубликованный автором эксплойт подходит не только для продукции Fire, но и для почти всех 64-битных процессоров от MediaTek. Соответствующий софт назван MediaTek-su.

Получение root-прав и установка модуля ядра SELinux в разрешающее состояние происходит в несколько кликов: достаточно скопировать скрипт, сменить права и выполнить сценарий. Разблокировка загрузчика, как при других методах получения прав суперпользователя, не требуется.

Таким образом, получить root-доступ может не только человек, но и любое приложение на устройстве, успешно обходя любые системы ограничений и разрешений Android. Несколько уже удалённых из Google Play приложений эксплуатировали уязвимость.

Несколько уже удалённых из Google Play приложений эксплуатировали уязвимость.

Предполагается, что эти приложения использовали уязвимость MediaTek-su

Единственный недостаток MediaTek-su, указывает XDA — его временный характер. После перезагрузки устройства доступ к корневой системе пропадает, но вредоносное приложение может запускать необходимый скрипт каждый раз при включении смартфона.

MediaTek-su подходит для большинства смартфонов на платформе MediaTek, однако Samsung, Vivo, а начиная с Android 9 и Oppo c Huawei и Honor используют модификации ядра для ограничения доступа с помощью эксплойтов.

MediaTek выпустила патчи для исправления MediaTek-su ещё в мае 2019 года, однако их установили на свои устройства немногие производители. Поэтому патчи с марта 2020 года также включены в ежемесячные обновления безопасности Android, хотя и их получение всеми уязвимыми устройствами может затянуться на долгие месяцы или вовсе не случиться никогда.

Как получить root права на Samsung Galaxy S20 Ultra Exynos

Прежде чем мы начнем рутирование устройства, я настоятельно рекомендую вам создать резервную копию хранилища вашего устройства и всех ваших файлов, хранящихся на вашем устройстве. При рутировании смартфона все данные на вашем устройстве будут стерты. Более того, рекомендуется очень внимательно следовать шагам, упомянутым в этом сообщении, чтобы избежать необратимого повреждения или блокировки вашего устройства. Если что-то пойдет не так, автор ответственности за это не несут.

При рутировании смартфона все данные на вашем устройстве будут стерты. Более того, рекомендуется очень внимательно следовать шагам, упомянутым в этом сообщении, чтобы избежать необратимого повреждения или блокировки вашего устройства. Если что-то пойдет не так, автор ответственности за это не несут.

Предварительные требования

Теперь, прежде чем мы перейдем к рутингу Galaxy S20 Ultra, давайте составим список предварительных условий, необходимых для его разблокировки:

Зарядите свой телефон

Вам необходимо убедиться, что ваш Galaxy S20 Ultra заряжен примерно до 60%, прежде чем использовать его для разблокировки загрузчика, чтобы избежать проблем с циклом загрузки во время процесса разблокировки.

Вам нужен ПК или ноутбук

Мы будем запускать определенные команды ADB и Fastboot, которые можно выполнять через ПК или ноутбук. Итак, нам понадобится компьютер, чтобы разблокировать загрузчик.

Сделайте полную резервную копию

Перед рутированием одна из самых важных вещей, которые вам нужно сделать на своем телефоне, – это сделать полную резервную копию вашего телефона. Для этого вы можете следовать руководству, щелкнув ссылку ниже:

Для этого вы можете следовать руководству, щелкнув ссылку ниже:

Скачать драйверы USB

Для того, чтобы ваш Galaxy S20 Ultra распознавался вашим компьютером, на вашем компьютере должны быть установлены соответствующие USB-драйверы, соответствующие вашему телефону. И для этого вы можете перейти по ссылке ниже, чтобы загрузить правильные USB-драйверы Samsung на свой компьютер.

Установите ODIN на ПК

Odin используется для прошивки стандартного файла прошивки (в форматах .tar или .tar.md5) на устройствах Samsung на базе Android и поддерживает любые ПК с Windows 10, 8.1, 8, 7, XP. Вы можете установить последнюю версию инструмента Odin на свой компьютер по приведенной ниже ссылке:

Шаги по установке

Как только вы будете готовы со всем, что упомянуто в списке предварительных условий выше, вы можете продолжить и получить root права на свой Samsung Galaxy S20 Ultra, выполнив следующие действия:

Шаг 1. Активируйте опцию разработчика

- Включите опцию разработчика на вашем устройстве.

Для этого перейдите в Настройки >> О программе >> Информация о программном обеспечении >> Подробнее.

Для этого перейдите в Настройки >> О программе >> Информация о программном обеспечении >> Подробнее. - Нажмите на номер сборки 7-8 раз, пока не увидите сообщение «Опция разработчика включена».

Шаг 2. Включите USB-отладку и параметр разработчика

- Теперь вернитесь в Настройки >> Параметры разработчика >> Включить отладку по USB .

Шаг 3. Разблокируйте загрузчик на вашем устройстве

- Чтобы разблокировать загрузчик на вашем Galaxy S20 Ultra, перезагрузите телефон в режиме загрузки и разблокируйте загрузчик, нажав комбинацию кнопок для входа в режим загрузки, а не с помощью ADB или восстановления.

- Комбинация кнопок: удерживайте увеличение громкости + уменьшение громкости и подключите компьютер. Вам нужно сначала выключить телефон

Шаг 4: Как установить исправленный образ Magisk с помощью ODIN

- Теперь, когда загрузчик разблокирован, загрузите телефон и настройте его без учетных записей ( убедитесь, что телефон подключен к Интернету )

- Вам нужно снова перезагрузиться в режиме загрузки и прошить tar-файл ядром с помощью инструмента ODIN.

- Теперь перезагрузите телефон в режиме восстановления и сделайте сброс к заводским настройкам / очистку.

- Еще раз загрузите свой Galaxy S20 Ultra и снова настройте его. Убедитесь, что вы используете нужные учетные записи, а также, что телефон подключен к Интернету через SIM-карту или Wi-Fi.

- Установите последнюю версию Magisk Manager Canary.

Шаг 5: Установите последнюю версию Magisk Manager Canary

Следуйте этому руководству о том, как установить Magisk Manager на свой телефон, нажав кнопку ниже:

Установить Magisk Manager

Итак, вот это с моей стороны в этом посте. Надеюсь, вам понравился этот пост, и вы смогли получить root-права на свой вариант Samsung Galaxy S20 Ultra Exynos, используя вышеупомянутый метод. Сообщите нам в комментариях ниже, если у вас возникнут какие-либо проблемы или ошибки. До следующего поста… Ура!

[Всего: 0 Средний: 0/5]

Знакомство с пользователем root

Обзор

Корень — это имя пользователя или учетная запись, которая по умолчанию имеет доступ ко всем командам и файлам в Linux или другой Unix-подобной операционной системе. Его также называют учетной записью root, пользователем root и суперпользователем.

Его также называют учетной записью root, пользователем root и суперпользователем.

ПРОЧИТАЙТЕ МЕНЯ СНАЧАЛА

Ниже приводится объяснение пользователя root, которого можно включить на вашем DV, DV Developer или выделенном сервере. Мы настоятельно рекомендуем вам полностью понять эту статью.Кроме того, если у вас есть root-доступ, вам важно понимать нашу роль в качестве хостинг-провайдера. Мы настоятельно рекомендуем прочитать дополнительные материалы при рассмотрении вопроса об администрировании вашего сервера.

(mt) Media Temple не несет ответственности за какие-либо уязвимости, неправильные настройки или неудачные установки / обновления на вашем сервере. Пожалуйста, ознакомьтесь с нашим Заявлением об объеме поддержки, прежде чем администрировать свой сервер как root.

Привилегии и разрешения

Права root — это полномочия, которыми обладает учетная запись root в системе.Учетная запись root является наиболее привилегированной в системе и имеет абсолютную власть над ней (т. Е. Полный доступ ко всем файлам и командам). Среди полномочий root — возможность изменять систему любым желаемым образом, а также предоставлять и отзывать разрешения доступа (то есть возможность читать, изменять и выполнять определенные файлы и каталоги) для других пользователей, включая любые из тех, которые по умолчанию зарезервированы. для рута.

Е. Полный доступ ко всем файлам и командам). Среди полномочий root — возможность изменять систему любым желаемым образом, а также предоставлять и отзывать разрешения доступа (то есть возможность читать, изменять и выполнять определенные файлы и каталоги) для других пользователей, включая любые из тех, которые по умолчанию зарезервированы. для рута.

Система разрешений в Unix-подобных операционных системах установлена по умолчанию для предотвращения доступа обычных пользователей к критическим частям системы, а также к файлам и каталогам, принадлежащим другим пользователям.Это потому, что очень легко повредить Unix-подобную систему с помощью root-доступа. Однако важным принципом Unix-подобных операционных систем является обеспечение максимальной гибкости для настройки системы, и, таким образом, пользователь root имеет все права.

Используйте с осторожностью

Unix-подобные системы предполагают, что системный администратор точно знает, что он или она делает, и что только такие лица будут использовать учетную запись root. Таким образом, для пользователя root практически нет защиты в случае неосторожной ошибки, такой как повреждение или удаление критически важного системного файла (что может привести к неработоспособности всей системы).По этой причине мы настоятельно рекомендуем вам делать резервные копии любых файлов / каталогов, с которыми вы работаете. Вы также можете рассмотреть нашу надстройку Snapshot Backup, подробно описанную здесь: Параметры резервного копирования DV.

Таким образом, для пользователя root практически нет защиты в случае неосторожной ошибки, такой как повреждение или удаление критически важного системного файла (что может привести к неработоспособности всей системы).По этой причине мы настоятельно рекомендуем вам делать резервные копии любых файлов / каталогов, с которыми вы работаете. Вы также можете рассмотреть нашу надстройку Snapshot Backup, подробно описанную здесь: Параметры резервного копирования DV.

Опасность регулярного использования системы как root усугубляется тем фактом, что все процессы (т. Е. Экземпляры выполняемых программ), запущенные пользователем root, имеют привилегии root. Поскольку даже наиболее широко используемые и хорошо протестированные прикладные программы содержат множество ошибок программирования (из-за огромного объема необходимого кода и его большой сложности), опытный злоумышленник часто может найти и использовать такую ошибку для получения контроля над системой, когда программа запускается с привилегиями root, а не с использованием учетной записи обычного пользователя с очень ограниченными привилегиями.

Важнейшим средством предотвращения непосредственного повреждения пользователями Unix-подобных систем или повышения уязвимости таких систем к повреждению другими людьми является отказ от использования учетной записи root, за исключением случаев крайней необходимости, даже знающими и опытными системными администраторами. То есть, вместо того, чтобы регулярно входить в систему как root, администраторы должны войти в систему со своей учетной записью администратора, а затем использовать команду su. Это предоставит вам привилегии root только по мере необходимости и без необходимости нового входа в систему.

Пример: чтобы просмотреть содержимое каталога, принадлежащего пользователю root, введите:

su root ls / root

Вам будет предложено ввести пароль root. Чтобы вернуться к учетной записи администратора, введите команду exit.

Отключить вход по SSH для root

Если вы хотите защитить свою систему и взаимодействовать с ней таким образом, мы предлагаем, следуя нашей статье, отключить прямой вход в систему с правами root. Безопасность, связанная с использованием su , может быть увеличена путем использования его опции -c , которая завершает его и вызывает немедленный возврат к прежней учетной записи пользователя после того, как текущая команда завершила выполнение или после того, как любая программа, которую она запустила, была закрыто.

Безопасность, связанная с использованием su , может быть увеличена путем использования его опции -c , которая завершает его и вызывает немедленный возврат к прежней учетной записи пользователя после того, как текущая команда завершила выполнение или после того, как любая программа, которую она запустила, была закрыто.

Когда использовать root

Задачи, требующие привилегий суперпользователя, включают перемещение файлов или каталогов в системные каталоги или из них (т. Е. Каталоги, которые имеют решающее значение для функционирования операционной системы), копирование файлов в системные каталоги, предоставление или отзыв прав пользователя, некоторое восстановление системы и установка некоторых прикладных программ. По умолчанию, не обязательно быть root, чтобы иметь возможность читать большинство файлов конфигурации и файлов документации в системных каталогах, хотя необходимо быть root, чтобы изменять их.

Root-права обычно требуются для установки программного обеспечения в формате пакета RPM (Red Hat Package Manager) из-за необходимости записи в системные каталоги. Однако, если прикладная программа компилируется (т. Е. Преобразуется в пригодную для исполнения форму) из исходного кода (т. Е. Ее исходной, удобочитаемой формы), ее обычно можно настроить для установки и запуска из домашнего каталога пользователя. Обычному пользователю не требуются права root для компиляции и установки программного обеспечения в его домашний каталог.Компиляцию программного обеспечения с правами root следует избегать по соображениям безопасности.

Однако, если прикладная программа компилируется (т. Е. Преобразуется в пригодную для исполнения форму) из исходного кода (т. Е. Ее исходной, удобочитаемой формы), ее обычно можно настроить для установки и запуска из домашнего каталога пользователя. Обычному пользователю не требуются права root для компиляции и установки программного обеспечения в его домашний каталог.Компиляцию программного обеспечения с правами root следует избегать по соображениям безопасности.

См. Также

security — Почему плохо входить в систему как root?

TL; DR: Делайте что-то от имени root только тогда, когда это необходимо. sudo делает это довольно просто. Если вы разрешите вход в систему с правами root, вы все равно можете следовать этому правилу, вам просто нужно соблюдать осторожность. Хотя включение корневых входов на самом деле небезопасно, если все сделано правильно, вам не нужно включать корневые входы, потому что у вас sudo .

Здесь действительно два вопроса, связанных с .

- Почему плохо входить в систему как root для повседневного использования компьютера (просмотр веб-страниц, электронная почта, обработка текста, игры и т. Д.)?

- Почему Ubuntu по умолчанию полностью отключает вход в систему с правами root и использует

sudoи polkit, чтобы позволить администраторам запускать определенные команды с правами root?

Почему бы не запускать все время как root?

Большинство других ответов касаются этого.Это сводится к:

- Если вы используете полномочия root для задач, для которых они не требуются, и в конечном итоге делаете что-то, чего не собирались делать, вы можете изменить или нанести вред своей системе нежелательным образом.

- Если вы запускаете программу как root, когда вам это не нужно, а она в конечном итоге делает что-то, чего вы не собирались делать — например, из-за уязвимости системы безопасности или другой ошибки — это может изменить или нанести вред вашей системе нежелательным для вас образом.

Это правда, что даже без прав root вы можете причинить вред.Например, вы можете удалить все файлы в своем собственном домашнем каталоге, который обычно включает все ваши документы, без использования root! (Надеюсь, у вас есть резервные копии.)

Конечно, у пользователя root есть дополнительные способы случайно уничтожить те же самые данные. Например, вы можете указать неправильный аргумент of = для команды dd и записать необработанные данные поверх ваших файлов (из-за чего их будет сложнее восстановить, чем если бы вы просто удалили их).

Если вы единственный человек, который использует ваш компьютер, вред, который вы можете нанести только как root, на самом деле может быть не больше, чем вред, который вы можете нанести с вашими обычными правами пользователя.Но это все еще не причина расширять ваш риск, чтобы включить дополнительные способа испортить вашу систему Ubuntu.

Если работа с учетной записью пользователя без полномочий root мешает вам осуществлять контроль над своим компьютером, то это, конечно, будет компромисс bad . Но это не … В любое время, когда вы на самом деле хотите, чтобы выполнил действие как root, вы можете сделать это с помощью

Но это не … В любое время, когда вы на самом деле хотите, чтобы выполнил действие как root, вы можете сделать это с помощью sudo и других методов .

Почему бы не разрешить вход как root?

Идея о том, что возможность входа в систему как root небезопасна по своей сути, является мифом.В некоторых системах по умолчанию включена учетная запись root; другие системы используют sudo по умолчанию, а некоторые настроены с обоими.

- Например, OpenBSD, которая широко и обоснованно считается самой безопасной универсальной ОС в мире, поставляется с учетной записью root, разрешенной для локального входа на основе пароля.

- Другие уважаемые операционные системы, которые делают это, включают RHEL, CentOS и Fedora.

- Debian (от которого происходит Ubuntu) позволяет пользователю решать, какой подход будет настроен во время установки системы.

Нет ничего плохого в том, чтобы иметь систему, в которой включена учетная запись root, при условии, что

- вы по-прежнему используете его только тогда, когда вам действительно нужно, и

- вы соответствующим образом ограничиваете доступ к нему.

Часто новички спрашивают, как включить учетную запись root в Ubuntu. Мы не должны скрывать эту информацию от них, но обычно, когда люди спрашивают об этом, это потому, что они ошибочно полагают, что им нужен для включения учетной записи root. На самом деле, в этом почти никогда не бывает необходимости, поэтому, отвечая на такие вопросы, важно, чтобы мы объяснили это. Включение учетной записи root также позволяет легко расслабиться и выполнять действия от имени root, которые не требуют привилегий root. Но это не означает, что включение учетной записи root само по себе небезопасно.

sudo поощряет, а помогает пользователям запускать команды от имени пользователя root только тогда, когда им это необходимо. Чтобы запустить команду от имени пользователя root, введите sudo , пробел и затем команду.Это очень удобно, и многие пользователи любого уровня подготовки предпочитают такой подход.

Короче говоря, вам не нужно включать вход с правами root, потому что у вас sudo . Но до тех пор, пока вы используете его только для административных задач, которые требуют этого, он примерно одинаково безопасен для включения и входа в систему как root, если только этими способами :

Но до тех пор, пока вы используете его только для административных задач, которые требуют этого, он примерно одинаково безопасен для включения и входа в систему как root, если только этими способами :

- Локально, с виртуальной консоли без графического интерфейса.

- С помощью команды

suпри входе в систему с другой учетной записи.

Однако существенные дополнительные риски безопасности возникают, если вы входите в систему как root следующими способами:

Графически. Когда вы входите в систему с помощью графического интерфейса, запускается множество вещей, обеспечивающих графический интерфейс, и вы в конечном итоге запускаете еще больше приложений с правами root, чтобы использовать этот интерфейс для чего угодно. Это противоречит принципу запуска программ только от имени root, которым действительно нужны привилегии root. Некоторые из этих программ могут содержать ошибки, включая ошибки безопасности.

Кроме того, есть причина, не связанная с безопасностью, чтобы избежать этого. Графический вход в систему с правами root плохо поддерживается — как отмечает Лоевборг, разработчики настольных сред и графических приложений не часто тестируют их с правами root. Даже если они это сделают, вход в графическую среду рабочего стола как root не проходит в реальном мире для альфа- и бета-тестирования пользователей, поскольку почти никто не пытается это сделать (по причинам безопасности, описанным выше).

Если вам нужно запустить конкретное графическое приложение от имени пользователя root, вы можете использовать

gksudoилиsudo -H.Это запускает гораздо меньше программ с правами root, чем если бы вы фактически вошли в систему с помощью учетной записи root.Удаленно. Учетная запись

rootфактически может делать что угодно, и она имеет одно и то же имя практически во всех Unix-подобных системах. Войдя в систему как root черезsshили другие удаленные механизмы, или даже настроив удаленные службы , чтобы разрешить его , вы значительно упростите для злоумышленников, включая автоматические скрипты и вредоносные программы, работающие в ботнетах, получение доступа с помощью грубой силы, словарные атаки (и , возможно, некоторые ошибки безопасности).

Возможно, риск не будет чрезвычайно высоким, если вы разрешите только на основе ключа , а не на основе пароля для входа в систему root.

По умолчанию в Ubuntu ни графический вход root, ни удаленный вход через SSH не включены, , даже если вы включили вход в систему как root . То есть, даже если вы включите вход в систему с правами root, он все равно будет включен только достаточно безопасными способами.

- Если вы запустите ssh-сервер в Ubuntu и не изменили

/ etc / sshd / ssh_config, он будет содержать строкуPermitRootLogin без пароля.Это отключает вход на основе пароля root, но разрешает вход на основе ключа. Однако по умолчанию ключ не настроен, поэтому, если вы не настроили его, это тоже не сработает. Кроме того, удаленный вход в систему с правами root на основе ключа гораздо менее плох, чем удаленный вход с правами root на основе пароля, отчасти потому, что он не создает риска перебора и атак по словарю.

- Несмотря на то, что значение по умолчанию должно защищать вас от , я думаю, что все же рекомендуется проверить конфигурацию ssh, если вы собираетесь включить учетную запись root.И если вы используете другие службы, обеспечивающие удаленный вход, например ftp, вам также следует проверить их.

В заключении:

- Делайте что-нибудь с правами root только тогда, когда вам нужно;

sudoпоможет вам в этом, но при этом предоставит вам все возможности root в любое время. - Если вы понимаете, как работает root и насколько опасно чрезмерное его использование, включение учетной записи root не представляет проблем с точки зрения безопасности.

- Но если вы это понимаете, вы также знаете, что вам почти наверняка не нужен для включения учетной записи root .

Для получения дополнительной информации о root и sudo , включая некоторые дополнительные преимущества sudo , которые я здесь не рассмотрел, я настоятельно рекомендую RootSudo в справочной вики Ubuntu.

Что такое root? — определение Информационного проекта Linux (LINFO)

root — это имя пользователя или учетная запись, которая по умолчанию имеет доступ ко всем командам и файлам в Linux или другой Unix-подобной операционной системе. Он также упоминается как учетная запись root , пользователь root и суперпользователь .

Слово корень также имеет несколько дополнительных, связанных значений, когда используется как часть других терминов, и, таким образом, может быть источником путаницы для людей, плохо знакомых с Unix-подобными системами.

Одним из них является корневой каталог , который является каталогом верхнего уровня в системе. То есть это каталог, в котором находятся все остальные каталоги, включая их подкаталоги и файлы. Корневой каталог обозначается косой чертой (/).

Другой — / root (произносится как , корень ), который является домашним каталогом пользователя root . Домашний каталог — это основной репозиторий файлов пользователя, включая файлы конфигурации этого пользователя, и обычно это каталог, в котором находится пользователь, когда он входит в систему. / root — это подкаталог корневого каталога, на что указывает косая черта, начинающаяся с его имени, и его не следует путать с этим каталогом. Домашние каталоги для пользователей, отличных от корневых, по умолчанию создаются в каталоге / home , который является еще одним стандартным подкаталогом корневого каталога.

Домашний каталог — это основной репозиторий файлов пользователя, включая файлы конфигурации этого пользователя, и обычно это каталог, в котором находится пользователь, когда он входит в систему. / root — это подкаталог корневого каталога, на что указывает косая черта, начинающаяся с его имени, и его не следует путать с этим каталогом. Домашние каталоги для пользователей, отличных от корневых, по умолчанию создаются в каталоге / home , который является еще одним стандартным подкаталогом корневого каталога.

Права root — это полномочия, которыми обладает учетная запись root в системе. Учетная запись root является наиболее привилегированной в системе и имеет абсолютную власть над ней (т. Е. Полный доступ ко всем файлам и командам). К полномочиям root относятся способность изменять систему любым желаемым образом, а также предоставлять и отзывать права доступа (то есть возможность читать, изменять и выполнять определенные файлы и каталоги) для других пользователей, включая тех, которые находятся на по умолчанию зарезервирован для root.

Руткит — это набор программных инструментов, тайно установленных злоумышленником на компьютер, который позволяет такому злоумышленнику использовать этот компьютер для своих собственных, обычно гнусных, целей, когда это необходимо. Хорошо спроектированные руткиты могут получить root-доступ (то есть доступ к корневой учетной записи, а не только к учетной записи пользователя) и скрыть большую часть или все следы своего присутствия и действий.

Использование термина root для всемогущего административного пользователя могло возникнуть из-за того, что root — единственная учетная запись, имеющая разрешения на запись (т.е.е., разрешение на изменение файлов) в корневом каталоге. Корневой каталог, в свою очередь, получил свое название от того факта, что файловые системы , (т.е. вся иерархия каталогов, которая используется для организации файлов) в Unix-подобных операционных системах были спроектированы с древовидной структурой (хотя и в инвертированном виде). ) структура, в которой все каталоги ответвляются от одного каталога, аналогичного корню дерева.

) структура, в которой все каталоги ответвляются от одного каталога, аналогичного корню дерева.

Исходная операционная система UNIX, на которой основаны Linux и другие Unix-подобные системы, с самого начала проектировалась как многопользовательская система, поскольку персональных компьютеров еще не существовало, и каждый пользователь был подключен к мэйнфрейму , компьютеру (i .е., большой централизованный компьютер) через простой терминал (т.е. очень простой). Таким образом, необходимо было иметь механизм для разделения и защиты файлов отдельных пользователей, позволяющий им использовать систему одновременно. Также необходимо было иметь средства, позволяющие системному администратору выполнять такие задачи, как ввод пользовательских каталогов и файлов для исправления отдельных проблем, предоставление и отзыв полномочий для обычных пользователей и доступ к критическим системным файлам для ремонта или обновления системы.

Каждой учетной записи пользователя автоматически присваивается идентификационный номер, UID (т. Е. Идентификатор пользователя) Unix-подобной системой, и система использует эти номера вместо имен пользователей для идентификации и отслеживания пользователей. У root всегда нулевой UID. Это можно проверить, войдя в систему как root (при использовании домашнего компьютера или другой системы, которая разрешает эту операцию) и запустив команду echo для отображения UID текущего пользователя, т. Е.

Е. Идентификатор пользователя) Unix-подобной системой, и система использует эти номера вместо имен пользователей для идентификации и отслеживания пользователей. У root всегда нулевой UID. Это можно проверить, войдя в систему как root (при использовании домашнего компьютера или другой системы, которая разрешает эту операцию) и запустив команду echo для отображения UID текущего пользователя, т. Е.

эхо $ UID

echo используется для повторения на экране того, что набирается после него.Знак доллара перед UID указывает echo отображать его значение, а не имя.

UID для root (а также для всех других пользователей) также можно увидеть, посмотрев на / etc / passwd , который является файлом конфигурации для пользовательских данных. Этот файл можно просмотреть (по умолчанию все пользователи) с помощью команды cat (которая обычно используется для чтения файлов), т.е.

cat / etc / passwd | менее

Вывод cat / etc / passwd в этом примере — , переданный по конвейеру (т. е.е., передано) команде меньше , чтобы можно было читать по одному экрану за раз, что полезно, если файл длинный. Строка вывода для root будет выглядеть примерно так: root: x: 0: 0: root: / root: / bin / bash . Первый столбец показывает имя пользователя, а третий столбец показывает UID, который, как видно, равен нулю.

е.е., передано) команде меньше , чтобы можно было читать по одному экрану за раз, что полезно, если файл длинный. Строка вывода для root будет выглядеть примерно так: root: x: 0: 0: root: / root: / bin / bash . Первый столбец показывает имя пользователя, а третий столбец показывает UID, который, как видно, равен нулю.

Система разрешений в Unix-подобных операционных системах установлена по умолчанию для предотвращения доступа обычных пользователей к критическим частям системы, а также к файлам и каталогам, принадлежащим другим пользователям.Таким образом, для пользователей, плохо знакомых с такими системами, особенно тех, кто привык к системам со слабой системой разрешений или без какой-либо системы разрешений (например, Microsoft Windows или более старые версии Macintosh), обойти эту систему разрешений. на своих персональных компьютерах, войдя непосредственно в учетную запись root и оставаясь там. Хотя это дает кратковременное облегчение, этого следует избегать, и обычную работу в системе следует выполнять с помощью обычной учетной записи пользователя.

Это связано с тем, что очень легко повредить Unix-подобную систему, используя ее как root — гораздо проще, чем повредить большинство других типов операционных систем. Разработчики большинства других операционных систем разработали методы защиты системы и данных, чтобы компенсировать отсутствие надежной системы разрешений.

Однако важным принципом Unix-подобных операционных систем является обеспечение максимальной гибкости для настройки системы, и, таким образом, пользователь root имеет все права.Unix-подобные системы предполагают, что системный администратор точно знает, что он или она делает, и что только такие люди будут использовать учетную запись root. Таким образом, для пользователя root практически нет защиты в случае неосторожной ошибки, такой как повреждение или удаление критически важного системного файла (что может привести к неработоспособности всей системы).

Опасность регулярного использования системы с правами root усугубляется тем фактом, что все процессы , (т. Е. Экземпляры выполняемых программ), запущенные пользователем root, имеют привилегии root.Поскольку даже наиболее широко используемые и хорошо протестированные прикладные программы содержат множество ошибок программирования (из-за огромного объема необходимого кода и его большой сложности), опытный злоумышленник часто может найти и использовать такую ошибку для получения контроля над системой, когда программа запускается с привилегиями root, а не с использованием учетной записи обычного пользователя с очень ограниченными привилегиями.

Е. Экземпляры выполняемых программ), запущенные пользователем root, имеют привилегии root.Поскольку даже наиболее широко используемые и хорошо протестированные прикладные программы содержат множество ошибок программирования (из-за огромного объема необходимого кода и его большой сложности), опытный злоумышленник часто может найти и использовать такую ошибку для получения контроля над системой, когда программа запускается с привилегиями root, а не с использованием учетной записи обычного пользователя с очень ограниченными привилегиями.

Важнейшим средством предотвращения непосредственного повреждения пользователями Unix-подобных систем или повышения уязвимости таких систем к повреждению другими людьми является отказ от использования учетной записи root, за исключением случаев крайней необходимости, даже хорошо осведомленными и опытными системными администраторами.То есть, вместо того, чтобы регулярно входить в систему как root, администраторы должны входить в систему со своими обычными учетными записями пользователей, а затем использовать такие команды, как su , kdesu и sudo , которые предоставляют им привилегии root только по мере необходимости. и без необходимости нового входа в систему.

и без необходимости нового входа в систему.

Например, чтобы получить root-права с помощью su, достаточно ввести

su

в командной строке (т.е. в полнотекстовом режиме), нажав клавишу Enter и введя пароль root.Учетную запись предыдущего пользователя можно вернуть, нажав одновременно клавиши Ctrl и d или набрав слово exit и затем нажав клавишу Enter.

Безопасность, связанная с использованием su, может быть увеличена с помощью его опции -c , которая завершает его и вызывает немедленный возврат к прежней учетной записи пользователя после того, как текущая команда завершила выполнение или после того, как любая запущенная программа была закрыта.

Задачи, требующие привилегий root, включают перемещение файлов или каталогов в системные каталоги или из них (т.д., каталоги, которые имеют решающее значение для функционирования операционной системы), копирование файлов в системные каталоги, предоставление или отзыв прав пользователя, некоторые исправления системы и установка некоторых прикладных программ. По умолчанию, не обязательно быть root, чтобы иметь возможность читать большинство файлов конфигурации и файлов документации в системных каталогах, хотя необходимо быть root, чтобы изменять их.

По умолчанию, не обязательно быть root, чтобы иметь возможность читать большинство файлов конфигурации и файлов документации в системных каталогах, хотя необходимо быть root, чтобы изменять их.

Права root обычно требуются для установки программного обеспечения в формате пакета RPM (Red Hat Package Manager) из-за необходимости записи в системные каталоги.Однако, если прикладная программа компилируется (т. Е. Преобразуется в исполняемую форму) из исходного кода (т. Е. Его исходной, удобочитаемой формы), ее обычно можно настроить для установки и запуска из домашнего каталога пользователя. . Обычному пользователю не требуются права root для компиляции и установки программного обеспечения в его домашний каталог. Компиляцию программного обеспечения с правами root следует избегать по соображениям безопасности.

В больших системах, используемых предприятиями и другими организациями, вероятно, будет несколько системных администраторов.У каждого будет своя собственная учетная запись, в которой он будет обычно работать (и действия которой будут автоматически записываться в системные журналы в целях безопасности и ремонта), но также будет иметь доступ к учетной записи root для использования при необходимости. Системный (е) администратор (ы) может предоставить ограниченные привилегии root некоторым лицам, например помощникам администраторов.

Системный (е) администратор (ы) может предоставить ограниченные привилегии root некоторым лицам, например помощникам администраторов.

Как предоставить пользователю права root в Linux

Суперпользователь «root» — король пользователей в Linux / Unix.Наличие root-доступа дает полный и неограниченный доступ к Linux.

В этом руководстве я покажу вам, как разрешить root-доступ пользователю в системе Linux. Обычно при системном администрировании используется доступ корневого уровня. Так что давать root-доступ другим пользователям всегда сложно. Вы должны быть осторожны и должны закрыть доступ, когда необходимость в этом исчезнет.

В соответствии с разрешениями файловой системы Linux, пользователь root или суперпользователь имеет полное разрешение на чтение (r), запись (w) и выполнение (x) любого файла.По умолчанию идентификатор пользователя root равен «0».

Я собираюсь создать двух пользователей, а именно user1 и user2. Затем я покажу вам, как предоставить root-доступ пользователю user1.

Метод 1: добавление в корневую группу с помощью usermod

Давайте посмотрим, как мы можем предоставить обычному пользователю root-доступ, добавив его в корневую группу.

# adduser user1 # adduser user2 # groupadd test

Это группы, которые есть у меня в Linux.

# группы root bin daemon sys adm дисковое колесо

Я собираюсь добавить пользователя user1 в корневую группу следующим образом:

# usermod -G root user1

Приведенная ниже команда предоставляет существующему пользователю привилегию root

# usermod -g 0 -o root_user

Метод 2: добавление в корневую группу с помощью команды Useradd

Я добавил нового пользователя user3 в корневую группу с помощью одной единственной команды:

# useradd -m -G пользователь root3 # группы user3 user3: user3 root

Другой вариант с использованием команды useradd

useradd -c «Имитация корня» -d / home / root_user -m -k / etc / skel -s / bin / bash -u 0 -o -g root root_user

Способ 3.

Редактирование файла / etc / passwd

Редактирование файла / etc / passwd

Отредактируйте / etc / passwd для конкретного пользователя.Измените UID и GID пользователя на «0». Это даст пользователю права root.

корень: x: 0: 0: корень: / корень: / bin / bash temproot: x: 128: 128: temproot

Теперь у пользователя temproot должны быть права root:

корень: x: 0: 0: корень: / корень: / bin / bash temproot: x: 0: 0: temproot

Примечание. Это не рекомендуемый метод предоставления root-доступа.

Метод 4: настройка в качестве пользователя Sudo

Файл конфигурации sudo — / etc / sudoers, и вы можете редактировать этот файл с помощью команды visudo: # visudo.

Использование visudo защищает от конфликтов и гарантирует использование правильного синтаксиса.

Для предоставления полного доступа определенным пользователям

Добавьте в файл запись, указанную ниже:

bob, tom ALL = (ВСЕ) ВСЕ

Следование этому методу — не лучшая идея, поскольку он позволяет и bob, и tom использовать команду su для предоставления себе постоянных привилегий root. Таким образом, пропуская функции ведения журнала команд sudo.

Таким образом, пропуская функции ведения журнала команд sudo.

Предоставление доступа к определенным файлам одному конкретному пользователю

Эта запись позволяет Бобу и всем остальным членам оператора группы получить доступ ко всем программным файлам в каталогах / sbin и / usr / sbin, а также привилегию запуска команды / usr / oracle / backup.пл.

bob,% operator ALL = / sbin /, / usr / sbin, /usr/oracle/backup.pl

Если у вас есть какие-либо вопросы или мысли по этой теме, воспользуйтесь формой обратной связи.

Читайте также:

становится рутированным из-за неправильно настроенного SUDO | Викки Ли | Лучшее программирование

Итак, как злоумышленники могут использовать свои права SUDO для выполнения произвольных команд от имени пользователя root?

Если злоумышленник имеет права SUDO для программ, которые позволяют выполнение команд или произвольную запись в файлы в системе, злоумышленник может использовать временный доступ root для выполнения кода в системе с правами root. Вы можете найти команды, которые текущий пользователь может запускать с помощью SUDO, с помощью этой команды:

Вы можете найти команды, которые текущий пользователь может запускать с помощью SUDO, с помощью этой команды:

sudo -l

Например, предположим, что обычным пользователям дана возможность запускать команду find с SUDO, чтобы они могли искать все файлы в системе. Команда find обычно используется для поиска файлов и часто имеет разрешения SUDO, позволяющие пользователям находить файлы в системе. Но find позволяет выполнять системные команды через флаг -exec ! Например, чтобы запустить команду ls из команды find , вы можете использовать команду find.-exec ls \; . Таким образом, если пользователь может запустить команду find как SUDO, он сможет выполнять системные команды как root!

Эти неправильные конфигурации делают повышение привилегий тривиальным. Например, злоумышленник может использовать возможность выполнять команды от имени пользователя root и добавить себя в качестве пользователя root в файл / etc / passwd . Эта команда сделает именно это:

Эта команда сделает именно это:

find. -exec echo «vickie :: 0: 0: Системный администратор: / root / root: / bin / bash» >> / etc / passwd \;

Эта команда добавляет пользователя root с именем пользователя vickie и пустым паролем.Поскольку 0 — это UID пользователя root, добавление пользователя с UID 0 предоставит этому пользователю привилегии root. Эта команда недоступна для обычных пользователей, потому что только привилегированные пользователи могут изменять важные для системы файлы, такие как файл / etc / password .

Многие программы дают пользователям возможность выполнять системные команды, и find — лишь одна из них. Другие примеры включают vim , python , меньше и больше .

Как установить root права для всех пользователей?

Первое: идея предоставления root привилегий всем пользователям, основанная ли она на недоразумении или на риске того, что каждый может (возможно, неохотно) вывести из строя всю систему, является самым опасным, что можно сделать.

Есть разные роли:

-

roota.k.asuperuser: может делать все со всей системой И всеми

данные, e.грамм. удалите и других пользователей. Есть дизайн футболки со слоганом: « Я root. Если вы видите, как я смеюсь, вам лучше иметь резервную копию « -

пользователь: Учетные записи, через которые людям разрешено использовать систему. В какой степени им разрешено, например, установить данные, удалить других пользователей, удалить важные части вашей системы и т. д. зависит отroot -

sudo(ers): Определенным учетным записям, часто определенным в/ etc / sudoers, разрешено делать определенные вещи какrootпользователь.Опять же,rootопределяет

любому, кому разрешено делать что-то от его / его имени

.

(источник)

То, что я бы порекомендовал, будет:

- Рассмотреть возможность предоставления определенных прав определенным пользователям

- ИЛИ поместить определенные учетные записи в одну группу со специальными разрешениями

- ИЛИ поместите специальные учетные записи, которым вы хотите разрешить, возможно, взорвать вашу систему, войдите в файл

sudoers через редактированиеetc / sudoers

→ Здесь руководство от sudo. ws о настройке

ws о настройке / etc / sudoers

Опять же: было бы интересно дать всем своим пользователям Большую красную кнопку на виртуальной машине и наблюдать, как она улетучивается во всей красе, пока кто-то возится. Но нельзя оперировать обнаженное сердце инструментами, с которыми они, возможно, не справятся. Все остальное было бы самоубийством. Оставьте root привилегиями root .

Возможно, вас заинтересует → эта статья о sudo , а также → эта статья о базовой безопасности UNIX.И еще один веб-комикс на root (здесь в роли → Admin (истратора))

И последнее о том, как быть root и удалять другие учетные записи: в комиксе ниже root удаляет учетную запись » megan « ( userdel --remove удалит каталог / home и все его подкаталоги (users личные данные) учетной записи » megan « (возможно, это не по теме, но стоит прочитать: → Базовое введение в userdel )

(источник)

Как создать пользователя Sudo в CentOS [Краткое руководство]

Вместо этого обратитесь к нашему обновленному руководству по быстрому запуску, Как создать нового пользователя с поддержкой Sudo в CentOS 8.

Введение

Команда sudo предоставляет механизм для предоставления привилегий администратора, обычно доступных только пользователю root, обычным пользователям. Это руководство покажет вам самый простой способ создать нового пользователя с доступом sudo в CentOS без необходимости изменять файл sudoers на вашем сервере. Если вы хотите настроить sudo для существующего пользователя, просто перейдите к шагу 3.

Шаги по созданию нового пользователя Sudo

Войдите на свой сервер как пользователь root

.- ssh root @ IP_адрес_сервера

Используйте команду

adduser, чтобы добавить нового пользователя в вашу систему.Обязательно замените имя пользователя на пользователя, которого вы хотите создать.

Используйте команду

passwd, чтобы обновить пароль нового пользователя.

Установите и подтвердите пароль нового пользователя при появлении запроса. Настоятельно рекомендуется использовать надежный пароль!

Запросы для установки пароля:

Изменение пароля для имени пользователя.Новый пароль: Введите повторно новый пароль: passwd: все токены аутентификации успешно обновлены.

Используйте команду

usermod, чтобы добавить пользователя в группуwheel.- usermod -aG wheel имя пользователя

По умолчанию в CentOS члены группы

wheelимеют привилегии sudo.Проверить доступ к sudo для новой учетной записи пользователя

Используйте команду

su, чтобы переключиться на новую учетную запись пользователя.Как новый пользователь, убедитесь, что вы можете использовать sudo, добавив «sudo» к команде, которую вы хотите запустить с привилегиями суперпользователя.

Например, вы можете просмотреть содержимое каталога

/ root, который обычно доступен только пользователю root.При первом использовании

sudoв сеансе вам будет предложено ввести пароль учетной записи пользователя.Введите пароль, чтобы продолжить.Вывод:

[sudo] пароль для имени пользователя:Если ваш пользователь находится в правильной группе и вы правильно ввели пароль, команда, которую вы выполнили с помощью sudo, должна выполняться с привилегиями root.

Вот ссылка на более подробное руководство по управлению пользователями:

.

Телефон может задать вопрос – модифицировать ли системный раздел? Обязательно жмите «Да»!

Телефон может задать вопрос – модифицировать ли системный раздел? Обязательно жмите «Да»! Для этого перейдите в Настройки >> О программе >> Информация о программном обеспечении >> Подробнее.

Для этого перейдите в Настройки >> О программе >> Информация о программном обеспечении >> Подробнее.

ws о настройке

ws о настройке