Trojan loadmoney как удалить: Служба вирусного мониторинга Dr.Web

Trojan.LoadMoney собирает и передает злоумышленникам информацию о компьютере жертвы

Безопасность

Пользователю

, Текст: Татьяна Короткова

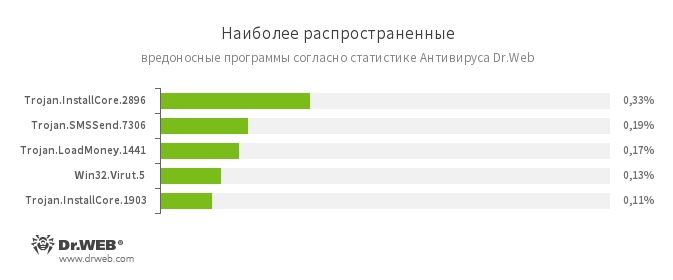

Вредоносные программы семейства Trojan.LoadMoney неизменно находятся в «Топ-10» угроз, обнаруживаемых антивирусом Dr.Web, сообщили CNews в компании «Доктор Веб». К этой категории относятся различные инсталляторы, устанавливающие на компьютер жертвы вместе с требуемым ей приложением всевозможные дополнительные компоненты. Один из таких троянов был добавлен в базы Dr.Web под именем Trojan.LoadMoney.336. Данная модификация, по словам экспертов компании, обладает более широкими функциональными возможностями — например, может собирать и передавать злоумышленникам различную информацию об атакованном компьютере.

Как рассказали в «Доктор Веб», вредоносная программа-установщик Trojan.LoadMoney.336 создана вирусописателями для монетизации файлового трафика и использует в процессе своей работы следующий принцип. Потенциальная жертва злоумышленников отыскивает на принадлежащем им файлообменном сайте нужный файл и пытается его скачать. В этот момент происходит автоматическое перенаправление пользователя на промежуточный сайт, с которого на компьютер жертвы осуществляется загрузка трояна Trojan.LoadMoney.336. После запуска троян обращается на другой сервер, откуда он получает зашифрованный конфигурационный файл. В этом файле содержатся ссылки на различные партнерские приложения, которые тоже загружаются из интернета и запускаются на инфицированном компьютере, а также на рекламное и откровенно вредоносное ПО. Так, вирусным аналитикам известно о том, что Trojan.LoadMoney.336 загружает трояна Trojan.LoadMoney.894, который, в свою очередь, скачивает Trojan.LoadMoney.919 и Trojan.LoadMoney. 915, а последний загружает и устанавливает на зараженной машине Trojan.Zadved.158.

915, а последний загружает и устанавливает на зараженной машине Trojan.Zadved.158.

После запуска троян выполняет ряд манипуляций в системе, чтобы облегчить собственную работу и затруднить свое опознание среди других действующих процессов. В частности, он запрещает завершение работы Windows, возвращая при попытке выключения компьютера ошибку «Выполняется загрузка и установка обновлений». После успешной инициализации Trojan.LoadMoney.336 ожидает остановки курсора мыши, затем запускает две собственные копии, а исходный файл удаляет.

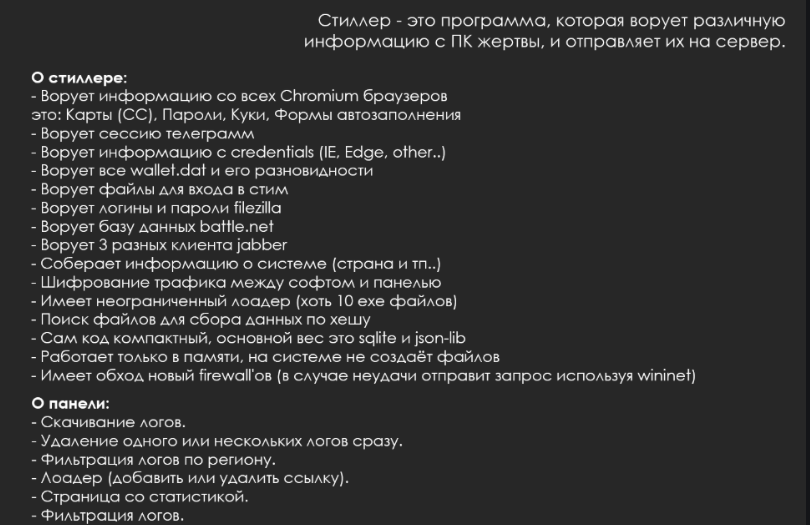

Троян собирает на зараженном компьютере и передает злоумышленникам следующую информацию: версия операционной системы; сведения об установленных антивирусах; сведения об установленных брандмауэрах; сведения об установленном антишпионском ПО; сведения о модели видеоадаптера; сведения об объеме оперативной памяти; данные о жестких дисках и имеющихся на них разделах; данные об ОЕМ-производителе ПК; сведения о типе материнской платы; сведения о разрешении экрана; сведения о версии BIOS; сведения о наличии прав администратора у пользователя текущей учетной записи Windows; сведения о приложениях для открытия файлов *.torrent; сведения о приложениях для открытия magnet-ссылок.

Затем Trojan.LoadMoney.336 обращается к своему управляющему серверу с GET-запросом и получает от него зашифрованный ответ, содержащий ссылки для последующей загрузки файлов. Их скачивание выполняется в отдельном потоке: троян отправляет на содержащий требуемые файлы сервер соответствующий HEAD-запрос, и, в случае если тот возвращает ошибку 405 (Method Not Allowed) или 501 (Not Implemented), на сервер отправляется повторный GET-запрос. Если указанная в конфигурационных данных ссылка на целевой файл оказывается корректной, троян извлекает информацию о длине файла и его имени из ответа сервера, после чего начинает загрузку приложения.

Помимо ссылок на загружаемые и устанавливаемые компоненты, зашифрованный конфигурационный файл содержит также сведения о диалоговом окне, которое демонстрируется пользователю перед их установкой:

На иллюстрации хорошо видно, что флажки, с помощью которых можно отключить устанавливаемые на компьютер пользователя компоненты, по умолчанию неактивны, однако третий из них при наведении на него курсора мыши неожиданно активизируется и позволяет сбросить первые два.

Помимо Trojan.LoadMoney, аналогичные схемы, позволяющие злоумышленникам зарабатывать на незаметной установке пользователям различных нежелательных программ, реализуют и другие партнерские программы, указали в «Доктор Веб». Специалисты компании рекомендуют использовать на компьютере современное антивирусное ПО, а также проявлять осмотрительность и не загружать какие-либо приложения с подозрительных сайтов.

Как удалить вредоносные программы семейства Trojan-Ransom.Win32.Xorist

Возможно, текстовый файл будет на английском языке:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir, divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr, idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h4m, h5r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

Обзор вирусной активности в сентябре 2013 года

Обзор вирусной активности в сентябре 2013 года

1 октября 2013 года

Первый осенний месяц 2013 года ознаменовался целым рядом важных событий, которые в будущем могут серьезно повлиять на сферу информационной безопасности. Так, в начале сентября было зафиксировано распространение опасного бэкдора, способного выполнять поступающие от злоумышленников команды, а чуть позже специалисты компании «Доктор Веб» обнаружили крупнейший по масштабам ботнет, состоящий более чем из 200 000 инфицированных устройств, работающих под управлением операционной системы Google Android. В сентябре также было выявлено значительное число других вредоносных программ для этой мобильной платформы.

Вирусная обстановка

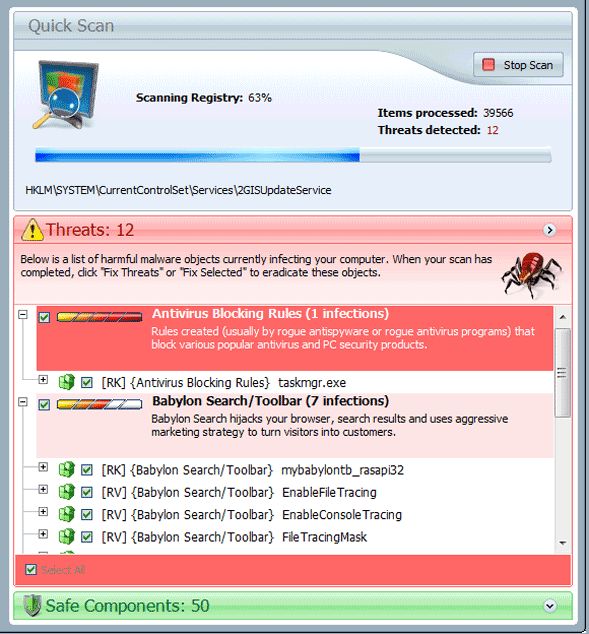

Согласно данным, собранным с использованием лечащей утилиты Dr.Web CureIt!, в сентябре 2013 года среди наиболее часто детектируемых на компьютерах пользователей угроз по-прежнему лидирует Trojan.LoadMoney.1 — это приложение для загрузки файлов, автоматически генерируемые партнерской программой Loadmoney. На втором месте располагается Trojan.Hosts.6815 — вредоносная программа, модифицирующая содержимое файла hosts с целью перенаправления браузера пользователя на мошеннические или фишинговые ресурсы. На третьем месте находится троянец Trojan.InstallMonster.28 — еще один файловый загрузчик, но уже от партнерской программы Installmonster. За ними следуют рекламный троянец Trojan.Packed.24524 и вредоносная программа Trojan.Mods.3, предназначенная для подмены просматриваемых пользователем в браузере веб-страниц. Двадцатка наиболее актуальных угроз, обнаруженных в сентябре на компьютерах пользователей при помощи лечащей утилиты Dr.Web CureIt!, представлена в следующей таблице.

| Название | Кол-во | % |

|---|---|---|

| Trojan.LoadMoney.1 | 16987 | 3. 75 75 |

| Trojan.Hosts.6815 | 11088 | 2.45 |

| Trojan.InstallMonster.28 | 7174 | 1.58 |

| Trojan.Packed.24524 | 6118 | 1.35 |

| Trojan.Mods.3 | 6040 | 1.33 |

| Trojan.MayachokMEM.8 | 5716 | 1.26 |

| Trojan.Fraudster.524 | 4753 | 1.05 |

| Trojan.BtcMine.142 | 4532 | 1.00 |

| Trojan.DownLoad3.26006 | 4467 | 0.99 |

| BackDoor.IRC.NgrBot.42 | 4420 | 0.98 |

| Trojan.Mayachok.18634 | 4288 | 0.95 |

| BackDoor.IRC.Cirilico.119 | 4067 | 0.90 |

| Trojan.Mods.2 | 3985 | 0.88 |

| Trojan.Mods.1 | 3630 | 0.80 |

| BackDoor.Maxplus.24 | 3531 | 0.78 |

| Trojan.DownLoader9.19157 | 3457 | 0.76 |

| Trojan.Hosts.6838 | 3415 | 0.75 |

| Trojan.SMSSend.4196 | 3300 | 0.73 |

| Trojan.MayachokMEM.9 | 3197 | 0.71 |

| Win32.HLLP.Neshta | 3158 | 0.70 |

Ботнеты

Ботнет, состоящий из работающих под управлением операционных систем семейства Microsoft Windows компьютеров, инфицированных файловым вирусом Win32.Rmnet.12, продолжает расти. Если в августе к первой из двух контролируемых специалистами компании «Доктор Веб» подсетей Win32.Rmnet.12 ежесуточно подключалось примерно 12 000 вновь зараженных машин, то в сентябре среднее значение составило уже 16 000 инфицированных рабочих станций. Динамика роста первой подсети Win32.Rmnet.12 в сентябре 2013 года представлена на следующей диаграмме.

Динамика регистрации новых ботов в ботнете Win32.Rmnet.12 в сентябре 2013 года (1-я подсеть)

Во второй подсети Win32.Rmnet.12 среднесуточное количество вновь инфицированных машин также немного увеличилось по сравнению с предыдущем месяцем: если в августе ежедневно фиксировалось порядка 10 500 заражений, то в сентябре это значение составило 11 500. Динамику роста второй подсети ботнета Win32.Rmnet.12 можно проследить на следующем графике.

Динамику роста второй подсети ботнета Win32.Rmnet.12 можно проследить на следующем графике.

Динамика регистрации новых ботов в ботнете Win32.Rmnet.12 в сентябре 2013 года (2-я подсеть)

А вот рост бот-сети, созданной злоумышленниками при помощи компьютеров, инфицированных файловым вирусом Win32.Rmnet.16, практически остановился: если в августе ее среднесуточный прирост составлял 1500 инфицированных машин, то в период с 1 по 20 сентября в данной сети регистрировалось в среднем не более 20 инфицированных ПК в сутки, а в последних числах месяца прирост ботнета остановился вовсе. Аналогичная картина наблюдается и в отношении вредоносного модуля, детектируемого антивирусным ПО Dr.Web как Trojan.Rmnet.19, — среднесуточный прирост ботнета составил в сентябре порядка 15 инфицированных рабочих станций, а количество активно действующих ботов снизилось с 5014 инфицированных компьютеров до 4640.

Практически не изменилась динамика роста численности ботнета BackDoor.Bulknet.739: среднесуточное количество регистрирующихся в сети вновь инфицированных рабочих станций, как и в августе, составило 500-600 в сутки. Динамика регистрации новых ботов в ботнете BackDoor.Bulknet.739 представлена на следующем графике.

Динамика регистрации новых ботов в ботнете Win32.Rmnet.12 в сентябре 2013 года (2-я подсеть)

Не изменилась численность ботнета, созданного злоумышленниками для кражи информации у представителей российских фармацевтических компаний. Эта бот-сеть состоит из компьютеров, инфицированных троянцем BackDoor.Dande. В сентябре количество зараженных машин составило всего 1232, уменьшившись по сравнению с августовскими показателями на 47 ПК. Осталась почти неизменной и численность ботнета BackDoor.Flashback.39, состоящего из Apple-совместимых компьютеров, работающих под управлением операционной системы Mac OS X. В конце августа их общее число составляло 38 822, а к концу сентября уменьшилось лишь на 534 «мака», достигнув значения 38 288.

В конце сентября специалистами компании «Доктор Веб» был обнаружен крупнейший из известных на сегодняшний день ботнетов, состоящий из более чем 200 000 инфицированных Android-устройств. Для заражения мобильных устройств и включения их в состав бот-сети злоумышленники использовали несколько вредоносных приложений: среди них — новый троянец Android.SmsSend.754.origin, а также вредоносные программы Android.SmsSend.412.origin (распространяется под видом мобильного браузера), Android.SmsSend.468.origin (известна с апреля 2013 года) и маскирующийся под мобильный клиент для социальной сети «Одноклассники» троянец Android.SmsSend.585.origin. Наиболее ранняя версия замеченного в ходе расследования данного инцидента троянца — Android.SmsSend.233.origin — была добавлена в базы Dr.Web еще в ноябре 2012 года. В большинстве случаев источниками заражения являются принадлежащие злоумышленникам, а также взломанные сайты, распространяющие вредоносные программы.

По сведениям, собранным специалистами компании «Доктор Веб», в бот-сеть на сегодняшний день входит более 200 000 мобильных устройств, работающих под управлением Google Android, при этом наибольшая их часть (128 458) принадлежит российским пользователям, на втором месте располагается Украина с показателем 39 020 случаев заражения, на третьем — Казахстан: здесь от действий злоумышленников пострадали 21 555 пользователей. Более подробная география распространения угроз показана на следующей иллюстрации.

Распределение инфицированных мобильных устройств по операторам мобильной связи, к которым они подключены, продемонстрировано на представленной ниже диаграмме.

Это — один из наиболее массовых случаев заражения Android-совместимых мобильных устройств, зафиксированных в текущем полугодии. По предварительным оценкам специалистов «Доктор Веб» ущерб, нанесенный пользователям злоумышленниками в результате данного инцидента, может исчисляться многими сотнями тысяч долларов.

По данным на 25 сентября 2013 года в данном ботнете насчитывалось уже 226 464 инфицированных Android-устройства, из них 142 302 расположены на территории России, 45 010 — в Украине, 23 608 — в Казахстане и 2 915 в Белоруссии. Ежедневно к ботнету подключается в среднем 2209 вновь зараженных устройств, работающих под управлением мобильной платформы Google Android.

Более подробную информацию о данной бот-сети и вредоносных программах, при помощи которых она была создана злоумышленниками, можно получить в опубликованной компанией «Доктор Веб» обзорной статье.

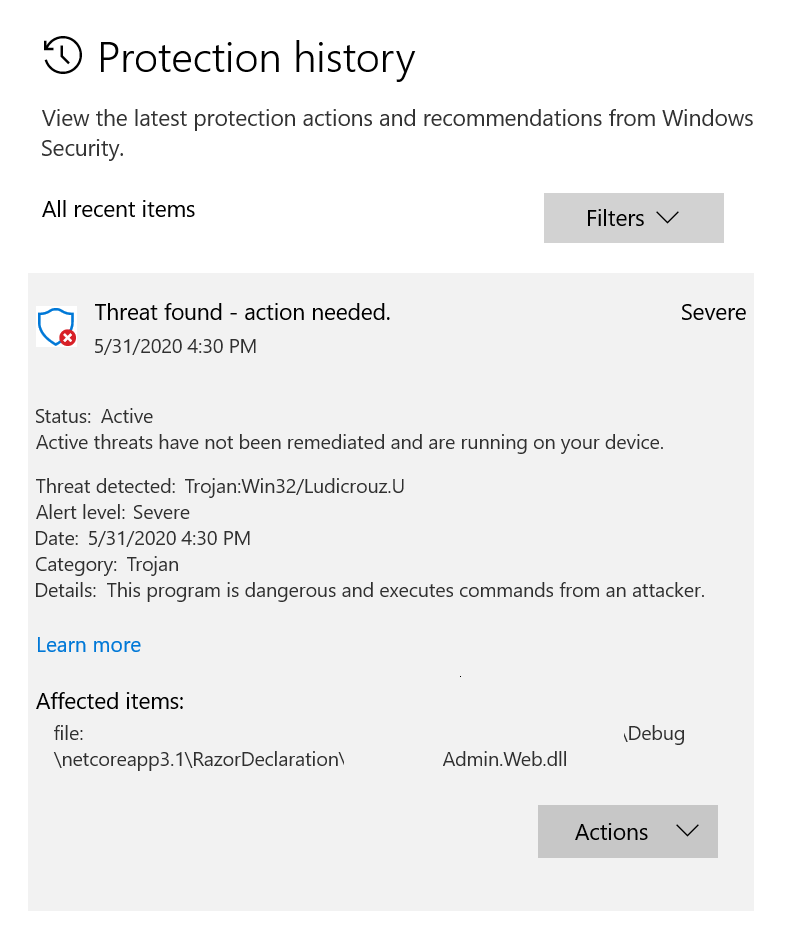

Угроза месяца

В начале сентября вирусными аналитиками компании «Доктор Веб» был исследован троянец BackDoor.Saker.1, основное назначение которого заключается в перехвате нажимаемых пользователями клавиш на клавиатуре компьютера (кейлоггинг). Кроме того, троянец способен обходить механизм контроля учетных записей пользователей.

BackDoor.Saker.1 собирает и передает злоумышленникам сведения об инфицируемом компьютере, включая версию Windows, тактовую частоту процессора, объем физической оперативной памяти, имя компьютера, имя пользователя, серийный номер жесткого диска. Затем троянец создает в одной из системных папок файл, в который записываются нажатия пользователем клавиш на клавиатуре компьютера. После этого бэкдор ожидает ответ от удаленного сервера, в котором могут содержаться следующие команды: перезагрузка, выключение компьютера, самоудаление, запуск отдельного потока для выполнения команды через командный интерпретатор, или для запуска собственного файлового менеджера, который имеет возможность выгружать файлы с машины пользователя, загружать файлы по сети, создавать папки, удалять, перемещать файлы, а также запускать их. Более подробные сведения об этой угрозе можно почерпнуть, ознакомившись с опубликованной на сайте «Доктор Веб» статьей.

Угрозы для Android

Первый осенний месяц 2013 года оказался весьма неспокойным для ОС Android и ее пользователей: на протяжении всего сентября специалисты компании «Доктор Веб» фиксировали появление разнообразных вредоносных Android-приложений, среди которых были СМС-троянцы, поддельные антивирусные средства, троянцы-шпионы и другие угрозы.

Одним из наиболее заметных событий, связанных с безопасностью Android, стало обнаружение самого крупного в мире ботнета, который состоял из мобильных устройств, инфицированных вредоносными программами семейства Android.SmsSend. По подсчетам вирусных аналитиков компании, суммарное число зараженных смартфонов и планшетных компьютеров, входящих в эту бот-сеть, превысило 200 000 единиц. Для построения данного ботнета злоумышленники использовали нескольких СМС-троянцев, имеющих в своем составе функцию приема и выполнения поступающих от удаленного сервера команд. Как и большинство представителей семейства Android.SmsSend, эти вредоносные программы распространялись киберпреступниками под видом инсталляторов популярных приложений, таких как мобильные браузеры и клиенты для работы с социальными сетями. Не стала исключением и одна из последних модификаций – Android.SmsSend.754.origin.

Троянец Android.SmsSend.754.origin представляет собой apk-приложение с именем Flow_Player.apk. Устанавливаясь в операционной системе, он запрашивает у пользователя доступ к функциям администратора устройства — это позволяет вредоносному приложению осуществлять управление блокировкой дисплея. Кроме того, Android.SmsSend.754.origin в дальнейшем скрывает свой значок с главного экрана операционной системы.

После установки и запуска троянец отправляет злоумышленникам различную информацию об инфицированном устройстве и затем ожидает поступления от них управляющих директив, главной из которых является отправка СМС-сообщений с определенным текстом на заданный номер. Таким образом, зараженные мобильные устройства способны осуществлять рассылку любых СМС, включая дорогостоящие, вне зависимости от страны проживания владельца устройства, а также используемого им оператора связи. Это позволяет создателям бот-сети эксплуатировать ее ресурсы не только напрямую, но и осуществлять преступную деятельность по заказу третьих лиц. Более подробная информация о данном инциденте находится в соответствующей публикации на сайте компании.

Более подробная информация о данном инциденте находится в соответствующей публикации на сайте компании.

Выгода, которую получают киберпреступники от использования СМС-троянцев, легко объясняет широкое распространение этого семейства вредоносных программ, поэтому нет ничего удивительного в том, что география их применения постоянно расширяется. Так, в сентябре специалистами компании «Доктор Веб» был обнаружен сайт, на котором под видом различных игр и приложений вьетнамским пользователям предлагалось загрузить троянские программы, добавленные в вирусную базу Dr.Web как Android.SmsSend.760.origin.

Запустившись на мобильном устройстве, вредоносные приложения выполняли отправку СМС с повышенной тарификацией, после чего открывали в веб-браузере страницу для скачивания искомого ПО. Однако на этом опасность для пользователей не заканчивалась: загружаемые в дальнейшем программы и игры были модифицированы предприимчивыми мошенниками и при запуске также осуществляли отправку платных СМС. Измененные таким образом программные продукты детектируются антивирусным ПО Dr.Web как Android.SmsSend.761.origin.

Родственником некоторых СМС-троянцев можно считать и вредоносную программу Android.SmsBot.5, обнаруженную в середине месяца. Распространяющееся под видом клиента для социальной сети «ВКонтакте», после запуска это приложение демонстрирует сообщение «Спасибо, Ваш уникальный код доступа: ********. Приложение будет закрыто и удалено через 10 секунд.», где ******** – набор из восьми символов. Далее троянец отправляет зашифрованное СМС на номер, принадлежащий злоумышленникам, и удаляет свой значок с главного экрана операционной системы (однако сама программа при этом не удаляется).

После этого Android.SmsBot.5 переходит в ждущий режим, проверяя все входящие СМС на наличие в них специальных управляющих команд, среди которых может быть указание на отправку или удаление определенных коротких сообщений, открытие URL, сбор информации о мобильном устройстве, совершение звонков и ряд других.

Также в сентябре было зафиксировано появление нескольких троянцев-шпионов семейства Android.SmsSpy, которые распространялись под видом различных приложений, например, флеш-плеера. Главная функция этих вредоносных программ – кража входящих СМС-сообщений, в которых, в частности, могут содержаться проверочные mTAN-коды, необходимые для подтверждения финансовых операций систем онлайн-банкинга.

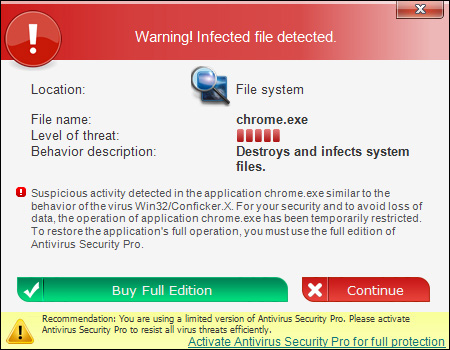

Получила дальнейшее развитие и тема поддельных антивирусов для ОС Android: в прошедшем месяце специалистами компании «Доктор Веб» было зафиксировано появление сразу трех таких вредоносных программ, внесенных в вирусную базу как Android.Fakealert.8.origin, Android.Fakealert.9.origin и Android.Fakealert.10.origin. Напомним, что подобные приложения представляют собой мошеннические продукты, обнаруживающие на мобильных устройствах несуществующие угрозы, за лечение которых требуется заплатить определенную сумму. Интересно, что одна из этих программ, а именно Android.Fakealert.10.origin, распространялась под видом приложения для просмотра видео категории «для взрослых», однако после запуска имитировала внешний вид существующего в действительности антивирусного средства и демонстрировала предупреждение о необходимости выполнить проверку мобильного устройства на наличие заражения. Найденные в дальнейшем «угрозы» тут же предлагалось обезвредить, купив полную версию программы.

Также в сентябре была обнаружена очередная модификация троянца Obad, добавленная в вирусную базу Dr.Web как Android.Siggen.3.origin. Данная вредоносная программа способна отправлять СМС-сообщения на премиум-номера, а также загружать на мобильное устройство другие вредоносные приложения, однако одной из главных ее особенностей является использование ошибки в ОС Android, позволяющей троянцу избежать деинсталляции. При установке в систему Android.Siggen.3.origin запрашивает у пользователя доступ к функциям администратора мобильного устройства, и, если необходимые полномочия ему предоставляются, в дальнейшем скрывает себя из соответствующего системного списка, тем самым исключая возможность изменения пользователем настроек ОС и минимизируя вероятность своего удаления стандартными способами. Антивирусные продукты Dr.Web для Android имеют специальный алгоритм для борьбы с подобным типом угроз и с успехом справляются данным с троянцем, удаляя его с мобильного устройства.

Антивирусные продукты Dr.Web для Android имеют специальный алгоритм для борьбы с подобным типом угроз и с успехом справляются данным с троянцем, удаляя его с мобильного устройства.

Прочие события месяца

E-mail-рассылка бэкдора под вывеской «Саммит G20»

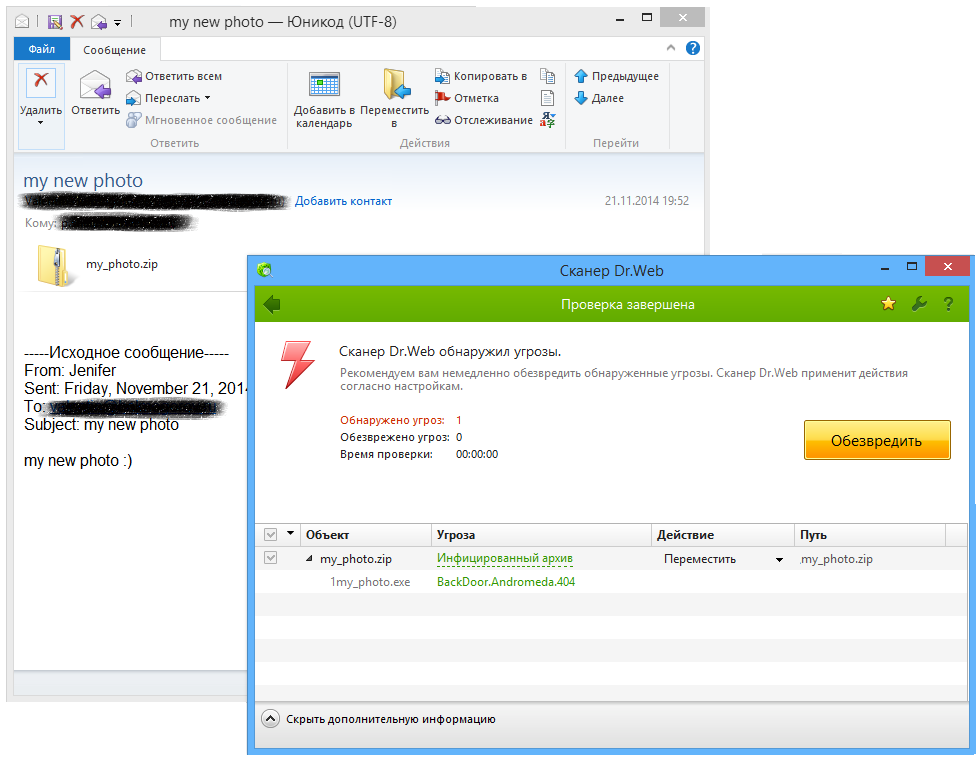

По сообщению одной из антивирусных компаний, мошенники использовали саммит G20 в Санкт-Петербурге для рассылки сообщений, к которым в качестве вложения прикреплен инфицированный архив RAR.

Данный архив содержит один файл ярлыка (.LNK) и два бинарных файла. Исследователи выяснили, что эти бинарные файлы по отдельности не представляют угрозы. Однако на самом деле они являются единым файлом, разделенным на две части. Файл ярлыка LNK содержит команды, которые объединяют их в один исполняемый файл, а затем запускают его на зараженном компьютере. В свою очередь, бэкдор связывается с сервером злоумышленников для выполнения их команд в зараженной системе, а также загружает плагины, выполняющие кейлоггинг и захват снимков экрана. Плагины запускаются в контексте процесса самого бэкдора, вследствие чего отсутствуют в списке работающих приложений, поэтому их труднее обнаружить. Данная вредоносная программа детектируется антивирусным ПО Dr.Web как Win32.HLLW.Autoruner1.54698.

Под ударом банковского троянца юг Европы, Турция и Соединенное Королевство

По сообщению специалистов одной из зарубежных антивирусных компаний, в Турции, Чехии, Португалии и Великобритании зафиксированы атаки нового троянца на компьютеры клиентов банков. По функциональности он похож на троянцев из семейств Zeus и SpyEye (вредоносный функционал — кейлоггинг, создание снимков экрана, видеозахват, настройка удаленного прокси-сервера, перехват трафика, веб-инжекты), но данный троянец отличается от них возможностью создания скрытого сервера VNC в зараженной системе.

При помощи этого троянца злоумышленники получают учетные данные жертвы, открывающие доступ к ее банковскому счету, и рекомендуют ей установить вредоносную программу в качестве компонента ПО для мобильного телефона под управлением ОС Symbian, Blackberry или Android. Жертвы получали письма с вредоносным вложением *.pdf.exe, которые приходили якобы от почтовых служб или поставщиков услуг телефонной связи (интересно, что чешские пользователи при непосредственном открытии фальшивого сайта почтового сервиса ceskaposta.net перенаправлялись на реальный сайт Чешской почты ceskaposta.cz).

Жертвы получали письма с вредоносным вложением *.pdf.exe, которые приходили якобы от почтовых служб или поставщиков услуг телефонной связи (интересно, что чешские пользователи при непосредственном открытии фальшивого сайта почтового сервиса ceskaposta.net перенаправлялись на реальный сайт Чешской почты ceskaposta.cz).

Специалистам «Доктор Веб» известны несколько образцов данного троянца: Trojan.Inject1.27640, Trojan.DownLoader10.3567, Trojan.DownLoader9.22851, Trojan.DownLoader10.10165. Самая ранняя сигнатура добавлена в вирусные базы компании Dr.Web 31 июля 2013 года.

С пиратской версией игры GTA V распространяется троянец

В сентябре на многих сайтах появились сообщения о троянце, распространяющемся с пиратской версией популярной игры Grand Theft Auto V (GTA V). По сообщению портала Gamebomb.ru, нелегальную версию GTA V уже можно скачать в сети. Игра достаточно популярна, и этим воспользовались злоумышленники. С торрент-трекеров под видом этой игры распространяется файл, содержащий вредоносное ПО.

В скачиваемом файле скрывается троянец, при помощи которого злоумышленники предлагают геймеру ввести в соответствующую форму номер мобильного телефона и код подтверждения, полученный в ответном СМС. Если жертва отправляет СМС с кодом, ее подписывают на некую услугу, в порядке оплаты которой со счета мобильного телефона жертвы списывается по 1 евро каждый день до тех пор, пока услугу не отменят. Данная вредоносная программа является типичным представителем семейства Trojan.SmsSend.

Валютные операции Ближнего Востока и Азии пытается контролировать банковский троянец

Исследователи одной из зарубежных антивирусных лабораторий зафиксировали небольшую, но весьма эффективную спам-рассылку сообщений, содержащих вредоносное ZIP-вложение. Пострадали финансовые организации в ОАЭ, Пакистане, Непале и, возможно, в других странах региона. Предположительно, сообщения были отправлены со взломанных почтовых ящиков финансовых компаний в Индии и Пакистане и предназначены для распространения вредоносной программы семейства Trojan. PWS.Panda, также известного как Zeus. В вирусных базах Dr.Web эта вредоносная программа детектируется как Trojan.PWS.Panda.2401, детект добавлен 10 сентября 2013 года. Программа опасна тем, что способна похищать данные систем дистанционного банковского обслуживания (ДБО).

PWS.Panda, также известного как Zeus. В вирусных базах Dr.Web эта вредоносная программа детектируется как Trojan.PWS.Panda.2401, детект добавлен 10 сентября 2013 года. Программа опасна тем, что способна похищать данные систем дистанционного банковского обслуживания (ДБО).

Троянец для Mac OS Х: made in SEA?

В середине сентября зарубежные специалисты обнаружили вредоносную программу BackDoor.Leverage.1. Ее образец был отправлен пользователем из Белоруссии на анализ в онлайн-сервис VirusTotal.

Достоверно неизвестно, как вредоносное ПО попадало на компьютеры жертв. Возможно, оно могло быть отправлено по электронной почте или размещено на зараженном веб-сайте. К 17 сентября управляющий C&C-сервер злоумышленников уже не отправлял команды на устройства пострадавших пользователей.

Данное вредоносное приложение маскируется под JPEG-файл и может представлять опасность для пользователей Mac OS X, если в их системе не настроено отображение расширений зарегистрированных типов файлов. Среди файлов, которые программа загружает на зараженный компьютер, есть изображение логотипа хакерской группировки Syrian Electronic Army (SEA).

По мнению специалистов, под угрозу попадают только ранние версии Mac OS Х, для более поздней версии Mac OS X 10.8 данное вредоносное ПО безопасно. Иначе говоря, Apple-совместимое устройство можно защитить от данной вредоносной программы, просто вовремя обновляя операционную систему.

В вирусную базу компании «Доктор Веб» данное ПО добавлено 18 сентября 2013 года. Предположительно оно используется злоумышленниками для таргетированных атак и массового распространения не имеет.

Троянцы атакуют из «облака»

По сообщению Томаса Зиберта (Thomas Zibert), эксперта компании G Data, в атаках на пользователей онлайн-банкинга мошенники стали применять облачные технологии. В этом случае отдельный компонент модифицированного банковского троянца из семейств Zeus или троянца Ciavax размещается на облачном сервере и загружает из него на компьютер жертвы остальные компоненты троянца. При помощи этих троянцев злоумышленники перехватывают данные платежных операций с атакуемого устройства.

При помощи этих троянцев злоумышленники перехватывают данные платежных операций с атакуемого устройства.

По словам Зиберта, «теперь невозможно выявить атакуемые сайты, а проверка интернет-адресов вручную на основе их тематики неэффективна, так как множество запросов может привлечь к себе внимание злоумышленников».

По мнению специалистов G Data, облачные методы размещения вредоносного ПО существенно осложняют его анализ и затрудняют создание эффективных способов борьбы с ним. Антивирус Dr.Web детектирует данную угрозу как троянца из семейства Trojan.PWS.Panda. Троянец Ciavax детектируется как Trojan.Mayachok.18612, добавлен в вирусную базу в апреле 2013 года.

Вредоносные файлы, обнаруженные в почтовом трафике в сентябре

| 01.09.2013 00:00 — 30.09.2013 23:00 | ||

| 1 | Trojan.PWS.Panda.4795 | 0.94% |

| 2 | Trojan.DownLoad3.28161 | 0.78% |

| 3 | Trojan.Packed.24465 | 0.76% |

| 4 | Trojan.DownLoad3.28507 | 0.76% |

| 5 | Trojan.DownLoader10.15301 | 0.69% |

| 6 | Trojan.PWS.Stealer.3243 | 0.65% |

| 7 | Trojan.DownLoader9.22851 | 0.59% |

| 8 | Win32.HLLM.MyDoom.33808 | 0.44% |

| 9 | Trojan.Inject1.27909 | 0.35% |

| 10 | Trojan.DownLoader10.15884 | 0.35% |

| 11 | Trojan.PWS.Panda.4379 | 0.33% |

| 12 | Win32.HLLM.MyDoom.54464 | 0.31% |

| 13 | Trojan.PWS.Panda.547 | 0.30% |

| 14 | Win32. HLLW.Autoruner.25074 HLLW.Autoruner.25074 | 0.28% |

| 15 | Trojan.Hosts.6838 | 0.28% |

| 16 | BackDoor.Comet.152 | 0.28% |

| 17 | Trojan.Packed.196 | 0.28% |

| 18 | Trojan.DownLoader9.40193 | 0.28% |

| 19 | BackDoor.Comet.700 | 0.26% |

| 20 | Win32.HLLM.Beagle | 0.26% |

Вредоносные файлы, обнаруженные в сентябре на компьютерах пользователей

| 01.09.2013 00:00 — 30.09.2013 23:00 | ||

| 1 | Exploit.SWF.254 | 1.30% |

| 2 | Trojan.LoadMoney.1 | 0.75% |

| 3 | Trojan.Fraudster.524 | 0.69% |

| 4 | Trojan.InstallMonster.28 | 0.55% |

| 5 | Trojan.Packed.24524 | 0.50% |

| 6 | BackDoor.PHP.Shell.6 | 0.42% |

| 7 | Trojan.LoadMoney.76 | 0.37% |

| 8 | Trojan.Fraudster.394 | 0.35% |

| 9 | Trojan.Hosts.6838 | 0.31% |

| 10 | Trojan.SMSSend.4196 | 0.31% |

| 11 | Win32.HLLW.Shadow | 0.31% |

| 12 | Win32.HLLW.Autoruner.59834 | 0.30% |

| 13 | Trojan.MulDrop4.25343 | 0.29% |

| 14 | Trojan.DownLoader10.17667 | 0.28% |

| 15 | BackDoor.IRC.NgrBot.42 | 0.27% |

| 16 | Trojan.Packed.2782 | 0.23% |

| 17 | Win32.HLLW.Shadow.based | 0.22% |

| 18 | Exploit.Cpllnk | 0.22% |

| 19 | Trojan.Fraudster.502 | 0.18% |

| 20 | JS.Redirector. 194 194 | 0.18% |

Источник: Доктор Веб

Все новости

«Доктор Веб» изучил несколько троянских программ, принадлежащих к семейству Trojan.LoadMoney

Исследователи вирусных программ «Доктор Веб» изучают несколько троянских программ, принадлежащих к семейству Trojan.LoadMoney, скачивающие другие вирусы на уже инфицированный троянцем компьютер.

Вирусы семейства Trojan.LoadMoney, начиная с 2013 года и по сей день, не прекращают «радовать» пользователей компьютеров, своими регулярными разработками. Например, в троянец с названием Trojan.LoadMoney.3209 встроено два веб-адреса, с которых он запускает дополнительные вирусные приложения. Во время изучения этого вируса, происходил запуск зашифрованных файлов с этих двух адресов, которые сохранялись во временной папке, с произвольно сгенерированным названием. После этого, файл переходил в память компьютера, самоуничтожался и снова оказывался во временной папке под новым названием. Следом, он опять оказывался в памяти и устанавливался с нее, начальный файл, при этом удалялся.

Файл, загружаемый Trojan.LoadMoney.3209, с именем Trojan.LoadMoney.3558 выполнял более сложные задачи. Trojan.LoadMoney.3558, скачивал файлы с помощью служебной утилиты cURL. Благодаря этой утилите, скачивание файлов возможно одновременно с разных серверов Интернета, используя разные протоколы. Троянец расшифровывал ее и сохранял на компьютер. Скачивание файлов утилитой cURL на компьютер с основным вирусом, Trojan.LoadMoney.3558 пользовался стандартным Планировщиком заданий для Windows. В этот троянец встроено уже четыре веб-адреса. Один адрес отвечает за работу с cURL, с остальных трех происходит скрытая загрузка исполняемого файла с названием Trojan.LoadMoney.3263. Эта программа, также удаляется сразу как запустится.

Устанавливаясь на компьютер, троянец запускает файл, отвечающий за исполнение, генерирует ему имя, сохраняется и запускается. Dr.Web определяет этот файл как Trojan.Siggen7.35395. Разработчики вирусов не прописывают в коде программ какие-либо видимые эффекты, по этому в системе компьютера они никак не отображаются во время работы и обнаружение их становится проблематично.

Dr.Web определяет этот файл как Trojan.Siggen7.35395. Разработчики вирусов не прописывают в коде программ какие-либо видимые эффекты, по этому в системе компьютера они никак не отображаются во время работы и обнаружение их становится проблематично.

Исследователи «Dr.Web» все еще изучают представителей семейства Trojan.LoadMoney и производных от него программ. По мере развития ситуации, мы будет рассказывать об изменениях нашим читателям. Программы выпускаемые «Dr.Web» гарантируют полную безопасность от любого представителя Trojan.LoadMoney.

Новости о вирусах — «Доктор Веб»: обзор вирусной активности в августе 2016 года

«Доктор Веб»: обзор вирусной активности в августе 2016 года

31 августа 2016 года

В последний летний месяц аналитики компании «Доктор Веб» исследовали множество вредоносных программ. Еще в начале августа был обнаружен троянец, заражающий POS-терминалы. Чуть позже завершилось исследование двух написанных на языке Go Linux-троянцев, один из которых способен организовывать ботнеты. Была выявлена очередная вредоносная программа, использующая популярную утилиту удаленного администрирования TeamViewer, а также троянец, устанавливающий на компьютеры жертв поддельный браузер.

Главные тенденции августа

- Появление троянца для POS-терминалов

- Распространение новых троянцев для Windows

- Появление троянцев для Linux, написанных на языке Go

Угроза месяца

Вредоносные программы, использующие утилиту TeamViewer, встречаются вирусным аналитикам нередко: об одной из них мы уже рассказывали в мае этого года. Исследованный в августе троянец BackDoor.TeamViewerENT.1 также известен под именем Spy-Agent. В отличие от своих предшественников, BackDoor.TeamViewerENT.1 использует возможности TeamViewer именно для шпионажа за пользователем.

Бэкдор может самостоятельно скачивать со своего управляющего сервера недостающие компоненты TeamViewer и выполнять следующие команды:

- перезагрузить ПК;

- выключить ПК;

- удалить TeamViewer;

- перезапустить TeamViewer;

- начать прослушивание звука с микрофона;

- завершить прослушивание звука с микрофона;

- определить наличие веб-камеры;

- начать просмотр через веб-камеру;

- завершить просмотр через веб-камеру;

- скачать файл, сохранить его во временную папку и запустить;

- обновить конфигурационный файл или файл бэкдора;

- подключиться к указанному удаленному узлу, после чего запустить cmd.

exe с перенаправлением ввода-вывода на удаленный хост.

exe с перенаправлением ввода-вывода на удаленный хост.

Вирусные аналитики компании «Доктор Веб» установили, что с использованием BackDoor.TeamViewerENT.1 злоумышленники в различное время атакуют жителей строго определенных стран и регионов. Подробнее о целях этих атак и принципах работы троянца можно узнать из опубликованной на нашем сайте информационной статьи.

По данным статистики лечащей утилиты Dr.Web CureIt!

- Trojan.BtcMine.793

Представитель семейства вредоносных программ, который втайне от пользователя использует вычислительные ресурсы зараженного компьютера для добычи (майнинга) различных криптовалют, например, Bitcoin. - Trojan.DownLoader

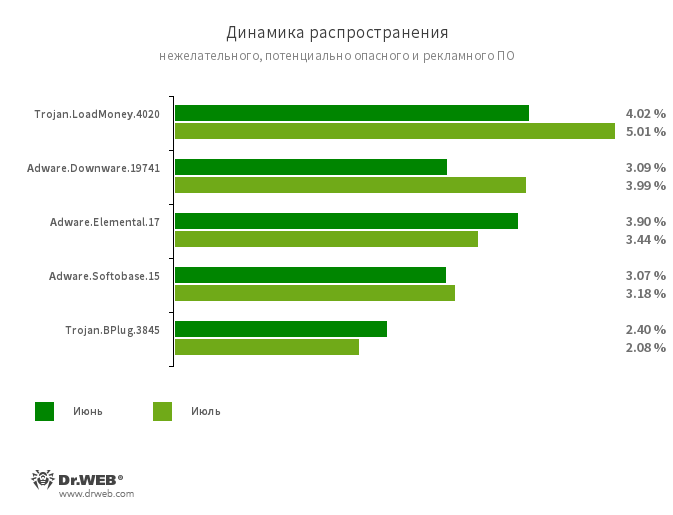

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений. - Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнёрской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО. - Trojan.InstallCore.1903

Представитель семейства установщиков нежелательных и вредоносных приложений. - Trojan.BPlug

Это надстройки (плагины) для популярных браузеров, демонстрирующие назойливую рекламу при просмотре веб-страниц.

По данным серверов статистики «Доктор Веб»

- JS.Downloader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - Trojan.DownLoader

Семейство троянцев, предназначенных для загрузки на атакуемый компьютер других вредоносных приложений. - Trojan.BPlug

Это надстройки (плагины) для популярных браузеров, демонстрирующие назойливую рекламу при просмотре веб-страниц. - Trojan.LoadMoney

Семейство программ-загрузчиков, генерируемых серверами партнёрской программы LoadMoney. Данные приложения загружают и устанавливают на компьютер жертвы различное нежелательное ПО.

- JS.Redirector

Семейство вредоносных сценариев, написанных на языке JavaScript. Автоматически перенаправляют пользователей браузеров на другие веб-страницы.

Статистика вредоносных программ в почтовом трафике

- JS.Downloader

Семейство вредоносных сценариев, написанных на языке JavaScript. Загружают и устанавливают на компьютер другие вредоносные программы. - W97M.DownLoader

Семейство троянцев-загрузчиков, использующих в работе уязвимости офисных приложений. Предназначены для загрузки на атакуемый компьютер других вредоносных программ.

По данным бота Dr.Web для Telegram

В марте 2016 года начал свою работу бот Dr.Web для Telegram. Бот может «на лету» проверить ссылку или файл и вовремя сообщить об угрозе. Например, предупредить о том, что полученный по почте файл является вирусом, или предостеречь от посещения вредоносного веб-сайта. За прошедшие месяцы этой возможностью воспользовалось несколько десятков тысяч человек. Собранная компанией «Доктор Веб» статистика свидетельствует о том, что пользователи Telegram обнаруживают при помощи бота Dr.Web вредоносные программы не только для Microsoft Windows, но и для мобильной платформы Android. Кроме того, в августе 2016 года 5,9% пользователей проверили работу бота с помощью тестового файла EICAR. Топ-5 вредоносных программ, выявленных в августе ботом Dr.Web для Telegram, представлены на диаграмме ниже.

- Trojan.PWS.Spy

Семейство вредоносных программ, которые крадут у пользователей Windows личные данные, например, пароли. - Android.Locker

Семейство Android-троянцев, предназначенных для вымогательства денег у пользователей. Различные модификации этих вредоносных программ блокируют устройство и показывают сообщение о том, что пользователь якобы нарушил закон. Чтобы снять блокировку, жертве нужно заплатить определенную сумму. - Android.Spy

Семейство многофункциональных троянцев, поражающих мобильные устройства под управлением ОС Android. Могут читать и записывать контакты, принимать и отправлять СМС-сообщения, определять GPS-координаты, читать и записывать закладки браузера, получать сведения об IMEI мобильного устройства и номере мобильного телефона.

Могут читать и записывать контакты, принимать и отправлять СМС-сообщения, определять GPS-координаты, читать и записывать закладки браузера, получать сведения об IMEI мобильного устройства и номере мобильного телефона. - Android.DownLoader

Троянские программы, предназначенные для загрузки и установки других вредоносных приложений на мобильные устройства под управлением ОС Android. - Android.SmsSend

Семейство вредоносных программ, работающих на мобильных устройствах под управлением ОС Android. Троянцы этого семейства предназначены для отправки дорогостоящих СМС-сообщений.

Троянцы-шифровальщики

В августе в службу технической поддержки компании «Доктор Веб» чаще всего обращались пользователи, пострадавшие от следующих модификаций троянцев-шифровальщиков:

- Trojan.Encoder.761 — 17,69% обращений;

- Trojan.Encoder.858 — 15,40% обращений;

- Trojan.Encoder.4860 — 12,56% обращений;

- Trojan.Encoder.567 — 9,49% обращений;

- Trojan.Encoder.3953 — 6,08% обращений.

Опасные сайты

В течение августа 2016 года в базу нерекомендуемых и вредоносных сайтов было добавлено 245 394 интернет-адреса.

| Июль 2016 | Август 2016 | Динамика |

|---|---|---|

| + 139 803 | + 245 394 | +75,5% |

Нерекомендуемые сайты

Вредоносные программы для Linux

В начале августа вирусные аналитики компании «Доктор Веб» обнаружили троянца для ОС Linux, написанного на языке Go. Эта вредоносная программа получила наименование Linux.Lady.1. Троянец предназначен для загрузки и запуска на зараженном компьютере программы для добычи (майнинга) криптовалют. После запуска Linux.Lady.1 передает на управляющий сервер информацию об установленной на компьютере версии Linux и наименовании семейства ОС, к которой она принадлежит, данные о количестве процессоров, имени, числе запущенных процессов и другие сведения. В ответ троянец получает конфигурационный файл, с использованием которого скачивается и запускается программа-майнер. Полученные деньги перечисляются на электронный кошелек злоумышленников.

В ответ троянец получает конфигурационный файл, с использованием которого скачивается и запускается программа-майнер. Полученные деньги перечисляются на электронный кошелек злоумышленников.

Более подробную информацию о троянце Linux.Lady.1 можно почерпнуть в опубликованной на сайте «Доктор Веб» статье.

Другой опасный Linux-троянец, Linux.Rex.1, о распространении которого компания «Доктор Веб» сообщила в середине августа, обладает более широкими функциональными возможностями. Он также написан на языке Go. Эта вредоносная программа может организовывать одноранговые ботнеты, а ее основное предназначение — атака на сайты, работающие под управлением нескольких популярных CMS. Кроме того, троянец умеет рассылать письма с угрозами, организовывать DDoS-атаки, может похищать хранящийся на атакованных узлах список пользователей, закрытые SSH-ключи, логины и пароли. Также Linux.Rex.1 по команде злоумышленников может запускать на атакованном компьютере различные приложения.

Другие события

В начале месяца был обнаружен троянец Trojan.Kasidet.1, заражающий POS-терминалы. Помимо функций троянца для POS-терминалов он может похищать пароли от почтовых программ Outlook, Foxmail или Thunderbird и внедряться в процессы браузеров Mozilla Firefox, Google Chrome, Microsoft Internet Explorer и Maxthon для перехвата GET- и POST-запросов. Также эта вредоносная программа по команде с управляющего сервера может скачать и запустить на зараженном ПК другое приложение или вредоносную библиотеку, найти на дисках и передать злоумышленникам заданный файл или сообщить им список работающих на компьютере процессов. Более подробно читайте о Trojan.Kasidet.1 в нашей обзорной статье.

В конце августа стал распространяться троянец Trojan.Mutabaha.1, который устанавливает на компьютеры жертв поддельный браузер Chrome.

Этот браузер имеет собственное имя — Outfire, однако создатели Trojan.Mutabaha.1 распространяют 56 аналогичных браузеров с различными названиями. Outfire подменяет собой уже установленный в системе браузер Google Chrome — модифицирует имеющиеся ярлыки (или удаляет их и создает новые), а также копирует в новый браузер существующий профиль пользователя Chrome. Стартовую страницу этого браузера нельзя изменить в настройках. Кроме того, он содержит неотключаемый плагин, подменяющий рекламу на веб-страницах страницах, которые просматривает пользователь. Этой вредоносной программе посвящена опубликованная на нашем сайте обзорная статья.

Outfire подменяет собой уже установленный в системе браузер Google Chrome — модифицирует имеющиеся ярлыки (или удаляет их и создает новые), а также копирует в новый браузер существующий профиль пользователя Chrome. Стартовую страницу этого браузера нельзя изменить в настройках. Кроме того, он содержит неотключаемый плагин, подменяющий рекламу на веб-страницах страницах, которые просматривает пользователь. Этой вредоносной программе посвящена опубликованная на нашем сайте обзорная статья.

Вредоносное и нежелательное ПО для мобильных устройств

В августе вирусные аналитики компании «Доктор Веб» обнаружили троянца для ОС Android, который показывал надоедливую рекламу поверх запущенных приложений и интерфейса операционной системы, а также мог самостоятельно покупать и загружать программы из каталога Google Play. Кроме того, в прошедшем месяце в онлайн-магазине Apple iTunes были выявлены поддельные программные продукты Dr.Web для iOS.

Наиболее заметные события, связанные с «мобильной» безопасностью в августе:

- обнаружение Android-троянца, который показывал навязчивую рекламу и мог автоматически покупать и загружать ПО из каталога Google Play;

- обнаружение в магазине Apple iTunes поддельных приложений Dr.Web для iOS.

Более подробно о вирусной обстановке для мобильных устройств в августе читайте в нашем обзоре.

Узнайте больше с Dr.Web

Вирусная статистика

Библиотека описаний

Все обзоры о вирусах

Лаборатория-live

Дата публикации: 01, Сентября 2016 г.

Источник: Доктор Веб

Dr.Web — сам ты вирус! © Pavluha.Net

Каким бы антивирусом вы ни пользовались, хорошей практикой является проверка время от времени системы альтернативным антивирусом. Для этого можно использовать бесплатные утилиты от известных брендов (Dr.Web, Касперский, Emsisoft, McAffee, ESET и др.) Как раз сегодня скачал проверенный годами Dr.Web Cure It, чтобы в очередной раз проверить свой компьютер (несколько месяцев прошло с предыдущей проверки). У меня Windows 8.1, антивирусную защиту обеспечивает встроенный в систему «Защитник»: 2 года — полёт нормальный.

Проверка завершена, и что я вижу?! 83 угрозы — это для меня равно, что рыбаку поймать щуку на 8 кг. Хотел уже радостно воскликнуть: «Попались!» Но просмотр «угроз», найденных Доктором, поверг меня в уныние…

Подавляющее большинство (80) «угроз» относилось к исполняемым файлам и библиотекам набора утилит для оптимизации системы Auslogics BoostSpeed.

Угроза обозначена как «Program.Unwanted», т.е. нежелательная программа. В логе написано «is riskware program». Ага, значит, если нежелательная, так сразу уже потенциально опасная. А потом я ещё прочитал описание этого «вируса» Program.Unwanted.539 на сайте Dr.Web, и стало совсем печально за любимый до сегодняшнего дня антивирусный продукт.

Там дальше ещё много букв, но суть в следующем. Разработчики Доктора, запустив на новой системе твикер Auslogics BoostSpeed 8 были поражены количеством обнаруженных проблем (189), а также неудовлетворены тем, что в бесплатной демо-версии твикера возможно исправить лишь некоторые проблемы, а остальные править «ручками» (читая лог найденных проблем), либо приобрести лицензию. Также замечено, что найденные проблемы вовсе не являются проблемами — что это всего лишь временные файлы, которые естественным образом создаются в ходе работы системы…

Уважаемые! Если вы купите новенький автомобиль и по какой-то причине решите сразу сделать капитальный ремонт двигателя, то работы будет столько же и заплатить надо будет столько же, как и при капремонте движка 10-летнего авто. Только смысла в этом ремонте не будет, но раз уж вы захотели, кто же вам запретит?

Действительно, на новой системе нет смысла использовать твикер. Но если не пользоваться твикером, через год-два в системе будут десятки гигабайт мусора и накопятся ошибки, нарушающие или тормозящие нормальную работу. А твикер у меня тихонько шуршит раз в неделю, и система как новая даже спустя 2 года.

Вот что я скажу вам, разработчики Доктора! Вы пойдите в школу на урок информатики, и там узнайте, какое ПО называется вирусным. И вы поймёте, почему вышеописанный твикер вирусом НЕ является:

- я сам установил его в свою систему;

- он выполняет только те действия, которые и указаны в его описании;

- он не пытается распространяться на другие компьютеры без моего желания;

- свою работу делает только тогда, когда я его запускаю, либо по расписанию, если я задал расписание выполнения;

- он не нарушает работу системы, честно удаляя только ненужное;

- если я решу заплатить за лицензию, это будет намеренное решение, а не скрытое списание денежных средств.

Если уж на то пошло, то сам Dr.Web можно так же назвать вирусом. Ведь он:

- обнаруживает те «угрозы», которые угрозами не являются;

- просит приобрести платную лицензию во избежание появления новых угроз;

- действительно наносит вред системе, удаляя полезное ПО, которое он считает бесполезным = нежелательным = потенциально опасным.

Чуть не забыл. Я описал 80 найденных «угроз», но есть ещё 3. Одна из них заключается в том, что системный файл hosts «возможно испорчен» — Доктор предлагает это исправить. Спасибо, Доктор, но не надо. В моём файле hosts только мои правила (я проверил). Вот вам статья про файл hosts, и как можно его полезно использовать.

И ещё 2 угрозы называются «Trojan.LoadMoney». Описание на сайте весьма странное, но переводя с технического языка на русский звучит примерно так: «Программа некоторое время проверяет, есть ли на компьютере доступ в Интернет, потом самоудаляется…» Всё.

Я знаю эту программу — это загрузчик от известной компании Mail.ru. Разработчики и распространители ПО для дополнительного заработка оборачивают свои программы в Загрузчик, который перед установкой программы предлагает установить мэйловский браузер и тулбар. Если уберёте галочки, никакой дополнительной установки не производится. Как говорил дедушка Джованни, глядя на цветущий бассейн: «It’s not dangerous, but not beautiful».

Точно так же рекламирует свои продукты Яндекс — и это не считается вирусом. Adobe Flash Player при закачке с сайта предлагает установить McAffee антивирус и Yahoo тулбар (надо убрать галочку, чтобы установка не была произведена) — и при этом флэш плеер тоже не вирус! Короче…

Я просто закрыл Dr.Web, не дав ему ничего удалить. Нет никаких угроз. Но неприятный осадочек остался. Сегодня антивирусы решают за нас, какие программы являются нежелательными, завтра разрешат устанавливать только желательные программы. Что же будет послезавтра? Надеюсь, счастливое будущее, в котором каждый человек будет жить по совести и чести.

Программа unwanted что это

Сканируя компьютер антивирусами типа Dr.Web пользователь может увидеть выявленный вирус «Program.Unwanted.(номер)». Чаще всего, подобные угрозы определяются целым списком. Мы расскажем вам, что это за опасность и стоит ли ее так бояться?

Подробнее об угрозе

Особенно любит подобные классификации популярная утилита CureIt! от Dr.Web и Malwarebytes. Под этим понятием подразумевается нежелательное ПО. То есть, софт, который может повлиять на работу ОС: твикеры, оптимизаторы, программы для разгона и прочее. Сюда входят не только приложения, которые могут нанести вред операционке при их неправильной настройке, но и любое программное обеспечение, не являющееся полезным и затрачивающее ресурсы компьютера, например, проводя самодиагностику, проверку подключения и т. п.

Program.Unwanted – это класс нежелательного ПО, которое распространяется посредством скрытых установок. После проникновения в Windows, могут изменять настройки других приложений. Примеры таких угроз – Амиго, Mail, IOBbit, Zaxar Games и другой рекламный софт.

Вирусная угроза Program.Unwanted в Dr.Web CureIt!

Может ли такая эта угроза считаться полноценным вредоносным объектом? Однозначно НЕТ. Тем не менее, отсутствие пользы и вероятность выхода из строя ОС делают его потенциально опасным. Нежелательное ПО может замедлить работу компьютера, а «неправильный» разгон часто приводит к поломке на уровне «железа».

Рекомендуем ознакомиться с нашими материалами об опасных угрозах класса PUP.Optional и неопределенной вирусной проблемы в Avast – IDP.Generic.

Пример удаления угрозы 1183

Одним из самых распространенных оповещений является «Program.Unwanted.1183», но также сейчас активны 1336, 539, 276, 1678 и другие. Её вызывает программа IObit Uninstaller и многие другие. Если вы не планируете в будущем использовать ее, то с чистым сердцем удаляйте, и забудете об угрозе.

Обезвредить нежелательное ПО можно двумя способами:

- найти программу, которая вызывает оповещение, загрузку, и удалить ее;

- скачать утилиту CureIt! и обезвредить файл в ней. Тот же результат даст сканер Malwarebytes.

Malwarebytes можно применить как дополнительный сканер

Установить файл угрозы и расположение проблемного ПО можно, просмотрев логи антивируса. Вычислив расположение, узнаем название программы, а затем проводим ее удаление из системы.

Процедура выглядит так:

- «Пуск». Перейти в «Панель управления».

- Зайти в «Программы и компоненты».

- Найти интересующую программу, например, IObit Uninstaller, нажать «Удалить».

На всякий случай повторяем сканирование антивирусом.

Стандартное удаление продуктов IObit

Процесс обезвреживания файлов зависит от выбранной утилиты. После завершения сканирования, большинство антивирусов предлагают пользователю действия. Здесь можно попробовать вылечить файл, изолировать его (карантин), просто удалить.

Вот наглядная инструкция по удалению подобной программки Setupsk. Изучите её, этот пример точно показывает как эффективно сейчас удаляются такие угрозы из PC.

Заключение

Если вы считаете себя достаточно опытным пользователем, и осознаете действия программы, то софт, выдающий подобные угрозы, может и дальше работать. При грамотной настройке и умелом обращении вполне реально повысить быстродействие компьютера в целом. Но! Если вы не имеете представления о работе твикеров и подобному им ПО, то, на всякий случай, деинсталлируйте его. Также посоветую дополнительно применить другие сканеры (AdwCleaner, MalwareBytes), после них следует очистить систему и её реестр приложением CCleaner.

| Информация о Program.Unwanted | |

|---|---|

| Вид | PUP (потенциально нежелательная программа) |

| Анализ | Устанавливается без разрешения, сканирует на наличие проблем, показывает множество найденных несуществующих проблем |

| Метод инфицирования | Посредством скачивания торрентов и бесплатных программ, через открытие зараженных электронных писем |

| Симптомы | Медленный компьютер, всплывающие окна, сканирует на наличие воображаемых компьютерных проблем |

| Инструмент для выявления | Скачайте бесплатный сканер для зловредного софтвера Spyhunter |

Содержание

Program.Unwanted Потенциально нежелательная программа (или PUP), по мнению специалистов по безопасности. В принципе этот софтвер законный, но существуют серьезные причины по которым не рекомендуется использовать его на вашем компьютере. Поэтому, в случае, если он уже был установлен на компьютере, у вас может быть желание его удалить в целях избегания фатальных проблем с безопасностью и системой в будущем.

Известно, что этот софтвер рекламирует сайты, принадлежащие третьим сторонам и веб-страницам с неизвестной репутацией. Он также может передаваться автоматически на компьютеры, вместе с другими бесплатными программами. Это способ, по которому он может быть скачен не замечено и после этого немедленно конфигурироваться на компьютере.

Так же, как и все потенциально опасные программы, Program.Unwanted оказался довольно навязчивым. Типично для него, это то, что ему сопутствуют многочисленные всплывающие рекламы, которые мешают нахождению потребителя в интернете, а также перенаправляют потребителей к спонсируемым сайтам. Несмотря на это, факт, что эта программа может раздражать потребителей, не является основной проблемой, связанной с ней. Приложение считается потенциально нежелательным, так как связано с веб-сайтами, которые принадлежат третьим сторонам. Возможно, что эти сайты имеют неизвестную репутацию и кроют зловредные инфекции.

В случае, если Program.Unwanted контролирует ваши сессии в веб-пространстве, вас будет постоянно перенаправлять к спонсируемым сайтам, которые связаны с этим приложением. В первую очередь это воспрепятствует нормальной работе с интернетом и сделает посещение сайтов, которые вы хотите увидеть, невозможным. Также, могут открыться новые окна на браузере и в них могут загрузиться неизвестные страницы. Если это случится, и если какая-нибудь из этих страниц окажется опасной, без никакого оповещения могут быть скачены вирусы на компьютер потребителя. Это представляет серьезную угрозу для безопасности потребителя, так как в результате переадресации компьютер может быть инфицирован и в него могут быть скачены троянские кони malware, rogueware, ransomware и другие серьезные вирусы.

Наличие Program.Unwanted на компьютере кроет потенциальный риск от нападения со стороны машины хакеров. Все документы, сохраненные в компьютере и вся информация, введенная в систему могут быть раскрыты интернет преступником. Если это случится, хакеры могут использовать информацию, без необходимости в разрешении потребителя и не уведомляя владельца данных для каких целей будет использована информация.

Кроме того факта, что Program.Unwanted может перенаправлять своих потребителей к ненадежным сайтам и, таким образом, создавать угрозу для их компьютеров и всех сохраненных в них документах, существует и другая серьезная проблема связанная с этим софтвером. Известно, что потенциально нежелательная программа собирает личную информацию своих потребителей и делится ею с третьими сторонами, не проверяя репутацию этих третьих сторон и их намерения. Таким образом конфиденциальная информация, принадлежащая потребителю может быть отправлена злоумышленникам без ведома и разрешения ее владельца. Информация может содержать данные о веб-сессиях потребителя, страницах, которые он посещает, любые данные о онлайн регистрациях, а также любые личные и финансовые данные, которыми он пользуется пока находится в сети. Конечно такое раскрытие конфиденциальной информации может привести к хищению денег и даже идентичности, а этого не надо допускать.

Не смотря на тот факт, что Program.Unwanted не является компьютерной инфекцией, он может помочь злонамеренным хакерам, которые атакуют ваш компьютер. Эта и есть причина, по которой не рекомендуется сохранять подозрительное приложение на вашем компьютере. Наоборот, такие программы не должны допускаться на компьютер, в противном случае компьютер становится уязвимым для атак вирусов. Вот почему использование Program.Unwanted не рекомендуется.

Для того чтобы удалить PUP, вам необходимо деинсталлировать его от панели управления на вашем компьютере. Все же, это не остановит ваши проблемы, так как могут оставаться еще изменения, внесенные в настройки вашего компьютера и браузера, которые должны быть вернуть к их стоимостям по умолчанию. Также рекомендуется сканировать полностью систему сканером для зловредного софтвера SpyHunter, чтобы установить проникли ли какие-нибудь вирусы и, если будут выявлены такие, удалить их успешно и полностью.

Скачайте бесплатный сканер для зловредного софтвера Spyhunter, для того, чтобы проверить Ваш компьютер для шпионского и зловредного софтвера.

Каким бы антивирусом вы ни пользовались, хорошей практикой является проверка время от времени системы альтернативным антивирусом. Для этого можно использовать бесплатные утилиты от известных брендов (Dr.Web, Касперский, Emsisoft, McAffee, ESET и др.) Как раз сегодня скачал проверенный годами Dr.Web Cure It, чтобы в очередной раз проверить свой компьютер (несколько месяцев прошло с предыдущей проверки). У меня Windows 8.1, антивирусную защиту обеспечивает встроенный в систему «Защитник»: 2 года — полёт нормальный.

Проверка завершена, и что я вижу?! 83 угрозы — это для меня равно, что рыбаку поймать щуку на 8 кг. Хотел уже радостно воскликнуть: «Попались!» Но просмотр «угроз», найденных Доктором, поверг меня в уныние.

Подавляющее большинство (80) «угроз» относилось к исполняемым файлам и библиотекам набора утилит для оптимизации системы Auslogics BoostSpeed.

Угроза обозначена как «Program.Unwanted», т.е. нежелательная программа. В логе написано «is riskware program». Ага, значит, если нежелательная, так сразу уже потенциально опасная. А потом я ещё прочитал описание этого «вируса» Program.Unwanted.539 на сайте Dr.Web, и стало совсем печально за любимый до сегодняшнего дня антивирусный продукт.

Там дальше ещё много букв, но суть в следующем. Разработчики Доктора, запустив на новой системе твикер Auslogics BoostSpeed 8 были поражены количеством обнаруженных проблем (189), а также неудовлетворены тем, что в бесплатной демо-версии твикера возможно исправить лишь некоторые проблемы, а остальные править «ручками» (читая лог найденных проблем), либо приобрести лицензию. Также замечено, что найденные проблемы вовсе не являются проблемами — что это всего лишь временные файлы, которые естественным образом создаются в ходе работы системы.

Уважаемые! Если вы купите новенький автомобиль и по какой-то причине решите сразу сделать капитальный ремонт двигателя, то работы будет столько же и заплатить надо будет столько же, как и при капремонте движка 10-летнего авто. Только смысла в этом ремонте не будет, но раз уж вы захотели, кто же вам запретит?

Действительно, на новой системе нет смысла использовать твикер. Но если не пользоваться твикером, через год-два в системе будут десятки гигабайт мусора и накопятся ошибки, нарушающие или тормозящие нормальную работу. А твикер у меня тихонько шуршит раз в неделю, и система как новая даже спустя 2 года.

Вот что я скажу вам, разработчики Доктора! Вы пойдите в школу на урок информатики, и там узнайте, какое ПО называется вирусным. И вы поймёте, почему вышеописанный твикер вирусом НЕ является:

- я сам установил его в свою систему;

- он выполняет только те действия, которые и указаны в его описании;

- он не пытается распространяться на другие компьютеры без моего желания;

- свою работу делает только тогда, когда я его запускаю, либо по расписанию, если я задал расписание выполнения;

- он не нарушает работу системы, честно удаляя только ненужное;

- если я решу заплатить за лицензию, это будет намеренное решение, а не скрытое списание денежных средств.

Если уж на то пошло, то сам Dr.Web можно так же назвать вирусом. Ведь он:

- обнаруживает те «угрозы», которые угрозами не являются;

- просит приобрести платную лицензию во избежание появления новых угроз;

- действительно наносит вред системе, удаляя полезное ПО, которое он считает бесполезным = нежелательным = потенциально опасным.

Чуть не забыл. Я описал 80 найденных «угроз», но есть ещё 3. Одна из них заключается в том, что системный файл hosts «возможно испорчен» — Доктор предлагает это исправить. Спасибо, Доктор, но не надо. В моём файле hosts только мои правила (я проверил). Вот вам статья про файл hosts, и как можно его полезно использовать.

И ещё 2 угрозы называются «Trojan.LoadMoney». Описание на сайте весьма странное, но переводя с технического языка на русский звучит примерно так: «Программа некоторое время проверяет, есть ли на компьютере доступ в Интернет, потом самоудаляется. » Всё.

Я знаю эту программу — это загрузчик от известной компании Mail.ru. Разработчики и распространители ПО для дополнительного заработка оборачивают свои программы в Загрузчик, который перед установкой программы предлагает установить мэйловский браузер и тулбар. Если уберёте галочки, никакой дополнительной установки не производится. Как говорил дедушка Джованни, глядя на цветущий бассейн: «It’s not dangerous, but not beautiful».

Точно так же рекламирует свои продукты Яндекс — и это не считается вирусом. Adobe Flash Player при закачке с сайта предлагает установить McAffee антивирус и Yahoo тулбар (надо убрать галочку, чтобы установка не была произведена) — и при этом флэш плеер тоже не вирус! Короче.

Remove PUP.Optional.LoadMoney (Руководство по удалению вирусов)

PUP.Optional.LoadMoney — это специальное средство обнаружения, используемое Malwarebytes Anti-Malware и другими антивирусными продуктами для выявления и обнаружения потенциально нежелательной программы.

Потенциально нежелательное приложение — это программа, которая содержит рекламное ПО, устанавливает панели инструментов или преследует другие неясные цели.

PUP.Optional.LoadMoney — это технически не вирус, но он демонстрирует множество вредоносных свойств, таких как способность руткитов глубоко проникать в операционную систему, захват браузера и, в целом, просто вмешательство в работу пользователя.Промышленность обычно называет это «ПНП» или потенциально нежелательной программой.

Инфекция PUP.Optional.LoadMoney используется для увеличения доходов от рекламы, как и использование блэкхэта SEO для повышения рейтинга страницы сайта в результатах поиска.

PUP.Optional.LoadMoney попал на ваш компьютер после того, как вы установили бесплатное программное обеспечение (запись / потоковое видео, менеджеры загрузки или создатели PDF), которое включило в свою установку этот угонщик браузера. Эта потенциально нежелательная программа также входит в состав специального установщика на многих сайтах загрузки (например, CNET, Brothersoft или Softonic), поэтому, если вы загрузили программное обеспечение с этих сайтов, скорее всего, это ПНП.Необязательно. LoadMoney был установлен в процессе установки программного обеспечения.

PUP.Optional.LoadMoney — это поддерживаемый рекламой (пользователи могут видеть дополнительные баннеры, поисковые, всплывающие, всплывающие, межстраничные и текстовые ссылки) подключаемый модуль для браузеров Internet Explorer (BHO) и Firefox / Chrome (плагин) и распространяется через различные платформы монетизации во время установки. Расширение браузера включает в себя различные функции, которые изменяют стандартные или пользовательские настройки браузера, включая домашнюю страницу, настройки поиска и в некоторых случаях изменяют пороговое значение времени загрузки Internet Explorer, помещают файл блокировки в Firefox, чтобы предотвратить изменение настроек конкурирующего программного обеспечения. а также отключить политику безопасности контента браузера, чтобы разрешить межсайтовый скриптинг плагина.

Вы должны всегда обращать внимание на при установке программного обеспечения , потому что часто установщик программного обеспечения включает дополнительные установки, такие как этот угонщик браузера PUP.Optional.LoadMoney. Будьте очень осторожны с тем, что вы согласны установить.

Всегда выбирайте выборочную установку и снимайте выделение со всего, что вам незнакомо, особенно дополнительного программного обеспечения, которое вы никогда не хотели загружать и устанавливать. Само собой разумеется, что вам не следует устанавливать программное обеспечение, которому вы не доверяете.

Как удалить PUP.Optional.LoadMoney (Руководство по удалению вирусов)

Эта страница представляет собой подробное руководство по удалению PUP.Optional.LoadMoney из Internet Explorer, Firefox и Google Chrome.

Пожалуйста, выполните все шаги в правильном порядке. Если у вас есть какие-либо вопросы или сомнения, ОСТАНОВИТЕ и обратитесь к нам за помощью.

ШАГ 1 : Удалить рекламное ПО PUP.Optional.LoadMoney с помощью AdwCleaner

ШАГ 2 : Удалить браузер-угонщик PUP.Optional.LoadMoney с помощью средства удаления нежелательной программы

ШАГ 3 : Удалить PUP.Необязательно. Вирус LoadMoney с Malwarebytes Anti-Malware Free

ШАГ 4 : Дважды проверьте заражение PUP.Optional.LoadMoney с помощью HitmanPro

ШАГ 1. Удалите рекламное ПО PUP.Optional.LoadMoney с помощью AdwCleaner

Утилита AdwCleaner просканирует ваш компьютер на наличие вредоносных файлов и ключей реестра PUP.Optional.LoadMoney, которые могли быть установлены на ваш компьютер без вашего ведома.

- Вы можете загрузить утилиту AdwCleaner по ссылке ниже.

ССЫЛКА ДЛЯ ЗАГРУЗКИ ADWCLEANER ( Эта ссылка автоматически загрузит AdwCleaner на ваш компьютер ) - Перед запуском AdwCleaner закройте все открытые программы и интернет-браузеры , затем дважды щелкните значок AdwCleaner .

Если Windows предложит вам запускать AdwCleaner или нет, позвольте ему запуститься.

- Когда откроется программа AdwCleaner, нажмите кнопку Scan , как показано ниже.

AdwCleaner начнет поиск вредоносных файлов PUP.Optional.LoadMoney, которые могут быть установлены на вашем компьютере.

- Чтобы удалить вредоносные файлы PUP.Optional.LoadMoney, обнаруженные на предыдущем шаге, нажмите кнопку Очистить .

AdwCleaner предложит вам сохранить все открытые файлы или данные, так как программе потребуется перезагрузить компьютер. Пожалуйста, сделайте это, а затем нажмите кнопку OK .

ШАГ 2: Удаление ЩЕНКА.Необязательно. Взлом браузера LoadMoney с помощью Junkware Removal Tool

Junkware Removal Tool — это мощная утилита, которая удаляет вирус PUP.Optional.LoadMoney из Internet Explorer, Firefox или Google Chrome.

- Вы можете загрузить утилиту Junkware Removal Tool по следующей ссылке:

ИНСТРУМЕНТ ДЛЯ УДАЛЕНИЯ JUNKWARE. ССЫЛКА ДЛЯ ЗАГРУЗКИ (Эта ссылка автоматически загрузит утилиту Junkware Removal Tool на ваш компьютер) - После завершения загрузки Junkware Removal Tool, пожалуйста, дважды щелкните JRT.Значок exe , как показано ниже.

Если Windows запрашивает, хотите ли вы запускать Junkware Removal Tool, позвольте ему запуститься.

- Junkware Removal Tool, и в командной строке вам нужно нажать любую клавишу , чтобы выполнить сканирование на наличие PUP.Optional.LoadMoney.

Наберитесь терпения, поскольку это может занять некоторое время (до 10 минут) в зависимости от технических характеристик вашей системы.

- Когда сканирование Junkware Removal Tool будет завершено, эта утилита отобразит журнал с вредоносными файлами и ключами реестра, которые были удалены с вашего компьютера.

Теперь запустится

ШАГ 3. Удалите вирус PUP.Optional.LoadMoney с помощью Malwarebytes Anti-Malware Free

Malwarebytes Anti-Malware Free использует мощную технологию Malwarebytes для обнаружения и удаления всех следов вредоносных программ, включая червей, трояны, руткиты, мошенников, программы дозвона, шпионское ПО и многое другое.

- Вы можете загрузить Malwarebytes Anti-Malware Free по ссылке ниже, затем дважды щелкните значок с именем mbam-setup.exe , чтобы установить эту программу.

MALWAREBYTES ANTI-MALWARE ССЫЛКА ДЛЯ ЗАГРУЗКИ (Эта ссылка откроет страницу загрузки в новом окне, откуда вы можете загрузить Malwarebytes Anti-Malware Free) - Когда начнется установка, продолжит следовать подсказкам , чтобы продолжить процесс установки, затем на последнем экране нажмите кнопку Завершить .

- На вкладке Scanner выберите Выполнить полное сканирование , а затем нажмите кнопку Scan , чтобы начать поиск ПНП.Необязательно. Загрузите вредоносные файлы.

- Malwarebytes начнет сканирование вашего компьютера на наличие PUP.Optional.LoadMoney, как показано ниже.

- Когда сканирование Malwarebytes Anti-Malware будет завершено, нажмите кнопку Показать результаты .

- Теперь вам будет представлен экран, показывающий компьютерные инфекции, обнаруженные программой Malwarebytes Anti-Malware. Убедитесь, что все установлено на Checked (отмечено галочкой) , затем нажмите кнопку Remove Selected .

Anti-Malware

ШАГ 4. Еще раз проверьте заражение PUP.Optional.LoadMoney с помощью HitmanPro

HitmanPro — это сканер второго мнения, предназначенный для защиты вашего компьютера от вредоносных программ (вирусов, троянов, руткитов и т. Д.), Которые заразили ваш компьютер, несмотря на все принятые вами меры безопасности (например, антивирусное программное обеспечение, брандмауэры и т. Д.) .

- Вы можете загрузить HitmanPro по следующей ссылке:

HITMANPRO СКАЧАТЬ ССЫЛКУ (Эта ссылка откроет веб-страницу, с которой вы можете загрузить HitmanPro) - Дважды щелкните файл с именем HitmanPro.exe (для 32-битных версий Windows) или HitmanPro_x64.exe (для 64-битных версий Windows). Когда программа запустится, вам будет представлен стартовый экран, как показано ниже.

Нажмите кнопку Next , чтобы установить HitmanPro на свой компьютер.

- HitmanPro начнет сканирование вашего компьютера на наличие вредоносных файлов PUP.Optional.LoadMoney.

- По завершении отобразится список всех вредоносных программ, обнаруженных программой, как показано на изображении ниже.Нажмите кнопку Next , чтобы удалить рекламное ПО PUP.Optional.LoadMoney.

- Нажмите кнопку Активировать бесплатную лицензию , чтобы запустить 30-дневную пробную версию и удалить все вредоносные файлы с вашего компьютера.

Теперь ваш компьютер должен быть свободен от заражения PUP.Optional.LoadMoney. Если ваше текущее антивирусное решение пропускает эту инфекцию, вы можете рассмотреть возможность приобретения PRO версии Malwarebytes Anti-Malware для защиты от этих типов угроз в будущем и выполнять регулярное сканирование компьютера с помощью HitmanPro .

Если у вас все еще возникают проблемы при попытке удалить PUP.Optional.LoadMoney с вашего компьютера, начните новую тему на нашем форуме Malware Removal Assistance .

Отчет об удалении Trojan.Loadmoney

ESL Threat Scorecard — это отчет об оценке каждой вредоносной угрозы, которая была собрана и проанализирована в нашем Центре исследования вредоносного ПО. Карта оценок угроз ESL оценивает и ранжирует каждую угрозу с помощью нескольких показателей, таких как тенденции, инциденты и серьезность во времени.

Помимо эффективной оценки каждой угрозы, мы можем интерпретировать анонимные географические данные, чтобы составить список трех стран, наиболее инфицированных конкретной угрозой. Данные, используемые для ESL Threat Scorecard, обновляются ежедневно и отображаются на основе тенденций за 30-дневный период. ESL Threat Scorecard — это полезный инструмент для широкого круга пользователей компьютеров от конечных пользователей, которые ищут решение для устранения конкретной угрозы, или экспертов по безопасности, занимающихся анализом и исследованиями данных о возникающих угрозах.

Каждое из полей, перечисленных в таблице оценки угроз ESL и содержащих определенное значение, выглядит следующим образом:

Рейтинг: Текущий рейтинг конкретной угрозы среди всех других угроз, обнаруженных в нашей базе данных исследования вредоносных программ.

Уровень угрозы: Уровень угрозы, которую конкретная компьютерная угроза может создать для зараженного компьютера. Уровень угрозы зависит от поведения конкретной угрозы и других факторов риска. Мы оцениваем уровень угрозы как низкий, средний или высокий.Различные уровни угроз обсуждаются в модели оценки рисков SpyHunter.

Зараженный компьютер: Число подтвержденных и предполагаемых случаев конкретной угрозы, обнаруженных на зараженных компьютерах, полученное из отчетов журнала диагностики и сканирования, созданных Сканером шпионского ПО SpyHunter.

% Изменение: Ежедневное процентное изменение частоты заражения компьютеров конкретной угрозой. Формула процентных изменений вытекает из текущих тенденций конкретной угрозы.Повышение рейтинга конкретной угрозы приводит к пересчету процента от ее недавнего прироста. Когда рейтинг конкретной угрозы снижается, процентная ставка отражает ее недавнее снижение. Если конкретная угроза остается неизменной, процентное изменение остается в ее текущем состоянии. Данные% изменения рассчитываются и отображаются в трех различных диапазонах дат: за последние 24 часа, 7 дней и 30 дней. Рядом с процентным изменением указывается динамика тенденции, которую делает конкретная угроза вредоносного ПО, вверх или вниз в рейтинге.Каждый уровень движения имеет цветовую кодировку: зеленая стрелка вверх (∧) указывает на подъем, красная стрелка вниз (∨) указывает на снижение, а коричневый символ равенства (=) указывает на отсутствие изменений или выход на плато.

Топ-3 зараженных стран: Перечисляет три страны с наибольшим числом зараженных за последний месяц. Эти данные позволяют пользователям компьютеров отслеживать географическое распространение конкретной угрозы по всему миру.

Удаление вируса Trojan.LoadMoney.336 — март 2021 г. — FixYourBrowser

Троян.LoadMoney.336 — это вирус, обнаруженный Microsoft и несколькими поставщиками антивирусного или антивирусного программного обеспечения. Эта угроза Trojan.LoadMoney.336 классифицируется как ПНП — потенциально нежелательная программа или ПНП — потенциально нежелательная программа, поскольку она создает и действует как вредоносная угроза или вирус для вашей компьютерной системы Windows.