Vault это что: Храним секреты приложения в Vault

Храним секреты приложения в Vault

Недавно я тут общался с одним из наших экспертов по безопасности и пытался выбить у него наш супер-секретный сертификат для одного из своих приложений. Но выбить не просто так, а чтобы приложение могло достучаться до сертификата, а я — нет. Вдруг я на тёмную сторону силы подамся. Нетривиальная задача, скажу я вам.

Уже чуть позже, вгугливая, какие вообще есть инструменты для управления секретами, я наткнулся на HashiCorp Vault, и немного прифигел от того, как много вещей, оказывается, надо организовать и знать, чтобы эту задачу решить. Будучи всё ещё под впечатлением, сегодня я решил пройтись по основам Vault и, если получится, показать, насколько интересные решения умные люди нашли на этом поприще.

Что такое Vault

Vault — это утилита командной строки в комплекте с RESTful сервисом, которая отвечает за управление секретами — логинами, паролями, ключами, сертификатами и прочими таинствами. «Управление» включает в себя как хранение, так и выдачу секретов конкретным приложениям с пометкой у себя в журнале, кому и когда это произошло.

В довесок ко всему vault можно интегрировать со сторонними поставщиками секретов (вроде AWS, PKI или базами данных) и, например, генерировать временные логины и пароли на лету. Ну и конечно все права доступа к хранилищу секретов настраиваются, всё шифруется, и любой запрос логгируются. Всё по-взрослому.

Установка

Практически всё, что делает HashiCorp, можно скачать в виде архива и просто запустить. Вот бы все так делали. Свой vault я скачал на Mac, так что все примеры будут с лёгким ароматом линуксовой командной строки. Тем, кто любит виндовые ароматы, расстраиваться на стоит, потому что vault поддерживает и их. Морально и платформенно.

«Hello world!»

Для начала создадим что-нибудь простое, рабочее и бесполезное. Чтобы просто посмотреть, как vault работает. Так как в него входит и утилита, и RESTful сервер, то последний нужно как-то запустить. Для игр и экспериментов это можно сделать вот такой командой:

vault server -dev

#==> Vault server configuration:

#. ..

..

#The only step you need to take is to set the following environment variables:

#

# export VAULT_ADDR=’http://127.0.0.1:8200′

#…

#Unseal Key: JMe7A0cECXKLnSP8pQmKIrku3if1NWzgrTiLSeRQcPA=

#Root Token: 18924580-71bd-f5e0-a218-50bfada86741

#

#==> Vault server started! Log data will stream in below:

#…

|

| vault server -dev #==> Vault server configuration: #… #The only step you need to take is to set the following environment variables: # # export VAULT_ADDR=’http://127.0.0.1:8200′ #… #Unseal Key: JMe7A0cECXKLnSP8pQmKIrku3if1NWzgrTiLSeRQcPA= #Root Token: 18924580-71bd-f5e0-a218-50bfada86741 # #==> Vault server started! Log data will stream in below: #… |

В dev режиме сервер работает по HTTP, что обязательно приведёт в ступор vault клиента. Но его можно успокоить, разъяснив через переменную среды (

VAULT_ADDR ), что HTTPS на сегодня отменяется. Что самое приятное,

Что самое приятное, vault server –dev даже вывел команду, которая может это сделать. Так что CTRL+C, CTRL+V — и всё работает:

export VAULT_ADDR=’http://127.0.0.1:8200′

# writes nothing

|

| export VAULT_ADDR=’http://127.0.0.1:8200′ # writes nothing |

Теперь мы можем посохранять какие-нибудь секретные данные. Например, представим, что у нас есть staging база данных, логин и пароль к которой (“sa”, “1”) нельзя показывать посторонним. Сохранить эти параметры можно под ключом secret/db-staging (как путь в файловой системе):

vault write secret/db-staging name=sa password=1

|

| vault write secret/db-staging name=sa password=1 |

Вообще просто. Прочитать их назад ещё проще:

vault read secret/db-staging

#Key Value

#. ..

..

#name sa

#password 1

|

| vault read secret/db-staging #Key Value #… #name sa #password 1 |

В реальном юз-кейсе, конечно, пришлось бы сначала залогиниться, но сервер, запущенный в режиме -dev, работает без этих условностей. Но если бы мы попробовали прочитать секрет через HTTP, как, например, действовало бы настоящее приложение, то представиться всё же пришлось бы:

curl http://127.0.0.1:8200/v1/secret/db-staging

# {«errors»:[«missing client token»]}

|

| curl http://127.0.0.1:8200/v1/secret/db-staging # {«errors»:[«missing client token»]} |

Для авторизации vault использует секретные токены и у нас даже есть один такой — для root. Его выводила всё та же команда запуска сервера (

Его выводила всё та же команда запуска сервера (vault server –dev output). Им и воспользуемся:

curl -s \

—header «X-Vault-Token: 18924580-71bd-f5e0-a218-50bfada86741» \

http://127.0.0.1:8200/v1/secret/db-staging \

| jq ‘.data’

#{

# «name»: «sa»,

# «password»: «1»

#}

|

| curl -s \ —header «X-Vault-Token: 18924580-71bd-f5e0-a218-50bfada86741» \ http://127.0.0.1:8200/v1/secret/db-staging \ | jq ‘.data’

#{ # «name»: «sa», # «password»: «1» #} |

В жизни примерно так всё и будет происходить. Кто-то, например администратор, разложит в хранилище секреты и раздаст приложениям токены, а они уже будут запрашивать данные по HTTP(S).

Правда, то, что мы сейчас сотворили, не сильно впечатляет. Всё-таки простейшее Consul хранилище с настроенными правами доступа сделало бы абсолютно то же самое. Чтобы как следует впечатлиться, нужно копнуть немного глубже.

Чтобы как следует впечатлиться, нужно копнуть немного глубже.

Более реалистичный пример

Попробуем сделать тот же самый пример, но уже по-взрослому. Ну или хотя бы как подростки.

Запускаем сервер

Как говорил дружище Боромир,

Для начала нужно сводить его на ужин скормить ему конфигурацию, а в минимальном файле конфигурации хотя бы указать, где физически хранить секреты, и по какому IP и порту из выпрашивать. Хотя перманентных хранилищ для Vault хоть пруд-пруди (Consul, S3, PostgreSQL, Azure и остальные), мой vault будет хранить данные прямо в файловой системе. IP и порт же я сделаю как и в —dev режиме.

storage «file» {

path = «./secrets»

}

listener «tcp» {

address = «127.0.0.1:8200»

tls_disable = 1

}

|

| storage «file» { path = «./secrets» }

listener «tcp» { address = «127. tls_disable = 1 } |

Кстати, HashiCorp изобрела свой собственный язык для конфигурации, который вы только что увидели, и назвала его HCL (HashiCorp Configuration Language). HCL немного похож на плод неудавшейся любви JSON и YAML, но с юридической точки зрения является надмножеством JSON. В мире действительно катастрофически не хватает языков программирования и форматов, так что я рад, что HashiCorp включилась в его спасение. Следующим шагом, я надеюсь, они создадут свой текстовый редактор и какой-нибудь JavaScript-овый фреймуорк. Клон Ангуляра, например.

Но я отвлёкся. Запустим-ка сервер и двинемся дальше:

vault server -config config.hcl

|

| vault server -config config.hcl |

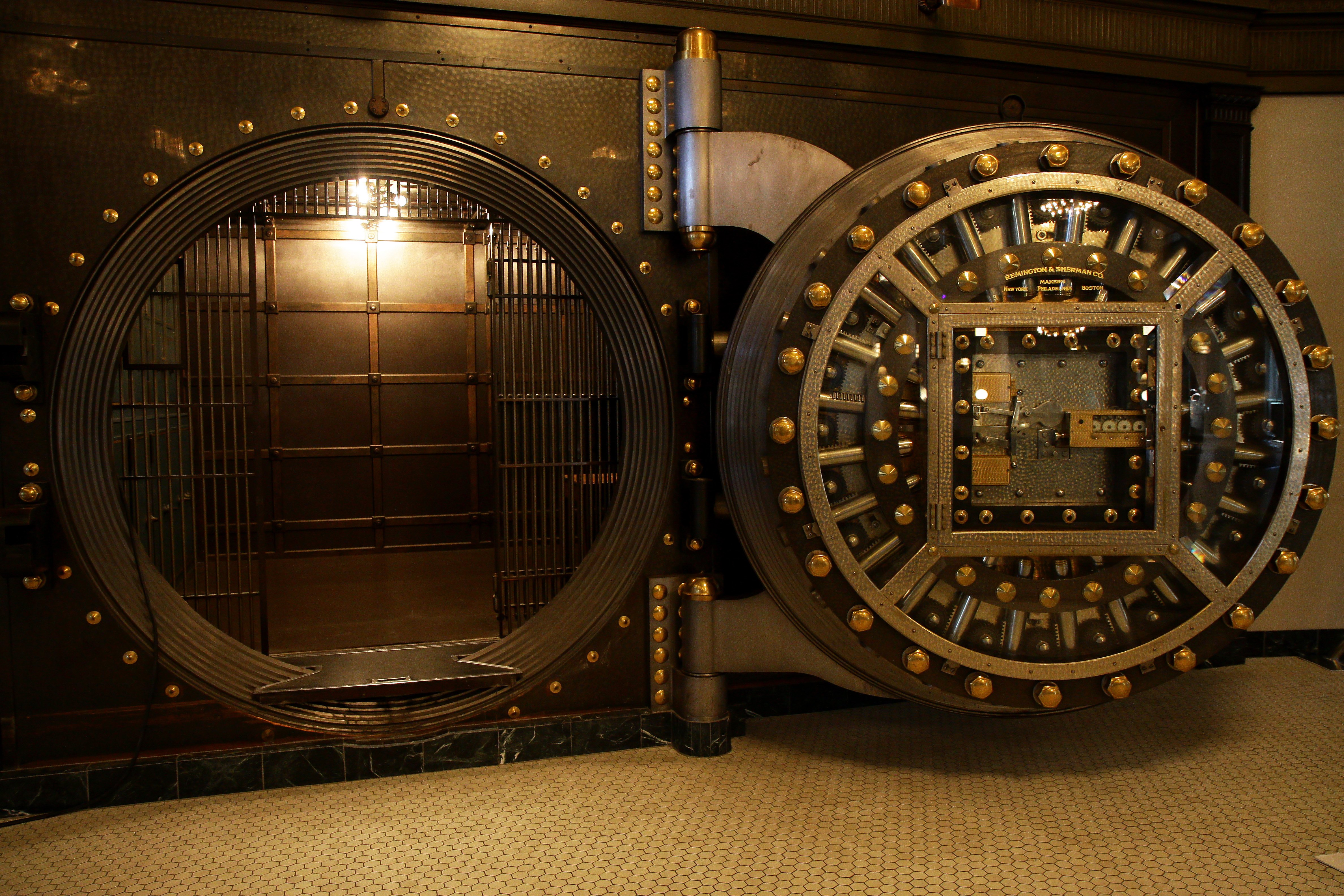

Распечатываем хранилище

Идея с распечатыванием просто прекрасна. По-умолчанию vault всегда запечатан (sealed). Как сейф в банке. Все секреты лежат в зашифрованном хранилище (у нас — с файле), и даже vault не знает, что с ними делать. Но есть ещё одно состояние — распечатанное (unsealed). В нём vault получает ключ для расшифровки, загружает секреты себе в память, и готовится общаться со шпионами. То, как происходит процесс распечатывания, впечатляет меня до сих пор.

Как сейф в банке. Все секреты лежат в зашифрованном хранилище (у нас — с файле), и даже vault не знает, что с ними делать. Но есть ещё одно состояние — распечатанное (unsealed). В нём vault получает ключ для расшифровки, загружает секреты себе в память, и готовится общаться со шпионами. То, как происходит процесс распечатывания, впечатляет меня до сих пор.

Когда мы впервые инициализируем хранилище, оно создаёт мастер-ключ для расшифровки и дробит его на несколько частей. Сам ключ уничтожается. Чтобы его восстановить, нужно собрать хотя бы несколько частей ключа назад. Если эти части хранятся у разных людей, то нам придётся подкупить сразу кучу народа, чтобы это храниличе втихаря распечатать. Запечатать же хранилище назад можно и в одиночку.

Вот, как это выглядит. Сейчас я инициализирую хранилище, разобью мастер-ключ на 3 части, и как минимум две из них потребуются назад, чтобы восстановить ключ и хранилище распечатать:

vault init -key-shares 3 -key-threshold 2

#. ..

..

#Unseal Key 1: tQatbtCzOeX5f2mL4Mbd30drim5/CdIOODdBlZ0TxLQ/

#Unseal Key 2: cHCFu9rvz6vwk9jH6dtg+7Ct0EvjN02FRFCPI/dFVFlO

#Unseal Key 3: r3jt+sDaW1UYg1psAQcHdoOAGmEEPlikVmHt+YRqVu4e

#Initial Root Token: 5565017e-4b50-bb5f-073e-3def713ba4f1

#…

|

| vault init -key-shares 3 -key-threshold 2 #… #Unseal Key 1: tQatbtCzOeX5f2mL4Mbd30drim5/CdIOODdBlZ0TxLQ/ #Unseal Key 2: cHCFu9rvz6vwk9jH6dtg+7Ct0EvjN02FRFCPI/dFVFlO #Unseal Key 3: r3jt+sDaW1UYg1psAQcHdoOAGmEEPlikVmHt+YRqVu4e #Initial Root Token: 5565017e-4b50-bb5f-073e-3def713ba4f1 #… |

Теперь, имея на руках три ключа, мне нужно вызвать vault unseal хотя бы два раза (с разными ключами, есс-на):

vault unseal

#Key (will be hidden):

#Sealed: true

#Key Shares: 3

#Key Threshold: 2

#Unseal Progress: 1

#Unseal Nonce: 4fd58cbe-222a-2b05-57f3-5b3736676540

vault unseal

#. ..

..

|

| vault unseal #Key (will be hidden): #Sealed: true #Key Shares: 3 #Key Threshold: 2 #Unseal Progress: 1 #Unseal Nonce: 4fd58cbe-222a-2b05-57f3-5b3736676540

vault unseal #… |

В результате vault распакован, и его можно порасспрашивать на предмет гостайны.

Аутентификация

Разумеется, без паспорта секреты нам никто не покажет. Роль идентификатора в vault играют токены, и как минимум один у нас уже есть — для root (сгенерирован во время vault init). Попробуем представиться.

vault auth 18924580-71bd-f5e0-a218-50bfada86741

#Successfully authenticated! You are now logged in.

|

| vault auth 18924580-71bd-f5e0-a218-50bfada86741 #Successfully authenticated! You are now logged in. |

vault нас узнал, так что можно добавить ему важных секретов (потом пригодятся).

vault write secret/db-production login=»1″ password=»1″

vault write secret/db-staging login=»dev» password=»pass»

|

| vault write secret/db-production login=»1″ password=»1″ vault write secret/db-staging login=»dev» password=»pass» |

Создаём полиси и новый токен

Использовать root токен в vault — точно такой же плохой тон, как и логиниться под root в Убунту. Но вот какая проблема: если создать не-root токен будучи рутом (других-то ведь нет ещё), мы сделаем дочерний токен, который унаследует все права батюшки и.. тоже станет рутом. Генетика-с. Чтобы этого избежать, потомству вместе с генами нужно передать полиси с ограниченными правами.

Полиси — это ещё один HCL файл, который просто указывает, из каких ключей можно читать, в какие ключи можно записывать, а от каких стоит держаться подальше. Если бы я хотел дать чайлдовому токену право на чтение из

Если бы я хотел дать чайлдовому токену право на чтение из secret/db-staging и запретить трогать всё остальное, то сотворил бы что-нибудь вроде такого:

path «secret/db-staging» {

capabilities = [«read»]

}

|

| path «secret/db-staging» { capabilities = [«read»] } |

Сохраняем шедевр в файл dev-policy.hcl, скармливаем в vault через vault policy-write development dev-policy.hcl, и можно приступать к созданию нового, ограниченного во всех смыслах токена:

vault token-create -policy development

#Key Value

#— ——

#token 77ab8047-34e2-34ac-1245-ce98c00d9c12

#…

#token_policies [default development]

|

| vault token-create -policy development #Key Value #— —— #token 77ab8047-34e2-34ac-1245-ce98c00d9c12 #. #token_policies [default development] |

Токен готов, и проверить, что он ограничен в правах, проще простого:

vault auth 77ab8047-34e2-34ac-1245-ce98c00d9c12

vault read secret/db-staging

#Key Value

#…

#login dev

#password pass

vault read secret/db-production

#Error reading secret/db-production: Error making API request.

#…

#* permission denied

|

| vault auth 77ab8047-34e2-34ac-1245-ce98c00d9c12

vault read secret/db-staging #Key Value #… #login dev #password pass

vault read secret/db-production #Error reading secret/db-production: Error making API request. #… #* permission denied |

Используем кастомный провайдер секретов (secret backend)

До настоящего момента мы использовали дефолтного провайдера секретов типа ключ-значение. Vault монтировал его как

Vault монтировал его как secrets, поэтому нам и приходилось начинать все секретные пути с secrets/. Но есть и другие провайдеры.

Представьте, как было бы здорово, если бы вместо статических логина и пароля, которые кто-то ввёл в хранилище руками и теперь должен отслеживать и обновлять, мы бы генерировали временные для каждого приложения. Представили? Вот кастомный провайдер такое может устроить.

Раз уж мы начали с примера про базы данных и их пароли, то можно подключить встроенный бэкэнд секретов под названием database и начать генерировать логины-пароли к, например, MySQL базе на лету. Чтобы совсем весело было, пусть сгенерированные аккаунты будут иметь право только на чтение. Обзовём их ролью viewer, и будет нам счастье.

Но прежде, чем счастье произойдёт, надо переключиться обратно на root токен.

vault auth 18924580-71bd-f5e0-a218-50bfada86741

|

| vault auth 18924580-71bd-f5e0-a218-50bfada86741 |

Теперь примонтируем database:

vault mount database

# Successfully mounted ‘database’ at ‘database’!

|

| vault mount database # Successfully mounted ‘database’ at ‘database’! |

А вот теперь нам нужен какой-нибудь MySQL для экспериментов. Так как у меня на машине есть Docker, то заполучить рабочий MySQL сервер можно за считанные секунды:

Так как у меня на машине есть Docker, то заполучить рабочий MySQL сервер можно за считанные секунды:

docker run —rm -d \

-p3306:3306 \

-e MYSQL_ROOT_PASSWORD=rootpwd \

mysql

|

| docker run —rm -d \ -p3306:3306 \ -e MYSQL_ROOT_PASSWORD=rootpwd \ mysql |

Эта команда так же откроет порт

3306 и задаст рутовый MySQL пароль —

rootpwd. И то, и другое нам потребуется для дружбы с vault.

Теперь можно настроить database провайдера и рассказать ему, как создавать viewer аккаунты:

vault write database/config/mysql \

plugin_name=mysql-database-plugin \

connection_url=»root:rootpwd@tcp(127.0.0.1:3306)/» \

allowed_roles=viewer

vault write database/roles/viewer \

db_name=mysql \

creation_statements=»CREATE USER ‘{{name}}’@’%’ IDENTIFIED BY ‘{{password}}’;GRANT SELECT ON *. * TO ‘{{name}}’@’%’;»

* TO ‘{{name}}’@’%’;»

|

| vault write database/config/mysql \ plugin_name=mysql-database-plugin \ connection_url=»root:rootpwd@tcp(127.0.0.1:3306)/» \ allowed_roles=viewer

vault write database/roles/viewer \ db_name=mysql \ creation_statements=»CREATE USER ‘{{name}}’@’%’ IDENTIFIED BY ‘{{password}}’;GRANT SELECT ON *.* TO ‘{{name}}’@’%’;» |

По сути обращение к vault за логином и паролем сводится к CREATE USER запросу, в котором явно прописано, что кроме “SELECT” viewer роль уметь ничего не должна. Можно было бы ещё указать, через сколько времени этот аккаунт самоуничтожится, но vault и так поставит какой-нибудь ограничитель.

Ну что, попробуем запросить пароль к базе:

vault read database/creds/viewer

#Key Value

#— ——

#lease_id database/creds/viewer/d9ec67ae-07c9-c6ba-ae5a-9e49f74a8c78

#lease_duration 768h0m0s

#lease_renewable true

#password A1a-9xstpvu59txsx6qw

#username v-root-viewer-pxutp8uzw7t1z53w97

|

| vault read database/creds/viewer #Key Value #— —— #lease_id database/creds/viewer/d9ec67ae-07c9-c6ba-ae5a-9e49f74a8c78 #lease_duration 768h0m0s #lease_renewable true #password A1a-9xstpvu59txsx6qw #username v-root-viewer-pxutp8uzw7t1z53w97 |

А теперь протестируем этот логин и пароль на самом MySQL:

mysql -u v-root-viewer-pxutp8uzw7t1z53w97 -pA1a-9xstpvu59txsx6qw

#mysql: [Warning] Using a password on the command line interface can be insecure.

#Welcome to the MySQL monitor. Commands end with ; or \g.

#Your MySQL connection id is 6

#Server version: 5.7.19 MySQL Community Server (GPL)

#

mysql >

|

| mysql -u v-root-viewer-pxutp8uzw7t1z53w97 -pA1a-9xstpvu59txsx6qw #mysql: [Warning] Using a password on the command line interface can be insecure. #Welcome to the MySQL monitor. Commands end with ; or \g. #Your MySQL connection id is 6 #Server version: 5.7.19 MySQL Community Server (GPL) # mysql > |

Всё работает! Ну не здорово ли? Теперь каждое приложение, каждый процесс будет получать свой собственный логин и пароль, которые нет смысла воровать (они же временные), и которые всегда можно отследить из-за вездесущего логгинга и мониторинга.

Практически заключение

К vault можно подключать и других провайдеров: для генерации секретов, аутентификации (например, AWS или github) и даже для аудита.

Чем я впечатлён до сих пор, так это как много можно узнать, просто изучив новый инструмент. Алгоритмы, концепции, идеи, пример грамотного разделения приложения на базовую логику и систему плагинов. Даже если бы сегодня был последний день, когда я использовал vault, время, потраченное на его изучение, того стоило. И день явно ведь был не последний. В общем, я доволен.

Поделиться ссылкой:

Что такое App Vault на Xiaomi и как его удалить

Китайская компания Xiaomi не перестаёт удивлять постоянными обновлениями. Производитель и вправду «заморачивается», придумывая новые, более полезные программы, тем самым расширяя функционал смартфона. Обновление прошивки MIUI принесло приложение, мимо которого нельзя пройти – App Vault. Разработчики говорят о том, что подобный софт облегчит жизнь юзерам. Давайте разберёмся в этом вопросе более детально.

Что такое App Vault

App Vault (также его называют Mi помощник) – это особая папка, где отображаются некоторые системные виджеты и программы, наиболее нужные пользователю. Это так называемый «второй рабочий стол», куда можно перенести важный софт.

Это так называемый «второй рабочий стол», куда можно перенести важный софт.

Взяв во внимание модель телефона и установленную прошивку, можно добавить определённый перечень интересных приложений. К примеру, мессенджеры, заметки, шагомер, быстрый поиск и т. д. В определённых версиях можно даже вызывать такси Ola. Не нужно тратить лишнее время для поиска, Mi помощник упорядочит нужный софт в необходимом порядке.

Впервые Xiaomi представила улиту App Vault в 2017 году с релизом MIUI 9. Сегодня для использования доступны более 40 сервисов в 14 категориях.

СОВЕТ. Перенося файлы в программу, вы освобождаете на телефоне дополнительную память, которую можно использовать в нужных целях.

Программа имеет три отдельных блока, где пользователь может разместить программы в нужном порядке. К примеру, в одном блоке отмечать все особые даты и мероприятия. Во втором – добавить заметки или записи, нужные в ближайшее время (список запланированных дел, покупок и т. д). Для пользователей, следящих за физической активностью, удобно использовать шагомер в третьем блоке.

Как настроить App Vault

Даже обычному пользователю смартфона настроить улиту не составит труда. Если у вас установлена новая прошивка от Xiaomi, достаточно пролистнуть экран слева направо, и программа открыта.

Если же никакие изменения не произошли, это означает, что прошивка на девайсе устарела. Тогда нужно открыть меню, найти «Настройки», отыскать «Рабочий стол… » и кликнуть «Включить Mi помощника» (иногда встречается «Включить ленту виджетов»).

Основные функции и особенности

Среди главных функциональных возможностей программы стоит выделить:

- Возможность создавать быстрые заметки: не нужно тратить время для поиска очередного блокнота, достаточно отметить информацию, и она всегда будет у вас перед глазами.

- Запуск приложений за считанные секунды.

- Возможность кастомизировать виджеты, опираясь на предпочтения пользователя: самостоятельно определяете необходимые приложения (мессенджеры, заметки и т. д.), имея возможность запустить их без лишней траты времени.

- Помощник не даст забыть о важных делах и событиях: достаточно открыть функцию «Мероприятия», выбрать дату события, расположение или другую необходимую информацию.

- Улита абсолютно бесплатная для всех устройств от Xiaomi, имеющих программное обеспечение MIUI.

Как отключить App Vault

Пользователи отмечают, что такой софт заметно упрощает и значительно ускоряет работу с телефоном.

Но, несмотря на гибкость и удобство, мало кто пользуется таким улучшением, ссылаясь на бесполезность улиты.

Если вы хотите удалить App Vault, вынуждены вас огорчить: поскольку это системная утилита, избавиться от неё невозможно.

В версиях MIUI 9 и 10 при попытке отключить программу, переключая ползунок на «Выкл.» в меню «Настройки», ничего не происходит.

Имея девелоперскую прошивку можно попробовать отключить софт следующим образом: зайдите в «Настройки», найдите «Рабочий стол…» и кликните «Выключить ленту виджетов». Но удаление невозможно ни в одном из вариантов.

Mi-помощник – это попытка Xiaomi сделать что-то схожее с голосовым помощником Google. Сказать однозначно, нужен ли App Vault, нельзя. Каждый пользователь лично для себя должен определить важность софта. Кому-то удобно и быстро, другим, наоборот — проще зайти в меню и полистать календарь или написать заметки. Удалось ли Сяоми сделать полезное приложение? Делитесь своим мнением в комментариях.

Как не хранить секреты где придётся, или зачем нам Hashicorp Vault / Хабр

Задайте себе вопрос — как правильно хранить пароль от базы данных, которая используется вашим сервисом? В отдельном репозитории с секретами? В репозитории приложения? В системе деплоя (Jenkins, Teamcity, etc)? В системе управления конфигурациями? Только на личном компьютере? Только на серверах, на которых работает ваш сервис? В некоем хранилище секретов?

Зачем об этом думать? Чтобы минимизировать риски безопасности вашей инфраструктуры.

Начнём исследование вопроса с определения требований к хранению секретов.

Требования к способу хранения секретов инфраструктуры:

- Тонкая настройка правил доступа к секретам. Даём доступы только к тем секретам, которые необходимы и достаточны для выполнения работ.

- Управление жизненным циклом доступов. Возможность выдавать, отзывать, устанавливать срок жизни и перевыпускать или продлять доступы.

- Аудит доступа к секретам. Каждый акт доступа записан и будет проверен третьей стороной.

- Минимальный периметр атаки. Чем меньше «размазанность» по системе, тем лучше.

- Отказоустойчивость. Отсутствие единой точки отказа.

- Удобная работа с секретами для людей и автоматических систем. Минимум времени на обучение и внедрение новых инструментов.

Примерим наши требования к возможным решениям:

- Хранение в репозитории (любом):

- Нет гибкой настройки доступов к секретам.

Доступ бинарен — либо есть, либо нет. Есть решения этой проблемы: для файлов используют gpg. Для систем управления конфигурациями используют Ansible vault, Puppet gpg-hiera, Chef encrypted data bags и так далее. Проблемы начинаются там, где появляется автоматизация. Злоумышленник, получивший доступ на сервер, где хранятся ключи для расшифровки (мастер-сервер для Puppet\Chef, хост для автоматического запуска плейбуков Ansible, хост для автоматических запусков задач, которым нужны шифрованные данные из репозитория), получает доступ к секретам.

Доступ бинарен — либо есть, либо нет. Есть решения этой проблемы: для файлов используют gpg. Для систем управления конфигурациями используют Ansible vault, Puppet gpg-hiera, Chef encrypted data bags и так далее. Проблемы начинаются там, где появляется автоматизация. Злоумышленник, получивший доступ на сервер, где хранятся ключи для расшифровки (мастер-сервер для Puppet\Chef, хост для автоматического запуска плейбуков Ansible, хост для автоматических запусков задач, которым нужны шифрованные данные из репозитория), получает доступ к секретам. - Нет поддержки полного жизненного цикла доступа. Вы не можете дать временный доступ. Вы не можете отозвать доступ к секретам (можете только сменить доступы к репозиторию и сами секреты в нём). Отсутствие регулярного процесса обновления доступов уменьшает прозрачность.

- Нет аудита.

- Непредсказуемая «размазанность» по системе. Каждое появление этого репозитория в инфраструктуре добавляет вам точек атаки. Будь то Jenkins, разные chef\puppet-сервера для prod/dev/test/uat окружений или необходимость запускать по крону с одного сервера маленький скриптик, который хранится в этом репозитории — вы получаете риски в обмен на ‘удобство’ и возможность не думать о безопасности.

- Нет гибкой настройки доступов к секретам.

- Хранение в системе деплоя:

- Нет гибкой настройки доступов к секретам. Человек, обладающий доступом к системе деплоя, может использовать секреты в своей задаче — и таким образом получить к ним доступ. Если вы используете Jenkins, то секреты можно вытащить на уровне сервера.

- Нет поддержки полного жизненного цикла доступа.

- Ручное подкладывание секретов на сервера:

- Нет поддержки полного жизненного цикла доступа.

- Нет аудита. Вы не знаете, кто и когда получил доступ к секретам.

- Нет отказоустойчивости. Если секрет хранится только на одном сервере — потеря сервера грозит потерей секрета.

- Нет удобства работы. Но этот способ можно использовать, когда у вас немного серверов и сервисов. С ростом инфраструктуры вас ждёт удорожание обслуживания процесса управления секретами.

Почему Vault?

Vault — хранилище секретов от признанных «решателей» проблем современной инфраструктуры — Hashicorp, авторов Vagrant, Consul, Terraform, Otto, etc. Секреты хранятся в key-value виде. Доступ к хранилищу осуществляется исключительно через API.

Секреты хранятся в key-value виде. Доступ к хранилищу осуществляется исключительно через API.

Основные фичи Vault:

- Все данные хранятся в зашифрованном контейнере. Получение самого контейнера не раскрывает данные.

- Гибкие политики доступа. Вы можете создать столько токенов для доступа и управления секретами, сколько вам нужно. И дать им те разрешения, которые необходимы и достаточны для выполнения работ.

- Возможность аудирования доступа к секретам. Каждый запрос к Vault будет записан в лог для последующего аудита.

- Поддерживается автоматическая генерация секретов для нескольких популярных баз данных (postgresql, mysql, mssql, cassandra), для rabbitmq, ssh и для aws.

- Поддержка шифрования-дешифрования данных без их сохранения. Это может быть удобно для передачи данных в зашифрованном виде по незащищённым каналам связи.

- Поддержка полного жизненного цикла секрета: создание/отзыв/завершение срока хранения/продление.

- Уберфича, значимость которой сложно переоценить, это возможность создания собственного CA (Certificate Authority) для управления самоподписанными сертификатами внутри своей инфраструктуры.

- Бэкенд /cubbyhole, который позволяет создать собственное хранилище секретов, не доступное даже другим root-токенам.

- Готовые модули и плагины для популярных систем управления конфигурацией.

Для нас Vault решает проблемы передачи секретов по незащищённым каналам, проблемы отказоустойчивого хранения секретов, а также проблемы гибкого разделения и аудита доступов. В планах использовать Vault как собственный CA.

Начало работы

Не буду переводить официальную документацию, поэтому вот несколько ссылок:

- Getting started можно пройти вот тут.

- Тут интерактивная обучалка.

- Вот ещё одна прекрасная статья.

Итак, вы запустили Vault. Первым делом положим наш ключ в хранилище. Официальный процесс работы выглядит так:

Официальный процесс работы выглядит так:

- Для каждого сервиса создаём отдельный мастер-токен. Этот токен умеет управлять секретами в контейнере /secret/service_name/ и умеет создавать другие токены.

- Переключаемся на этот токен и создаём секрет.

- Выпускаем новый токен для чтения этого секрета.

- Скармливаем этот токен нашей системе автоматизации

- …

- PROFIT!!!

Дальше начинаются нюансы. Разберу их подробнее.

О мастер-токене для каждого сервиса

Оказалось неудобным постоянно переключать токены, если ты отвечаешь за несколько сервисов.

Из-за особенности управления политиками доступа (подробнее ниже) выросли накладные расходы на первичное внедрение Vault в рабочий процесс сервиса.

Про особенности управления политиками доступа

Они описываются в формате JSON или HCL и записываются в Vault с помощью запроса к API или через cli. Например, так:

$ vault policy-write policy_name policy_file. hcl

hclЧтобы созданный вами мастер-токен мог создавать новые токены, он должен иметь политику:

path "auth/token/create" {

policy = "write"

}Мастер-токен может создавать токены только с теми политиками, которыми он обладает.

Это означает, что вам недостаточно выдать токену политику service_name_prod_root:

path "secret/service_name/prod/*" {

policy = "write"

}которая обладает полным доступом к secret/service_name/prod/*, но также нужно озаботиться, политикой service_name_prod_read:

path "secret/service_name/prod/*" {

policy = "read"

}и тогда вы сможете создавать токены для read-only доступа с помощью команды:

$ vault token-create -policy=service_name_prod_readИ тут есть нюанс: политики применяются по степени детализации. Это означает, что если вы сделаете root политику вида:

path "secret/service_name/prod/*" {

policy = "write"

}и захотите дать доступ на чтение политике service_name_prod_database_read:

path "secret/service_name/prod/database/*" {

policy = "read"

}то вам нужно будет назначить токену, управляющему этим сервисом обе этих политики. Когда вы это сделаете, вы не сможете писать в secret/service_name/prod/database/*:

Когда вы это сделаете, вы не сможете писать в secret/service_name/prod/database/*:

$ vault write secret/service_name/prod/database/replicas \

secret_key=sha1blabla

Error writing data to secret/service_name/prod/database/replicas: Error making API request.

URL: PUT https://vault.service.consul:8200/v1/secret/service_name/prod/database/replicas

Code: 400. Errors:

* permission deniedВам придётся уравновесить каждую детализированную политику на чтение, чтобы этого не случилось. Например, видоизменить политику service_name_prod_root:

path "secret/service_name/prod/*" {

policy = "write"

}

path "secret/service_name/prod/database/*" {

policy = "write"

}Это не делает жизнь операторов легче, поэтому мы отказались от этого подхода и работаем с секретами только из под root-ключей.

Об учёте и обновлении токенов

В документации к Vault зря не сказано о важности учёта выпущенных токенов.

Нет простого способа узнать, какие ключи присутствуют в системе. Если вы создали токен и забыли о нём, не записав никакой информации, то вам придётся дожидаться, пока у него закончится срок жизни.

Если вы создали токен и забыли о нём, не записав никакой информации, то вам придётся дожидаться, пока у него закончится срок жизни.

У root-токенов нет срока жизни, поэтому они будут оставаться в вашей системе бесконечно. Чтобы избежать этой ситуации, для создания нового токена в целях тестирования и проверки, укажите прекрасный флаг -ttl=»1h», который устанавливает время жизни.

Это позволит спокойно работать и не бояться бесконтрольно увеличить количество токенов.

Также есть риск не уследить за истечением срока жизни токена и узнать об этом, например, во время деплоя.

Эту проблему можно решить, записывая токены и мониторя срок жизни. Но записывать токены куда-то в одно место — небезопасно. Поэтому с версии Vault 0.5.2 каждый токен после создания возвращает параметр accessor, зная который, можно взаимодействовать с токеном, не зная его самого (отзывать, обновлять, добавлять политики), например

$ vault token-revoke --accessor b30ee2a3-ea4b-9da0-3e5c-4189d375cad9Подробности тут.

Ведение данных о выданных токенах позволяет проводить быстрый аудит активных доступов в системе и настроить мониторинг на истечение срока жизни токена.

О параметрах токена

$ vault token-create -policy=service_name_prod_root -policy=service_name_prod_read

Key Value

--- -----

token 82c5fb97-da1b-1d2c-cfd5-23fa1dca7c85

token_accessor dd256e17-b9d9-172d-981b-a70422e12cb8

token_duration 2592000

token_renewable true

token_policies [default, service_name_prod_root, service_name_prod_read ]Пройдём по возвращённым параметрам:

token - тот самый ключ доступа к Vault.

token_accessor - ключ, по которому можно производить действия с ключом, не имея самого ключа. Разрешены следующие действия: посмотреть на метаданные токена, отозвать токен.

token_duration - время жизни токена в секундах.

token_renewable - если true, то время жизни токена может быть обновлено, но не более чем на срок от времени создания до параметра max-lease-ttl, который по умолчанию также 30d. Это означает, что если вы создали токен со сроком жизни в 30 дней и максимальный срок жизни тоже 30 дней, то обновить вы его не сможете.

token_policies - политики, которые назначены токену. Список политик изменить невозможно, возможно только отозвать токен и пересоздать заново.

Это означает, что если вы создали токен со сроком жизни в 30 дней и максимальный срок жизни тоже 30 дней, то обновить вы его не сможете.

token_policies - политики, которые назначены токену. Список политик изменить невозможно, возможно только отозвать токен и пересоздать заново.Неочевидности и полезности

Если токен был родительским для других токенов, то по умолчанию при отзыве этого токена все токены и секреты, созданные отзываемым токеном, отзываются рекурсивно. Этого можно избежать, указав флаг -mode. Более подробно

vault token-revoke -hЕсли вы будете использовать consul-template для автоматической перегенерации конфигов при изменении секретов, имейте в виду (и этого вы не найдёте в документации), что consul-template опрашивает изменение секрета в двух случаях:

- Старт или рестарт самого consul-template.

- Каждые (TimeToLive секрета/2) секунд после старта consul-template.

Чтобы не вводить свой рабочий токен постоянно, его можно положить в $HOME/. vault-token или в переменную окружения VAULT_TOKEN. Тут надо оговориться, что я по умолчанию считаю рабочую станцию админа защищённой (зашифрованные диски, отсутствие гостевого входа, автоблокирование через минуту неактивности). Если это не так — то стоит отказаться от этой идеи.

vault-token или в переменную окружения VAULT_TOKEN. Тут надо оговориться, что я по умолчанию считаю рабочую станцию админа защищённой (зашифрованные диски, отсутствие гостевого входа, автоблокирование через минуту неактивности). Если это не так — то стоит отказаться от этой идеи.

Наш процесс работы:

Нам не подошёл официальный процесс работы с Vault по причине излишней трудоёмкости внедрения Vault в эксплуатацию сервиса. Поделюсь нашими решениями и ответами на возникающие вопросы в процессе внедрения Vault.

- Отказоустойчивость:

Мы используем Consul в инфраструктуре, поэтому выбрали его как отказоустойчивый бэкенд для Vault. - Количество ключей для распечатки хранилища:

Распечатывание — исключительно ручной процесс, во время которого зашифрованный контейнер с секретами помещается в память и восстанавливается мастер-ключ для расшифровки. Подробности тут. Дать возможность распечатать хранилище одному человеку — риск, потому что при компрометации этого ключа или ключей злоумышленники получат доступ к хранилищу (но пока не к секретам). Надо понимать, что если вы не наберёте необходимый минимум ключей для распечатывания хранилища, доступ к данным будет утерян. Мы решили, что нам достаточно 4 владельцев ключей и 2 ключей для расшифровки.

Надо понимать, что если вы не наберёте необходимый минимум ключей для распечатывания хранилища, доступ к данным будет утерян. Мы решили, что нам достаточно 4 владельцев ключей и 2 ключей для расшифровки. - Root токены и их роль в системе:

Официальная позиция Hashicorp — использовать эти токены только для управления политиками, ролями, настройками системы и для выдачи токенов для сервисов. Чем меньше root ключей в системе, тем меньше вероятности компрометации ключей. Но чем меньше таких ключей в системе, тем больше всё завязывается на определённых людей, которые болеют, ходят в отпуск, в общем — бывают недоступны. Мы начали с 4 root-ключей на группу из 7 человек. Это было неудобно, поэтому мы в первый раз отступили от официального процесса — выдали root-токены всем инженерам эксплуатации и перестали создавать мастер-токены для управления секретами сервиса. Все операции производятся под root-токенами. Создаются только read-only токены. - Схема хранения секретов:

Для нас я выбрал следующую схему — храним секреты сервисов в /secret/service_name/env. А обще-инфраструктурные ключи (например, api-token для jenkins или реквизиты для доступа к пакетному репозиторию) храним в /secret/infra/*.

А обще-инфраструктурные ключи (например, api-token для jenkins или реквизиты для доступа к пакетному репозиторию) храним в /secret/infra/*. Именование секретов:

$ vault write secret/service_name/prod/database \ base=appname \ login=appname \ password=difficult_passwordили, например,

$ vault write secret/service_name/prod/database/base value=appname $ vault write secret/service_name/prod/database/login value=appname $ vault write secret/service_name/prod/database/password value=difficult_passwordРешите этот вопрос до того, как ваш список секретов начнёт быстро расти и вы начнёте прикручивать различные средства автоматизации. Мы используем первую схему.

- Учёт ключей и мониторинг их времени жизни:

По-умолчанию максимальный срок жизни НЕ root токена равен 30 дням. Мы ведём учёт accessor-ключей для токенов с помощью репозитория — и это неудобно. Зато позволило настроить мониторинг, который сообщает об истечении срока жизни ключей за 5 дней.

В планах завести небольшой сервис для учёта ключей и написать небольшую обёртку для автоматизации некоторых действий с токенами (например, автоматическую запись вновь созданного токена в сервис).

Вернёмся к хранению секрета от базы данных

Мы установили и запустили Vault, получили root-токен. Что дальше?

По последней версии процесса, принятого в моей компании, это будет выглядеть так:

Установим vault.

Укажем расположение Vault:

$ export VAULT_ADDR='https://vault.service.consul:8200'Авторизуемся под root токеном:

$ vault auth 82c5fb97-da1b-1d2c-cfd5-23fa1dca7c85Запишем наш секрет:

$ vault write secret/service_name/prod/database base=appname login=appname password=difficult_passwordЗапишем политику для чтения в файл service_name_prod_read.hcl:

path "secret/service_name/prod/database*" {

policy = "read"

}Создадим политику в Vault:

$ vault policy-write service_name_prod_read service_prod_read. hcl

hclСгенерируем токен для чтения:

$ vault token-create -policy=service_name_prod_read

Key Value

--- -----

token cb347ae0-9eb4-85d1-c556-df43e82be4b0

token_accessor c8996492-17e3-16a7-2af1-d58598ae10d8

token_duration 2592000

token_renewable true

token_policies [default, service_name_prod_read ]Запишем token_accessor для последующего аудита и мониторинга.

Проверим, что есть доступ на чтение:

$ vault auth cb347ae0-9eb4-85d1-c556-df43e82be4b0

$ vault read secret/service_name/prod/database

Key Value

lease_duration 2592000

base appname

login appname

password difficult_passwordВсё работает, мы готовы использовать наш токен в системах автоматизации. Приведу примеры для популярных систем.

Просто curl:

$ curl \

-H "X-Vault-Token:cb347ae0-9eb4-85d1-c556-df43e82be4b0" \

https://vault.service.consul:8200/v1/secret/service_name/prod/databaseAnsible (мы используем https://github.

com/jhaals/ansible-vault):

com/jhaals/ansible-vault):

Настраиваем окружение:

$ export VAULT_ADDR=https://vault.service.consul:8200

$ export VAULT_TOKEN=cb347ae0-9eb4-85d1-c556-df43e82be4b0Используем переменные из Vault в роли:

database_password: "{{ lookup('vault', 'secret/service_name/prod/database', 'password') }}"Мы делаем запросы к vault только на уровне group_vars/group_name. Это удобно и позволяет не искать переменные по роли.

Chef:

Hashicorp в своём блоге описали несколько путей использования секретов из Vault в своих chef-кукбуках — https://www.hashicorp.com/blog/using-hashicorp-vault-with-chef.html

Puppet:

Для puppet существует прекрасный модуль https://github.com/jsok/hiera-vault, из документации к которому понятен процесс использования секретов из Vault.

Consul-template:

Необходимо либо иметь токен и адрес Vault в переменных окружения:

$ export VAULT_ADDR=https://vault. service.consul:8200

$ export VAULT_TOKEN=cb347ae0-9eb4-85d1-c556-df43e82be4b0

service.consul:8200

$ export VAULT_TOKEN=cb347ae0-9eb4-85d1-c556-df43e82be4b0или добавить в конфиг строчки:

vault {

address = "https://vault.service.consul:8200"

token = "cb347ae0-9eb4-85d1-c556-df43e82be4b0"

renew = true

}и использовать секреты в своих шаблонах:

{{with secret "secret/service_name/prod/database"}}{{.Data.password}}{{end}}Более подробно — в readme

Спасибо за потраченное время, надеюсь, это было полезно.

Готов ответить на ваши вопросы.

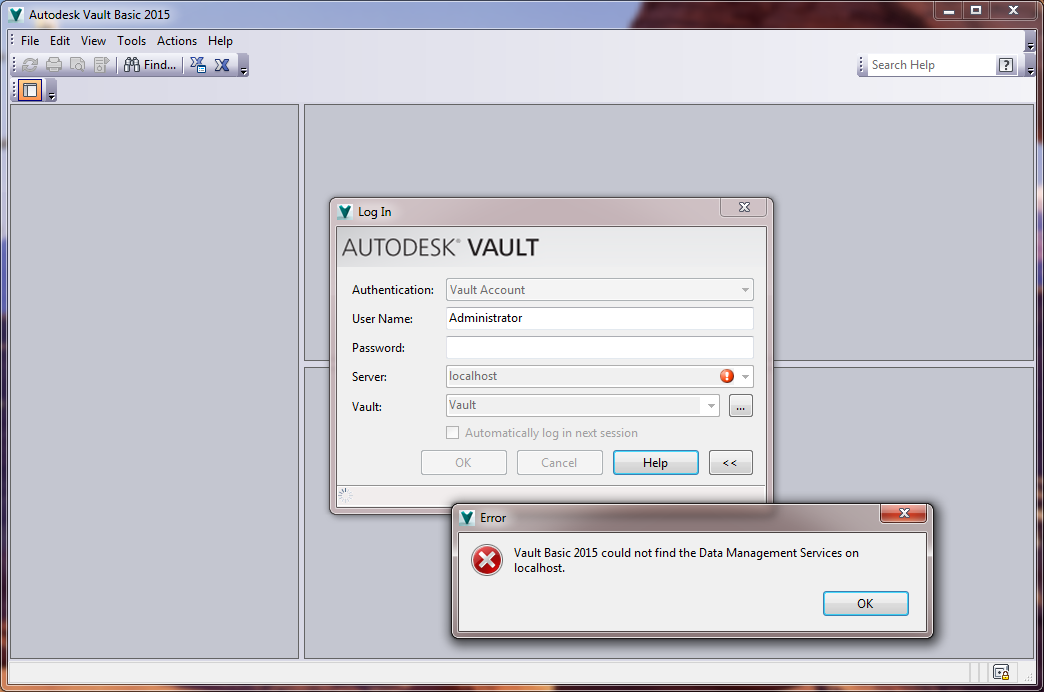

Не удается найти страницу | Autodesk Knowledge Network

(* {{l10n_strings.REQUIRED_FIELD}})

{{l10n_strings.CREATE_NEW_COLLECTION}}*

{{l10n_strings.ADD_COLLECTION_DESCRIPTION}}

{{l10n_strings.COLLECTION_DESCRIPTION}}

{{addToCollection.description. length}}/500

length}}/500

{{l10n_strings.TAGS}}

{{$item}}

{{l10n_strings.PRODUCTS}}

{{l10n_strings.DRAG_TEXT}}

{{l10n_strings.DRAG_TEXT_HELP}}

{{l10n_strings.LANGUAGE}}

{{$select.selected.display}}

{{article.content_lang.display}}

{{l10n_strings. AUTHOR}}

AUTHOR}}

{{l10n_strings.AUTHOR_TOOLTIP_TEXT}}

{{$select.selected.display}}

{{l10n_strings.CREATE_AND_ADD_TO_COLLECTION_MODAL_BUTTON}}

{{l10n_strings.CREATE_A_COLLECTION_ERROR}}

Vault вирус шифрует файлы, ставит расширение .vault

Здравствуйте, уважаемые читатели. Довелось мне познакомиться с одним очень неприятным и опасным шифровальщиком, который шифрует пользовательские данные, заменяя им стандартное расширение. После заражения вирусом шифровальщиком vault сразу же возникает главный вопрос — как восстановить поврежденные файлы и провести расшифровку информации. К сожалению, простого решения данной задачи не существует в силу особенностей механизма работы зловреда и находчивости злоумышленников.

К сожалению, простого решения данной задачи не существует в силу особенностей механизма работы зловреда и находчивости злоумышленников.

Описание вируса шифровальщика vault

Все начинается с того, что у вас внезапно открывается текстовый файл в блокноте следующего содержания:

Ваши рабочие документы и базы данных были заблокированы и помечены форматом .vаult Для их восстановления необходимо получить уникальный ключ ПРОЦЕДУРА ПОЛУЧЕНИЯ КЛЮЧА: КРАТКО 1. Зайдите на наш веб-ресурс 2. Гарантированно получите Ваш ключ 3. Восстановите файлы в прежний вид ДЕТАЛЬНО Шаг 1: Скачайте Tor браузер с официального сайта: https://www.torproject.org Шаг 2: Используя Tor браузер посетите сайт: http://restoredz4xpmuqr.onion Шаг 3: Найдите Ваш уникальный VAULT.KEY на компьютере — это Ваш ключ к личной клиент-панели. Не удалите его Авторизируйтесь на сайте используя ключ VAULT.KEY Перейдите в раздел FAQ и ознакомьтесь с дальнейшей процедурой STEP 4: После получения ключа, Вы можете восстановить файлы используя наше ПО с открытым исходным кодом или же безопасно использовать своё ПО ДОПОЛНИТЕЛЬНО a) Вы не сможете восстановить файлы без уникального ключа (который безопасно хранится на нашем сервере) b) Если Вы не можете найти Ваш VAULT.KEY, поищите во временной папке TEMP c) Ваша стоимость восстановления не окончательная, пишите в чат Дата блокировки: 08.04.2015 (11:14)

Появление такого сообщения уже означает, что vault вирус заразил ваш компьютер и начал шифрование файлов. В этот момент необходимо сразу же выключить компьютер, отключить его от сети и вынуть все сменные носители. Как провести лечение от вируса мы поговорим позже, а пока я расскажу, что же произошло у вас в системе.

Скорее всего вам пришло письмо по почте от доверенного контрагента или замаскированное под известную организацию. Это может быть просьба провести бухгалтерскую сверку за какой-то период, просьба подтвердить оплату счета по договору, предложение ознакомиться с кредитной задолженностью в сбербанке или что-то другое. Но информация будет такова, что непременно вас заинтересует и вы откроете почтовое вложение с вирусом. На это и расчет.

Итак, вы открываете вложение, которое имеет расширение . js и является ява скриптом. По идее, это уже должно вас насторожить и остановить от открытия, но если вы читаете эти строки, значит не насторожило и не остановило. Скрипт скачивает с сервера злоумышленников троян или банер ваулт, как его в данном случае можно назвать, и программу для шифрования. Складывает все это во временную директорию пользователя. И сразу начинается процесс шифрования файлов во всех местах, куда у пользователя есть доступ — сетевые диски, флешки, внешние харды и т.д.

js и является ява скриптом. По идее, это уже должно вас насторожить и остановить от открытия, но если вы читаете эти строки, значит не насторожило и не остановило. Скрипт скачивает с сервера злоумышленников троян или банер ваулт, как его в данном случае можно назвать, и программу для шифрования. Складывает все это во временную директорию пользователя. И сразу начинается процесс шифрования файлов во всех местах, куда у пользователя есть доступ — сетевые диски, флешки, внешние харды и т.д.

В качестве шифровальщика vault выступает бесплатная утилита для шифрования gpg и популярный алгоритм шифрования — RSA-1024. Так как по своей сути эта утилита много где используется, не является вирусом сама по себе, антивирусы пропускают и не блокируют ее работу. Формируется открытый и закрытый ключ для шифрования файлов. Закрытый ключ остается на сервере хакеров, открытый на компьютере пользователя.

Проходит некоторое время после начала процесса шифрования. Оно зависит от нескольких факторов — скорости доступа к файлам, производительности компьютера. Дальше появляется информационное сообщение в текстовом файле, содержание которого я привел в самом начале. В этот момент часть информации уже зашифрована.

Оно зависит от нескольких факторов — скорости доступа к файлам, производительности компьютера. Дальше появляется информационное сообщение в текстовом файле, содержание которого я привел в самом начале. В этот момент часть информации уже зашифрована.

Конкретно мне попалась модификация вируса vault, которая работала только на 32 битных системах. Причем на Windows 7 с включенным UAC выскакивает запрос на ввод пароля администратора. Без ввода пароля вирус ничего сделать не сможет. На Windows XP он начинает работу сразу после открытия файла из почты, никаких вопросов не задает.

Вирус ставит расширение vault на doc, jpg, xls и других файлах

Что же конкретно делает с файлами вирус? На первый взгляд кажется, что он просто меняет расширение со стандартного на .vault. Когда я первый раз увидел работу этого virus-шифровальщика, я так и подумал, что это детская разводка. Переименовал обратно файл и очень удивился, когда он не открылся как полагается, а вместо положенного содержания открылась каша из непонятных символов. Тут я понял, то все не так просто, начал разбираться и искать информацию.

Тут я понял, то все не так просто, начал разбираться и искать информацию.

Вирус прошелся по всем популярным типам файлов — doc, docx, xls, xlsx, jpeg, pdf и другим. К стандартному имени файла прибавилось новое расширение .vault. Некоторым он шифрует и файлы с локальными базами 1С. У меня таких не было, так что сам лично я это не наблюдал. Простое переименовывание файла обратно, как вы понимаете, тут не помогает.

Так как процесс шифрования не мгновенный, может так получиться, что когда вы узнаете о том, что у вас шурует вирус на компьютере, часть файлов еще будет нормальная, а часть зараженная. Хорошо, если не тронутой останется большая часть. Но чаще всего на это рассчитывать не приходится.

Расскажу, что скрывается за сменой расширения. После шифрования, к примеру, файла file.doc рядом с ним вирус vault создает зашифрованный файл file.doc.gpg, затем зашифрованный file. & rename «%%i» «%%~nxi.vault»>> «%temp%\cryptlist.lst»

& rename «%%i» «%%~nxi.vault»>> «%temp%\cryptlist.lst»

echo %%i>> «%temp%\conf.list»

)

Как удалить вирус vault и вылечить компьютер

После обнаружения вируса шифровальщика первым делом необходимо от него избавиться, проведя лечение компьютера. Лучше всего загрузиться с какого-нибудь загрузочного диска и вручную очистить систему. Virus vault в плане въедливости в систему не сложный, вычистить его легко самому. Я подробно не буду останавливаться на этом моменте, так как тут подойдут стандартные рекомендации по удалению вирусов шифровальщиков, банеров и троянов.

Само тело вируса находится во временной папке temp пользователя, который его запустил. Вирус состоит из следующих файлов. Названия могут меняться, но структура будет примерно такой же:

- 3c21b8d9.cmd

- 04fba9ba_VAULT.KEY

- CONFIRMATION.KEY

- fabac41c.js

- Sdc0.bat

- VAULT.KEY

- VAULT.txt

VAULT. KEY — ключ шифрования. Если вы хотите расшифровать ваши данные, этот файл обязательно надо сохранить. Его передают злоумышленникам и они на его основе выдают вам вторую пару ключа, с помощью которого будет происходить расшифровка. Если этот файл потерять, данные восстановить будет невозможно даже за деньги.

KEY — ключ шифрования. Если вы хотите расшифровать ваши данные, этот файл обязательно надо сохранить. Его передают злоумышленникам и они на его основе выдают вам вторую пару ключа, с помощью которого будет происходить расшифровка. Если этот файл потерять, данные восстановить будет невозможно даже за деньги.

CONFIRMATION.KEY — содержит информацию о зашифрованных файлах. Его попросят преступники, чтобы посчитать сколько денег с вас взять.

Остальные файлы служебные, их можно удалять. После удаления надо почистить автозагрузку, чтобы не было ссылок на удаленные файлы и ошибок при запуске. Теперь можно запускать компьютер и оценивать масштабы трагедии.

Как восстановить и расшифровать файлы после вируса vault

Вот мы и подошли к самому главному моменту. Как же нам получить обратно свою информацию. Компьютер мы вылечили, что могли восстановили, прервав шифрование. Теперь надо попытаться расшифровать файлы. Конечно, проще и желанней всего было бы получить готовый дешифратор vault для расшифровки, но его не существует. Увы, но создать инструмент, чтобы дешифровать данные, зашифрованные ключом RSA-1024 технически невозможно.

Увы, но создать инструмент, чтобы дешифровать данные, зашифрованные ключом RSA-1024 технически невозможно.

Так что к великому сожалению, вариантов тут не очень много:

- Вам очень повезло, если у вас включена защита системы. Она включается для каждого диска отдельно. Если это было сделано, то вы можете воспользоваться инструментом восстановления предыдущих версий файлов и папок. Находится он в свойствах файла. Подробнее можно поискать в интернете, статей по поводу этого инструмента восстановления остаточно.

- Если у вас оказались зашифрованы файлы на сетевых дисках, ищите архивные копии, проверяйте, не включена ли на этих дисках корзина, там будут ваши исходные файлы. Хотя стандартно на сетевых дисках ее нет, но можно настроить отдельно. Я чаще всего это делаю, когда настраиваю сетевые шары. Вспомните, нет ли у вас архивных копий ваших локальных данных.

- Если у вас пострадали данные в папках, которые подключены к хранилищам данных в интернете типа Яндекс.

Диск, Dropbox, Google disk, загляните к ним в корзину, там должны остаться оригинальные файлы до шифрования.

Диск, Dropbox, Google disk, загляните к ним в корзину, там должны остаться оригинальные файлы до шифрования. - Попробуйте найти файл secring.gpg. Файл этот должен быть создан на вашей машине (как правило в %TEMP% юзера) в момент запуска процесса шифрования. К сожалению, вероятность успешного поиска secring.gpg невелика, поскольку шифратор тщательно затирает данный ключ с помощью утилиты sdelete.exe:

"%temp%\sdelete.exe" /accepteula -p 4 -q "%temp%\secring.gpg"

Но вдруг вам повезет. Повторный запуск шифратора с целью получения этого ключа не поможет. Ключ будет создан уже с другим отпечатком и ID, и для расшифровки ваших документов не подойдет. Пробуйте искать данный ключ среди удаленных файлов, но обязательно ненулевого размера ~1Кб.

Если ничего из перечисленного выше вам не помогло, а информация зашифровалась очень важная, у вас остается только один вариант — платить деньги создателям вируса для получения дешифратора vault. По отзывам в интернете это реально работает, есть шанс с высокой долей вероятности восстановить свои файлы. Если бы это было не так, то никто бы не платил деньги после нескольких отрицательных отзывов.

По отзывам в интернете это реально работает, есть шанс с высокой долей вероятности восстановить свои файлы. Если бы это было не так, то никто бы не платил деньги после нескольких отрицательных отзывов.

Вирус vault настолько популярен, что в сети появилась реклама, где некие товарищи предлагают за деньги торговаться с хакерами, чтобы сбить цену на расшифровку данных. Я не знаю, насколько реально они сбивают цену и сбивают ли вообще, возможно это просто разводилы, которые возьмут с вас деньги и смоются. Тут уже действуйте на свой страх и риск. Я знаю только, что сами хакеры реально восстанавливают информацию. Одна знакомая компания, где пострадали сетевые диски, и из бэкапов не смогли полностью восстановить данные, заплатили злоумышленникам и смогли восстановить часть информации. Но только часть, потому что вышла накладка. Так как было почти одновременно заражено несколько компьютеров, то и шифрование производилось не с одного, а как минимум с двух одновременно. При оплате же ты покупаешь только один ключ дешифратора vault от одной машины. Чтобы расшифровать файлы, зашифрованные вторым компьютером пришлось бы отдельно покупать закрытый ключ еще и к нему. Это делать не стали, удовлетворившись полученным результатом.

Чтобы расшифровать файлы, зашифрованные вторым компьютером пришлось бы отдельно покупать закрытый ключ еще и к нему. Это делать не стали, удовлетворившись полученным результатом.

Какую цену назначат вам за расшифровку зависит от количества зашифрованных файлов и от вашего умения найти общий язык с шифраторами. С хакерами возможно живое общение в чате. Информация о ваших зашифрованных файлах хранится в CONFIRMATION.KEY, о котором я упоминал ранее. Так же для расшифровки вам понадобится VAULT.KEY. Как связаться с хакерами рассказано непосредственно в информационном сообщении, которое вы получаете после заражения. Сервер хакеров работает не круглосуточно, а примерно 12 часов в сутки. Вам придется сидеть и проверять время от времени его доступность.

Больше мне нечего добавить по теме дешифровки данных. Пробуйте варианты. Вообще, выходит чистая уголовщина и суммы гоняют приличные эти негодяи. Но как найти управу на преступников я не знаю. Куда жаловаться? Участковому?

Повторю еще раз на всякий случай. Для описанной мной модификации vault дешифратора не существует! Не тратьте деньги, если кто-то будет предлагать вам его купить. Создать дешифратор ваулт в данном случае технически невозможно.

Для описанной мной модификации vault дешифратора не существует! Не тратьте деньги, если кто-то будет предлагать вам его купить. Создать дешифратор ваулт в данном случае технически невозможно.

Касперский, drweb и другие антивирусы в борьбе с шифровальщиком vault

А что же антивирусы нам могут предложить в борьбе с этой зашифрованной напастью? Лично я был свидетелем заражения вирусом на компьютерах с установленной и полностью обновленной лицензионной версией eset nod32. Он никак не отреагировал на запуск шифровальщика. Возможно уже сейчас что-то изменилось, но на момент моего поиска информации по данному вопросу, ни один из вирусов не гарантировал защиту пользователя от подобных угроз. Я читал форумы популярных антивирусов — Kaspersky, DrWeb и другие. Везде разводят руками — помочь с дешифровкой мы не можем, это технически невозможно.

Один раз в новостях Касперского проскочила инфа, что правоохранительные органы Голландии арестовали злоумышленников и конфисковали их сервер с закрытыми ключами шифрования. С помощью добытой информации умельцы из Kaspersky сварганили дешифратор, с помощью которого можно было восстановить зашифрованные файлы. Но, к сожалению, это были не те хакеры, с которыми столкнулся я и мне тот дешифровщик ничем не помог. Возможно, когда-нибудь и этих поймают, но достаточно велик шанс, что к этому времени зашифрованные файлы уже будут не актуальны.

С помощью добытой информации умельцы из Kaspersky сварганили дешифратор, с помощью которого можно было восстановить зашифрованные файлы. Но, к сожалению, это были не те хакеры, с которыми столкнулся я и мне тот дешифровщик ничем не помог. Возможно, когда-нибудь и этих поймают, но достаточно велик шанс, что к этому времени зашифрованные файлы уже будут не актуальны.

| Ответ Службы Технической Поддержки ЗАО «Лаборатория Касперского»: |

| Здравствуйте!В последнее время мы часто получаем запросы, связанные с действиями программ-шифровальщиков. Некоторые вредоносные программы-шифровальщики используют технологии шифрования с помощью открытого ключа. Сама по себе эта технология является надежным способом защищенного обмена важными сведениями, однако злоумышленники используют её во вред. Они создают программы, которые, попав в компьютер, шифруют данные таким образом, что расшифровать их можно только имея специальный «приватный» ключ шифрования.  Его злоумышленники, как правило, оставляют у себя и требуют деньги в обмен на ключ. К сожалению, в данной ситуации информацию практически невозможно расшифровать за приемлемое время, не имея «приватного» ключа шифрования.Лаборатория Касперского ведёт постоянную работу по борьбе с подобными программами. В частности, иногда, принцип шифрования, используемый злоумышленниками, удается выяснить благодаря изучению кода вредоносной программы и создать утилиту для дешифровки данных. Тем не менее, существуют образцы вредоносного ПО, анализ которых не дает подобной ценной информации.Для расшифровки файлов воспользуйтесь нашими утилитами (Rector Decryptor, RakhniDecryptor, RannohDecryptor, ScatterDecryptor или Xorist Decryptor). Каждая утилита содержит краткое описание, небольшую информацию о признаках заражения и инструкцию по работе. Пожалуйста, попробуйте выполнить расшифровку, выбрав соответствующую по описанию утилиту. Если расшифровать файлы не удалось, необходимо дождаться очередного обновления утилиты. Его злоумышленники, как правило, оставляют у себя и требуют деньги в обмен на ключ. К сожалению, в данной ситуации информацию практически невозможно расшифровать за приемлемое время, не имея «приватного» ключа шифрования.Лаборатория Касперского ведёт постоянную работу по борьбе с подобными программами. В частности, иногда, принцип шифрования, используемый злоумышленниками, удается выяснить благодаря изучению кода вредоносной программы и создать утилиту для дешифровки данных. Тем не менее, существуют образцы вредоносного ПО, анализ которых не дает подобной ценной информации.Для расшифровки файлов воспользуйтесь нашими утилитами (Rector Decryptor, RakhniDecryptor, RannohDecryptor, ScatterDecryptor или Xorist Decryptor). Каждая утилита содержит краткое описание, небольшую информацию о признаках заражения и инструкцию по работе. Пожалуйста, попробуйте выполнить расшифровку, выбрав соответствующую по описанию утилиту. Если расшифровать файлы не удалось, необходимо дождаться очередного обновления утилиты. Дата обновления для каждой утилиты указана в явном виде. Дата обновления для каждой утилиты указана в явном виде.К сожалению, это всё, что можно сделать в данном случае. |

| Ответ Drweb: |

| Здравствуйте.К сожалению, в данном случае расшифровка не в наших силах. Собственно шифрование файлов выполнено общедоступным легитимным криптографическим ПО GPG (GnuPG) Криптосхема на базе RSA-1024. Подбор ключа расшифровки, к сожалению, невозможен. Основная рекомендация: обратитесь с заявлением в территориальное управление «К» МВД РФ по факту несанкционированного доступа к компьютеру, распространения вредоносных программ и вымогательства. Образцы заявлений, а также ссылка на госпортал («Порядок приема сообщений о происшествии в органах внутренних дел РФ») есть на нашем сайте. Поскольку это RSA-1024, без содействия со стороны автора/хозяина троянца — вольного или невольного (арест соотв. людей правоохранительными органами) — расшифровка не представляется практически возможной. |

Методы защиты от vault вируса

Какого-то надежного и 100%-го способа защиты от подобных вирусов не существует. Можно лишь повторить стандартные рекомендации, которые актуальны для любых вирусов в интернете:

Можно лишь повторить стандартные рекомендации, которые актуальны для любых вирусов в интернете:

- Не запускайте незнакомые приложения, ни в почте, ни скачанные из интернета. Старайтесь вообще из интернета ничего не качать и не запускать. Там сейчас столько всякой гадости валяется на файлопомойках, что защититься от них без должного понимания практически невозможно. Попросите лучше компетентного знакомого вам что-то найти в интернете и отблагодарите его за это.

- Всегда имейте резервную копию важных данных. Причем хранить ее нужно отключенной от компьютера или сети. Храните отдельную флешку или внешний жесткий диск для архивных копий. Подключайте их раз в неделю к компьютеру, копируйте файлы, отключайте и больше не пользуйтесь. Для повседневных нужд приобретайте отдельные устройства, сейчас они очень доступны, не экономьте. В современный век информационных технологий информация — самый ценный ресурс, важнее носителей. Лучше купить лишнюю флешку, чем потерять важные данные.

- Повысьте меру своего понимания происходящих в компьютере процессах. Сейчас компьютеры, планшеты, ноутбуки, смартфоны настолько плотно вошли в нашу жизнь, что не уметь в них разбираться значит отставать от современного ритма жизни. Никакой антивирус и специалист не сможет защитить ваши данные, если вы сами не научитесь это делать. Уделите время, почитайте тематические статьи на тему информационной безопасности, сходите на соответствующие курсы, повысьте свою компьютерную грамотность. Это в современной жизни обязательно пригодится.

Некоторое время назад я столкнулся с еще одним вирусом шифровальщиком enigma. Написал об этом статью, посмотрите, может вам она чем-то поможет. Некоторые антивирусные компании сообщают, что могут помочь в расшифровке того вируса, если у вас есть лицензионная копия антивируса. В некоторых случаях есть вероятность, что и с вирусом vault это сработает. Можно попробовать приобрести Kaspersky, на мой взгляд это лучший антивирус на сегодняшний день. Сам им пользуюсь на домашних компьютерах и в корпоративной среде. Попробуйте приобрести лицензию, даже если с расшифровкой вируса не поможет, все равно пригодится.

Сам им пользуюсь на домашних компьютерах и в корпоративной среде. Попробуйте приобрести лицензию, даже если с расшифровкой вируса не поможет, все равно пригодится.

На этом у меня все. Желаю вам не терять свою информацию.

Дешифратор vault на видео

На днях нашел видео, где человек расшифровывает файлы дешифратором, купленным у злоумышленников. Не призываю платить, тут каждый решает сам. Я знаю нескольких людей, которые оплатили расшифровку, так как потеряли очень важные данные. Выкладываю видео просто для информации, чтобы вы понимали, как все это выглядит. Тема, к сожалению, до сих пор актуальная.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт.

Рекомендую полезные материалы по схожей тематике:

- Взлом веб сервера с помощью уязвимости Bash Shellshock.

App vault — что это на Xiaomi, нужно ли это приложение и как можно удалить

Разработчики периодически обновляют систему, что позволяет расширить функционал смартфона. С новым обновлением прошивки MIUI появилось новое приложение App Vault на девайсах от Xiaomi. Производитель считает, что новая программа облегчит жизнь пользователям, и позволит настроить быстрый доступ к необходимым виджетам.

С новым обновлением прошивки MIUI появилось новое приложение App Vault на девайсах от Xiaomi. Производитель считает, что новая программа облегчит жизнь пользователям, и позволит настроить быстрый доступ к необходимым виджетам.

Что такое App Vault

Приложение представляет собой папку, где собраны все самые необходимые виджеты. Пользователю не придется терять время на поиски нужно программы в меню. В зависимости от версии смартфона и от версии прошивки, в папку входят такие приложения, как календарь, заметки, быстрый поиск, вызов такси, контакты, почта диктофон и другое.

В папку App Vault можно перенести любые приложения, к которым требуется мгновенный доступ. Она является своего рода вторым рабочим столом, на который пользователь может поместить все необходимое. К тому же перекинув файлы в эту папку, вы тем самым освободите память телефона. Некоторые пользователи отмечают, что приложение несколько улучшает качество камеры.

Программа разделена на три блока, где можно упорядочить все необходимые задачи. Например, в одном блоке собрать все важные даты, дни рождения и другие мероприятия. В другом блоке можно добавить заметки или что-то еще. Это позволит всегда держать нужную информацию под рукой. Быстрые заметки позволят набросать любую информацию, чтобы не забыть. Например, это может быть список покупок в супермаркете.

Например, в одном блоке собрать все важные даты, дни рождения и другие мероприятия. В другом блоке можно добавить заметки или что-то еще. Это позволит всегда держать нужную информацию под рукой. Быстрые заметки позволят набросать любую информацию, чтобы не забыть. Например, это может быть список покупок в супермаркете.

Как настроить App Vault

Mi-помощник настраивается очень просто. Если на смартфоне Xiaomi свежая версия прошивки, достаточно пролистать экран слева направо до конца. На устройствах с устаревшим программным обеспечением придется выполнить следующие действия:

- Войти в настройки.

- Пролистать до пункта «Рабочий стол и недавние».

- Нажать кнопку «Включить ленту виджетов».

Основные функции и особенности

- Быстрый доступ к просмотру оповещений.

- Мгновенный запуск приложений.

- Блоки можно сортировать и менять в зависимости от предпочтений.

- Можно распланировать личное время при помощи заметок и календаря.

- Отображаются дни недели и текущая дата.

- Софт совместим только со свежей версией Андроид.

- Программа распространяется бесплатно.

- Работа возможна только на устройства от Xiaomi с собственной программной оболочкой MIUI.

Как отключить App Vault

Некоторые пользователи считают, что программа бесполезная. В таком случае ее можно отключить? Все очень просто. Понадобится войти в настройки, и выполнить обратное действие, нажать на кнопку «Отключить ленту виджетов».

Прежде чем отключать программу, опробуйте ее самостоятельно, а не со слов других пользователей. В целом очень удобный софт, который позволяет хранить часто используемые приложения в одной папке.

Заключение

Приложение App Vault для Xiaomi является вполне полезным. Благодаря этому софту пользователь не забудет о предстоящих событиях, и сможет быстро воспользоваться необходимыми функциями смартфона. Помимо размещения блоков программ, вы можете воспользоваться строкой поиска, которая располагается в самом верху.

Обзор The Vault. Безопасное хранение информации на Mac и iOS

Недавно я задался вопросом о безопасном хранении чувствительной информации на «яблочных» устройствах. Google предложил мне множество вариантов разной степени сомнительности, пока я не остановился на The Vault.

The Vault — приложение для безопасного хранения информации и файлов с возможностью синхронизации между устройствами.

Настройка

Приложение не поддерживает стандартную синхронизацию между устройствами Apple. Поэтому для работы понадобится установленный Dropbox, в папке которого будет содержаться хранилище приложения.

Для синхронизации между Mac-устройствами этого достаточно. Для синхронизации с iOS на смартфоне нужно будет включить «Vault Secure Sync».

Затем вы задаёте пароль доступа к приложению, и оно тут же запускается в трее в заблокированном состоянии.

Вместо пароля на всех устройствах можно использовать авторизацию с помощью биометрии.

Ещё одна крутая фишка приложения — защита от принудительного открытия данных. Это когда дядечка силой хочет заставить вас авторизоваться в приложении с помощью биометрии. Потрясите устройство или во время авторизации нажмите «Cancel». Теперь войти в приложение можно только с паролем.

А при нажатии кнопки питания приложение блокируется мгновенно.

Все данные в приложении защищены ключом шифрования 256-bit AES и не уходят с устройства в открытом виде.

Исходный код системы шифрования The Vault находится в открытом доступе, и вы сами можете убедиться в его надёжности по этой ссылке.

Работа с данными

На первый взгляд, The Vault представляет собой обычное приложение для хранения заметок с очень урезанными возможностями.

Я рекомендую перед началом работы внимательно почитать все обучающие заметки. Только тогда вы поймёте, как правильно работать с приложением, и узнаете, что оно умеет гораздо больше.

Заметки можно хранить в папках, а мастер создания предлагает несколько шаблонов на выбор.

Шаблоны в основном нужны для быстрого создания заметок с логином/паролем от сайта или хранения банковских карт. В остальном лучше всегда создавать пустую заметку.

Папки с заметками можно скрыть в системе, и догадаться об их существовании будет невозможно. Автоскрытие происходит сразу же при блокировке или выходе из The Vault.

Что можно хранить

The Vault в первую очередь нужен для безопасного хранения текстовой информации. Но в пустую заметку можно перенести любой файл, и он будет добавлен.

Нативно The Vault поддерживает хранение изображений с возможностью импорта их из других приложений. Для удобного просмотра изображений есть своя галерея.

Для текстовых документов поддерживается встроенный сканер. Можно сфотографировать визитку, и распознать её прямо в приложении. Файлы форматов Word, PowerPoint, Excel, Pages, KeyNote, Numbers можно просматривать в The Vault без установки дополнительных утилит.

Также в теле заметки есть так называемый HotContent. С помощью этой настройки можно автоматически скрывать чувствительные данные в тексте. Например, пароли, данные кредитных карт и тому подобное.

С помощью этой настройки можно автоматически скрывать чувствительные данные в тексте. Например, пароли, данные кредитных карт и тому подобное.

При тапе или клике на такой контент он будет скопирован в защищённый буфер обмена и доступен для вставки. Для ещё большей безопасности можно воспользоваться встроенным браузером.

На iOS поддерживается функция AutoFill, что позволяет использовать The Vault как полноценный менеджер паролей. Для корректной работы рекомендуется использовать соответствующий шаблон заметки.

Чтобы создать такой контент, не нужно ничего делать. Просто пишите «Password: ваш пароль», и приложение автоматически скроет нужные данные.

Заметки можно линковать друг с другом для более удобной навигации.

Мобильная версия The Vault по возможностям ничем не отличается от десктопной.

По содержимому заметок можно искать из специального поля. Поэтому необязательно соблюдать чёткую структуру хранения данных.

Для данных в приложении поддерживается автоматический бэкап. Удалённые данные можно восстановить частично или полностью в любой момент.

Удалённые данные можно восстановить частично или полностью в любой момент.

Если вы решили поделиться данными, то это можно сделать безопасно. При отправке данных создаётся ссылка с одноразовым паролем доступа к информации. Для ссылки можно задать время, через которое она автоматически перестанет работать.

В самом приложении есть генератор паролей с настраиваемыми параметрами будущего пароля.

Заметки в The Vault можно импортировать и экспортировать. В обоих случаях данные содержатся в .csv файле, кроме вложений. При экспорте они будут доступы в виде обычных файлов.

Настройки

В The Vault можно тонко настроить практически каждый параметр приложения. Среди настроек есть параметры вёрстки заметок, параметры папок, статистика сохранённых данных и параметры внешнего вида приложения.

Цены

Мобильная версия The Vault доступна бесплатно. При этом за каждую функцию придётся платить отдельно по мере их использования. Стоимость: от $1 до $9.

Десктопная версия обойдётся в $25, и вам будут доступны все возможности.

The Vault недешёвое приложение, но из доступных аналогов оно мне показалось наиболее подходящим для безопасного хранения данных. Аналоги выглядят как поделки, и не понятно, насколько защищена информация.

Здесь же разработчики действительно озаботились о сохранности данных. Система шифрования открыта для ознакомления, а система хранения в виде заметок позволяет хранить любые данные.

Если не считать цены, единственный минус — всё та же система заметок. Для удобной работы с ними придётся ознакомиться с обучением в приложении и привыкнуть работать с текстом.

Скачать The Vault

Введение | Vault от HashiCorp

Добро пожаловать в вводное руководство по HashiCorp Vault! Это руководство — лучшее

место, чтобы начать работу с Vault. В этом руководстве рассказывается, что такое Vault, с какими проблемами

он может решить, как он сравнивается с существующим программным обеспечением, и содержит быстрый старт

для использования Vault.

Если вы уже знакомы с основами Vault,

документация предоставляет лучшее справочное руководство для всех

доступные функции, а также внутренние компоненты.

»Что такое Vault?

Vault — это инструмент для безопасного доступа к секретам .Секрет в том, что ты

хотите строго контролировать доступ, например ключи API, пароли или сертификаты.

Vault предоставляет единый интерфейс для любых секретов, обеспечивая при этом ограниченный доступ

контроль и ведение подробного журнала аудита.

Современная система требует доступа к множеству секретов: учетным данным базы данных,

Ключи API для внешних сервисов, учетные данные для сервис-ориентированной архитектуры

общение и т. д. Понимание того, кто к каким секретам имеет доступ, уже очень

сложный и зависящий от платформы.Добавление ключей, безопасное хранение и

подробные журналы аудита практически невозможны без специального решения. Это

где появляется Vault.

Примеры лучше всего подходят для демонстрации Vault. Пожалуйста, посмотрите

Пожалуйста, посмотрите

сценарии использования.

Ключевые особенности Vault:

Безопасное хранилище секретов : можно хранить произвольные секреты ключей / значений

в Убежище. Vault шифрует эти секреты перед записью в постоянный

хранилище, поэтому доступа к необработанному хранилищу недостаточно для доступа

твои секреты.Хранилище может записывать на диск, Консул,

и больше.Dynamic Secrets : Vault может генерировать секреты по запросу для некоторых

системы, такие как базы данных AWS или SQL. Например, когда приложение

требуется доступ к корзине S3, он запрашивает учетные данные Vault, а Vault

по запросу сгенерирует пару ключей AWS с действующими разрешениями. После

создавая эти динамические секреты, Vault также автоматически аннулирует их

после истечения срока аренды.Шифрование данных : Vault может шифровать и расшифровывать данные без сохранения

Это.Это позволяет службам безопасности определять параметры шифрования и

разработчикам хранить зашифрованные данные в таком месте, как SQL, без

приходится разрабатывать свои собственные методы шифрования.

Аренда и продление : Все секреты в Vault связаны с арендой

с ними. По окончании срока аренды Сейф автоматически аннулирует это

секрет. Клиенты могут продлевать аренду с помощью встроенных API продления.Отзыв : Vault имеет встроенную поддержку секретного отзыва.Свод

может отозвать не только отдельные секреты, но и целое дерево секретов, например

все секреты, прочитанные определенным пользователем, или все секреты определенного типа.

Отзыв помогает в смене ключей, а также в блокировке систем в

случай вторжения.

»Следующие шаги

См. Страницу с вариантами использования Vault, чтобы увидеть несколько способов

Хранилище можно использовать. Затем продолжайте с самого начала

руководство по использованию Vault

читать, писать, создавать настоящие секреты и видеть, как это работает на практике.

Безопасное использование секретов: шаблон для использования HashiCorp Vault

Согласно недавнему исследованию исследователей из Университета штата Северная Каролина, более 100 000 общедоступных репозиториев GitHub содержат открытые секреты приложений непосредственно в исходном коде. Это исследование — от частных токенов API до криптографических ключей — просканировало только около 13% общедоступных репозиториев GitHub — показывает, что надлежащая защита секретов приложений является одним из наиболее часто игнорируемых методов защиты информации в программном обеспечении.

Это исследование — от частных токенов API до криптографических ключей — просканировало только около 13% общедоступных репозиториев GitHub — показывает, что надлежащая защита секретов приложений является одним из наиболее часто игнорируемых методов защиты информации в программном обеспечении.